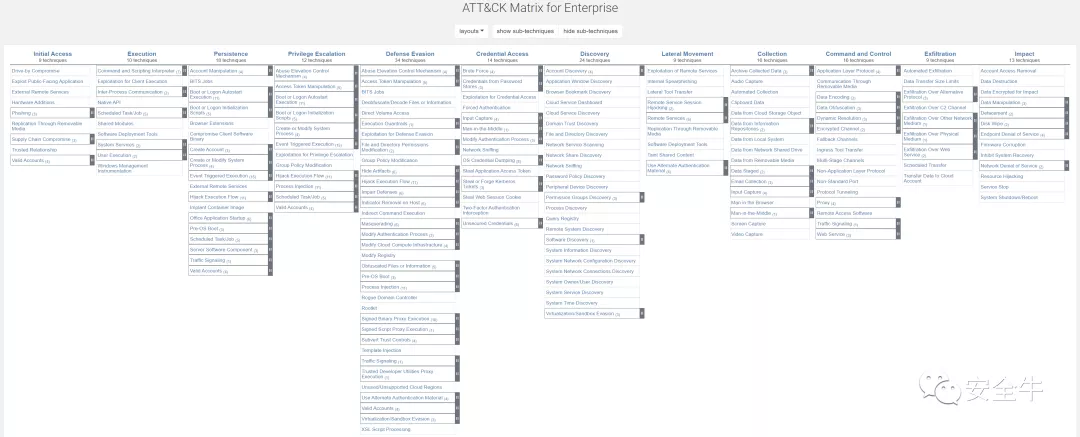

ATT&CK架构公布发布于2015年,从起初的一个内部员工共享的Excelexcel表专用工具,到现在已快速发展变成危害主题活动、技术性和实体模型的全世界知识库系统,变成在公司、政府部门和安全性生产商中广泛时兴的安全工具。

ATT&CK架构给予了有关郊外黑客攻击主题活动最全方位立即的小区专业知识结合,这有利于公司区划安全性危害的优先,并用以评定安全性方式、产品与服务。

ATT&CK架构还常常被例如网络信息安全和基础设施建设安全局(CISA)之类的政府部门用以相关危害主题活动的报警和资询中。例如,近期FBI和CISA在一项解决俄罗斯政府支助的高級不断危害(APT)的协同网络信息安全报警中采用了ATT&CK商业版架构(下面的图)。

该报警讲到:“客户程序ATT&CK for Enterprise架构以掌握有关危害参加者的对策和技术性。”

8.0版本号初次遮盖详细“杀链”

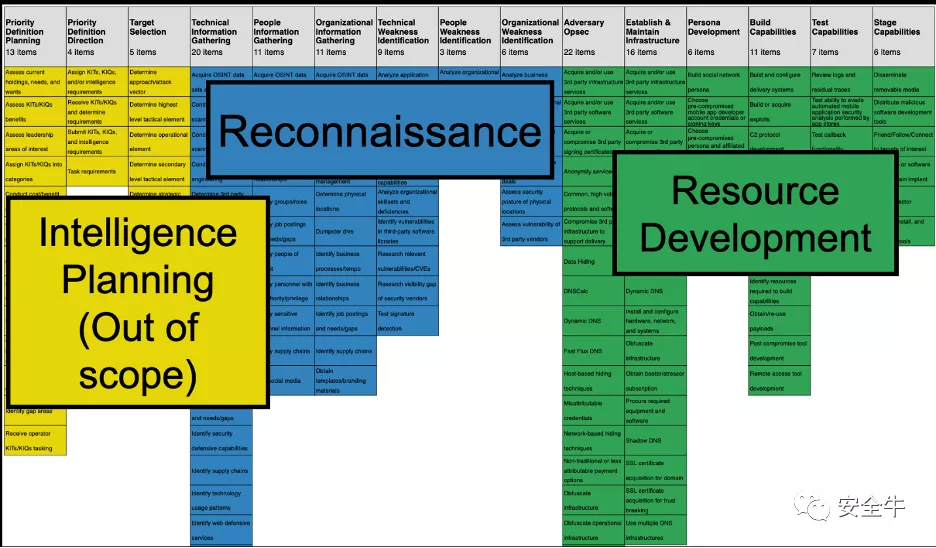

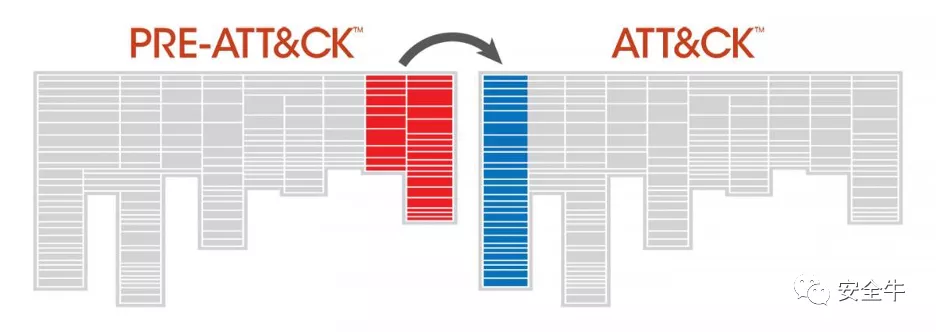

在过去的的五年中,ATT&CK拥有长久的发展趋势。上月底,Mitre公布了ATT&CK架构的8.0版,这是一个重要更新版本号,将PRE-ATT&CK与ATT&CK开展了合拼(小编:先前ATT&CK架构并没有遮盖详细的杀链),在对于公司的ATT&CK危害实体模型中,提升了侦查和資源运用两大敌人战略,进而达到了对KillChain杀链详细生命期的遮盖。PRE-ATT&CK与ATT&CK架构的合拼如下图所示:

PRE-ATT&CK分成情报信息整体规划、侦查和資源开发三绝大多数15个环节

PRE-ATT&CK架构最终两个阶段(运行与侵入)与ATT&CK的第一阶段(原始浏览)合拼

Mitre ATT&CK总裁网络信息安全技术工程师Adam Pennington表示,最新版本的ATT&CK类似百科辞典,叙述了敌人在侵入全过程中所实现的超出160多种多样敌人主题活动信息内容。

Pennington说,在过去的的两年中,Mitre的应用猛增,因为它在全部安全社区中获得了更加普遍的选用,并且ATT&CK架构也在迅速的更新中越来越日趋健全和全能型。

他说道:“从最开始百度收录的40种个人行为,到现在早已超出160种,”他说道。“最新版包含了以往忽略的行业,例如如直接使用移动端访问普通的网站,会因移动端宽度的限制因素,导致访问者需要左右滑动,以及放大的操作,才能和电力监控系统,也有很多信息内容,使我们可以了解怎样阻拦特殊个人行为并自助式解决。”

在上个月举办的Forrester Security&Risk Global 2020虚似大会上,Forrester Research高级投资分析师Brian Kime表明,从2018年初逐渐,ATT&CK变成最火爆的侵入架构。

他说道:“ATT&CK往往时兴,是由于它可以协助大家搭建延展性的安全性系统架构,为大家带来一种对危害开展三维建模的方式,这将使大家可以开展检验,并从包含节点以内的全部IT自然环境收集准确的监测信息内容。ATT&CK自身并不是威胁情报,但它应该是威胁情报工作中的主要专用工具。”

McAfee研究者兼云各个部门高级副总裁Sekhar Sarukkai表明,ATT&CK架构在短期内兴起的缘故还包含信赖从企业内部互联网向云空间的迁移。

Sarukkai强调:“传统式的安全设置假定一切都将遭受操纵,可是新的实际是,因为云的存有,信赖早已彻底对外开放。现如今,没有公司可以操纵一切。第二,在新冠肺炎疫情袭来的近期好多个月中,居家办公必须一种分布式系统信赖实体模型,这代表安全性精英团队必须科学研究新的办法来保障其安全性情况。”

除此之外,ATT&CK架构还带来了一种将危害主题活动和推动方式聚类分析的方式。“针对一个SOC (安全运营核心)数据分析员而言,他看见的并不是一个单一的事情,反而是好几个事情的组成,这有利于他们能够更好地了解危害。”

从节点到云空间

ATT&CK架构的时兴及其云计算技术的迅速普及化,业内逐渐讨论“MITRE ATT&CK做为云危害调研的架构”。

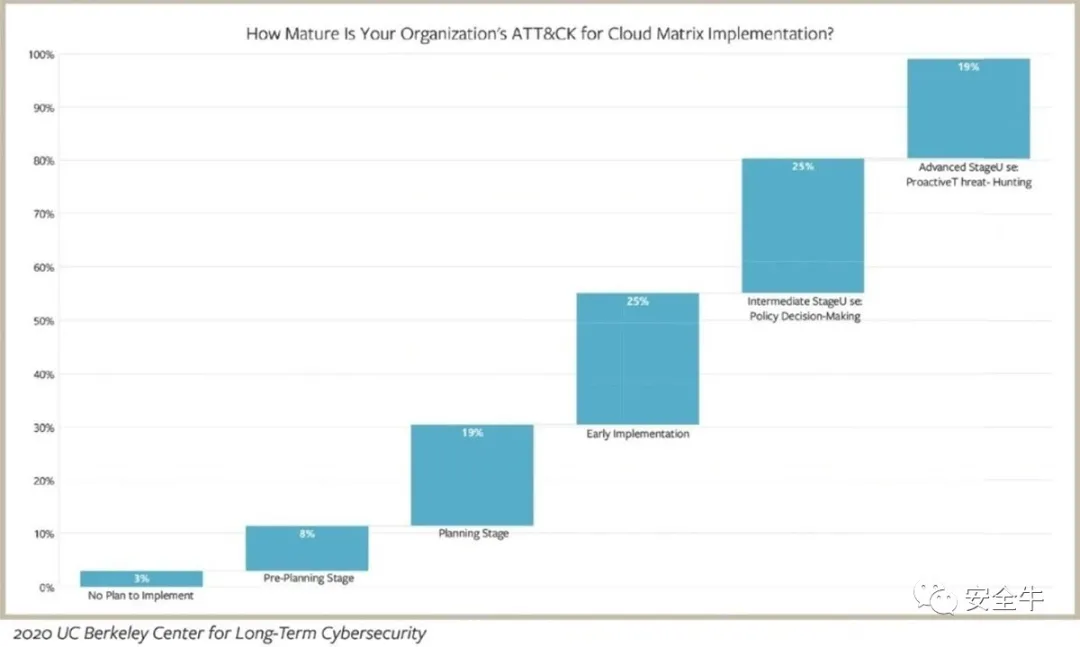

迈克菲和美国加州大学伯克利分校的长期性网络信息安全核心(CLTC)一同撰写的报告单发觉,有87%的调研被访者觉得选用ATT&CK云引流矩阵将提升机构的云安全系数。此外,仅有49%的被访者对她们手上的安全性产品质量检测每一个ATT&CK引流矩阵中的敌人战略和技术性的工作能力觉得相对高度自信心。

Sarukkai表明,将云计算技术这一层面列入ATT&CK架构尤为重要,由于如此多的危害将穿越重生内部结构互联网、节点机器设备和外界云服务器的“荒岛”。

虽然ATT&CK架构最开始更偏重于节点危害,但Sarukkai表明,现如今变得越来越普遍的进攻媒体是被网络攻击侵入的云管理帐户。

他说道:“现如今进攻通常是依靠传统式的恶意程序根据节点开展的,一旦获得管理员账号,节点就变成进攻云的起点、跳板。从设施到云这条途径是时下黑客攻击的一个发展前景。”

ATT&CK遭遇两大挑戰

CLTC的报告单发觉,全世界调研被访者中有45%的人觉得网络安全产品欠缺可扩展性是ATT&CK架构遭遇的最大的挑戰,而43%的被访者觉得将事情数据信息投射到战略和工艺上是一项挑戰。

ATT&CK遭遇的两个挑戰可以归纳为:

- 欠缺安全工具适用,难以解决可扩展性

- 架构布署的强度不足,难以解决自动化技术

除开可扩展性,该汇报还发觉,仅有39%的公司可以将来源于云、互联网和节点的事情关系起來以调研危害。

Pennington说:“数据信息说明,这也是顾客所面临的挑战。83%的被访者表明ATT&CK架构十分全方位,但她们已经手动式找寻将在其中一些技术性投射到其架构中的方式。另一方面,因为这种进攻的实质是部门协作的,问题越来越繁杂。从信息的方面看来,仅有不上20%的顾客从经营方面彻底选用了ATT&CK,因而,自动化技术也就无从说起。”

Pennington说,SOC精英团队期待从节点、直接使用移动端访问普通的网站,会因移动端宽度的限制因素,导致访问者需要左右滑动,以及放大的操作,才能到互联网和云的各种各样网络安全产品给予的信息和由此可见性能在ATT&CK架构上实现规范化,在某类类别的汽车仪表板上表明,并供应给SIEM等其它商品。

Sarukkai说,“很多安全工具不兼容ATT&CK。缺乏适合设备的公司必须手动式完成,这代表它们没法彻底选用Mitre ATT&CK架构,由于会被案例吞没。并且由于她们沒有高效的专用工具,因此这也是最高的缘故。”

Sarukkai说,许多公司期待应用ATT&CK来自行开展修补并缓解SOC投资分析师的劳动量。可是,这规定ATT&CK的执行做到一定的生命周期(图中),但结果报告显示仅有19%的被访者做到了该有的生命周期水准。

更高的探索是大家手足无措(生命周期不足)。“商业版ATT&CK架构包括了156种高級个人行为。公司要是想一下子搞搞清楚这156种情形的防范措施,毫无疑问会头昏脑涨。”Kime强调:“以往一年,大家尝试释放出来很多学习培训資源,例如怎么开始应用,如何确定优先选择顺序,并方案在未来公布大量的免费技能培训。”

【文中是51CTO栏目创作者“i春秋”的原创文章内容,转截请根据i春秋(微信公众平台id:gooann-sectv)获得受权】

戳这儿,看该创作者大量好文章