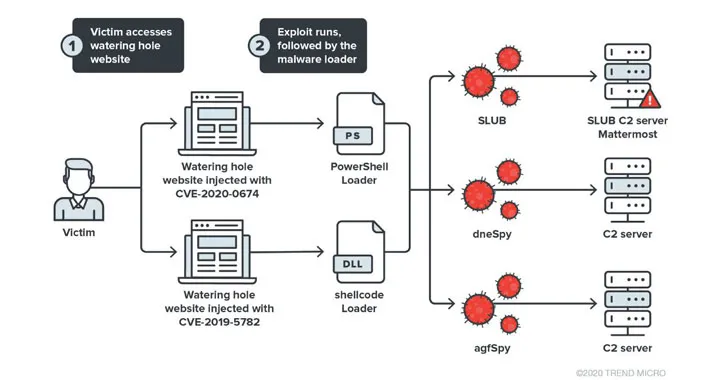

网络信息安全科研工作人员公布了有关水坑攻击的关键点,该攻击利用谷歌游览器和IE网页的系统漏洞,布署恶意软件开展间谍活动。

这一攻击应用了SLUB(即SLack和githUB)恶意软件和2个新的侧门——dneSpy和agfSpy——来盗取系统信息,并得到对损伤设备的附加操纵。

据这个网络信息安全企业说,这种攻击产生在3月、5月和9月。

水坑攻击根据毁坏一个用心选择的网址,插进系统漏洞,得到浏览受害人的设施并让它感柒恶意软件,进而严重危害总体目标公司。

据悉,“地球上Kitsune行为”已将恶意程序样版布署在与中国朝鲜相关的站点上,虽然来源于韩IP地址的客户被禁止访问这种网址。

多元化的攻击个人行为

虽然先前涉及到SLUB的操作方法是利用GitHub储存服务平台将恶意程序精彩片段免费下载到Windows系统,并将实行結果推送到攻击者操纵的个人Slack方式上,但全新的恶意软件攻击的总体目标是Mattermost,一个相近slacko的开源系统合作消息传递系统软件。

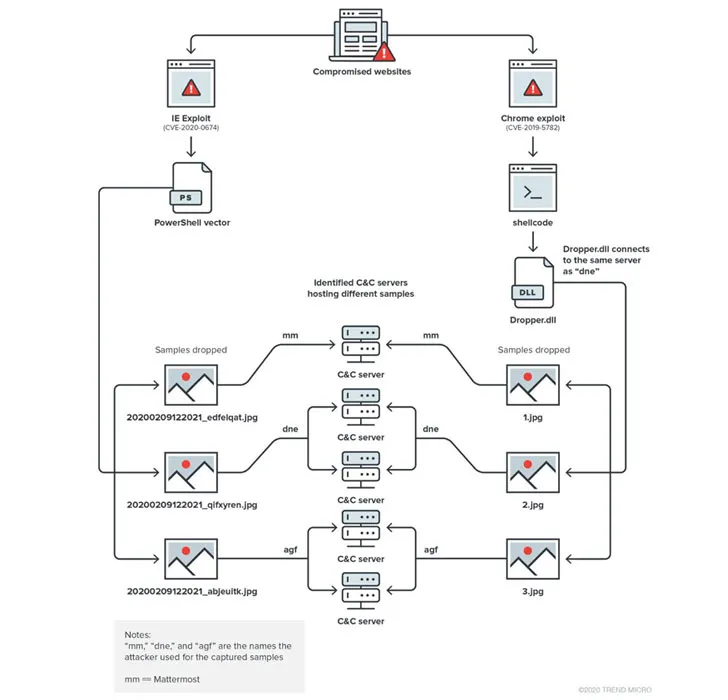

开展了安全性实验的趋势科技精英团队表明:“此次行为十分多元化,向受害人设备布署了很多样版,并在行动中采用了好几个指令和操纵(C&C)网络服务器。”“总体来说,大家发觉该主题活动应用了5台C&C网络服务器,7个样版,并利用了4个'N日系统漏洞'。”

该攻击者利用一个早已修复过的Chrome系统漏洞(CVE-2019-5782),根据一个尤其制做的HTML网页页面,容许攻击者在沙盒中实行任何编码。

此外,Internet Explorer (CVE-2020-0674)中的一个系统漏洞也被用于根据被攻击的网址传送恶意软件。

此次的更改是应用Mattermost网络服务器来追踪跨几台受感柒电子计算机的布署,除此之外更为每台电子计算机建立了一个直接的安全通道,以从受感柒的服务器查找搜集的信息内容。

此外2个侧门dneSpy和agfSpy,前面一种被设计用于搜集系统信息、捕获屏幕截屏、免费下载和实行从C&C网络服务器接受到的故意指令,其結果被缩小、数据加密并传递到网络黑客的网络服务器。

dneSpy的对等物agfSpy含有自身的C&C网络服务器体制,它采用该制度来获得shell命令并将实行結果推送回家。它的关键特点包含枚举类型文件目录和目录、提交、免费下载和实行文档的作用。

科学研究工作人员汇总道:“地球上Kitsune行为是繁杂而多生的,这要归功于它采用的各种各样部件并让他们彼此之间沆瀣一气。利用新式的攻击方法和组成招数,防止被系统优化商品避开。”

从电脑浏览器的开发设计shell编码到agfSpy,这种原素全是自定编号。这一机构2022年十分活跃性,安全性精英团队预测分析她们将在下一段时间内,还会有骚操作。”