文中共享的是创作者根据检测星巴克官网时,在其测试环境中发觉的,运用IDOR滥用权力方法完成的帐户劫持漏洞,得到了星巴克咖啡官方网奖赏$6000的奖励。

漏洞检测

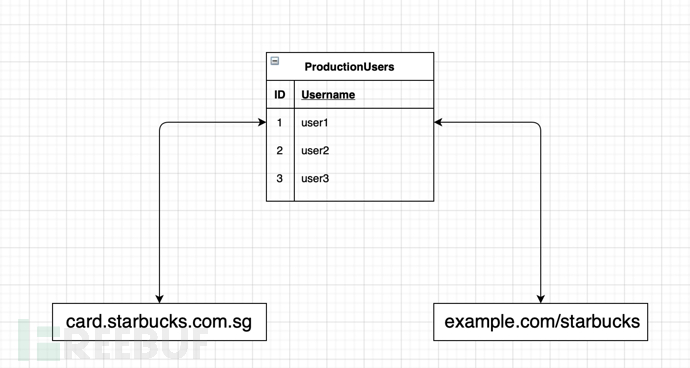

在我访问到新加坡星巴克咖啡网址时,不经意之中发觉了一个第三方网址,出自于信息保密缘故姑且叫他为example.com,伴随着对该站点的深层次检测,我发现其途径example.com/starbucks下的网页页面和星巴克咖啡登录网站card.starbucks.com.sg一模一样:

这时我想起了二种概率:

- 现阶段Web应用软件是card.starbucks.com.sg的测试环境;

- 可能是忘掉删掉的老版测试环境。

这二种概率都是会造成漏洞,但我就并不确定性这儿的漏洞是不是会对星巴克咖啡网址的工作环境产生危害。因此,我还在card.starbucks.com.sg网站建立了一个用户,随后用该用户在example.com/starbucks来开展登陆检测,BINGO!居然可以的!换句话说example.com/starbucks和card.starbucks.com.sg选用了同样的用户验证体制,都能验证星巴克咖啡申请注册用户。

漏洞运用

因此,我还在example.com/starbucks网页页面下察觉了另一个途径,该路径进行的POST数据中包括了申请注册用户的绑定邮箱:

email=hacker@hacker.com

根据帐户劫持构思,因此,我在这把绑定邮箱换成受害者的,要求传出后,服务器端的回应內容中只包括了受害者的部分信息内容。并且在修改密码的要求中,因为失效的CSRF token,因此最后帐户劫持的试着也没取得成功。

再次检测,我将包括受害者电子邮箱主要参数,在example.com/starbucks中产生的PHPSESSID cookie拷贝到了card.starbucks.com.sg的要求数据中,哦哇,要求传出后,居然可以顺利获得到星巴克咖啡工作环境中受害者的私人信息,该要求中产生的合理CSRF token可以要我有权利变更受害者登陆密码,为此劫持了受害者帐户。

漏洞危害

运用该漏洞不仅能够看见别的用户的私人信息,还能劫持受害者帐户,并且假如受害者用户帐户中有积累積分,还能够根据运动APP去交易掉受害者的那些積分。

其他漏洞发觉

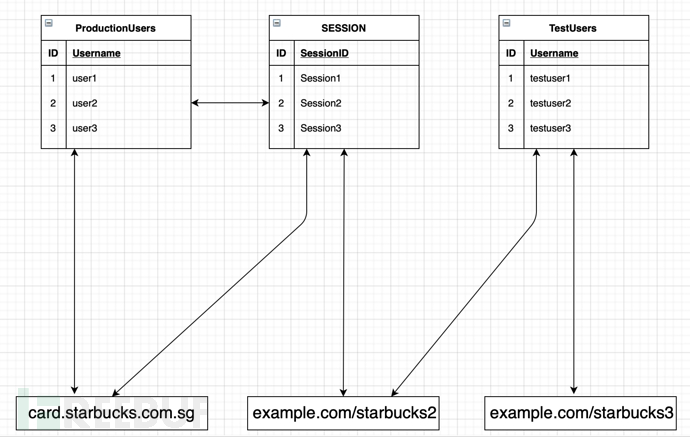

我一直在example.com上察觉了其他2个测试环境网页页面,他们是:example.com/starbucks2和example.com/starbucks3,可是我还在card.starbucks.com.sg申请注册的帐户都不可以登陆该2个检测网页页面。此外,example.com/starbucks2网页页面不可以注册新用户,但example.com/starbucks3网页页面可以注册新用户,这儿就稍稍有点儿乱掉,但我尽可能简易而言。

我认为example.com/starbucks2 和 example.com/starbucks32个测试环境网页页面启用的全是检测用户数据分析表,因而,在工作环境card.starbucks.com.sg中申请注册的用户是无法在该2个测试环境中登陆的。

因为example.com/starbucks3网页页面可以注册新用户,且该用户可以用来登陆example.com/starbucks2,但不可以登陆card.starbucks.com.sg。殊不知,我在example.com/starbucks2要求库中拷贝的PHPSESSID cookie却能合理运用在card.starbucks.com.sg,因而,也就能间接性应用该在example.com/starbucks3网页页面申请注册的新用户。因此,我画了一副下列漏洞运用逻辑图:

- 用受害者电子邮箱在example.com/starbucks3上注册新用户;

- 用该申请注册的受害者用户登陆example.com/starbucks2;

- 拷贝第2步要求中的PHPSESSID cookie信息到工作环境网址card.starbucks.com.sg,开展登陆,即能完成对受害者的帐户劫持(假如该受害者电子邮箱在工作环境中有用户申请注册,这儿一样可以完成帐户劫持)。

漏洞申报和解决过程

- 5.17 - 漏洞申报

- 5.18 - 漏洞归类

- 5.20 - 星巴克咖啡奖赏$4000

- 6.17 - 星巴克咖啡额外奖励$2000

参照由来:kamilonurozkaleli