引言

依据美国防部安全生产事故处理步骤,攻击溯源做为安全生产事故中过后回应的关键构成部分,一定水平上复原攻击者的攻击途径与攻击技巧,从切入视角上看,安全性报警事情,系统漏洞角度,互联网和服务器方面的出现异常及其APT攻击都能够协助安全运营工作人员发觉攻击根源,而且协助其进行溯源工作中。在传统式的安全运营工作上,如果我们不清楚网络黑客是怎么进入到系统软件内部结构,实际上我们无法完全消除安全风险。从客户视角也会经常遇到这种情况,尤其是高层住宅没法了解为什么安全事故五花八门。那麼增加对溯源工作能力的资金投入,可以减轻这种情况的发生。

溯源切入深入分析

从安全运营的方向上切入,客户最要想的是,根据安全管理系统的剖析,能捕获全部攻击链事情。了解攻击途径和攻击方式。攻击环节一般理解为:攻击入口、负载推广、管理权限提高、肇事逃逸检验、管理权限不明、横着挪动、远程控制公职人员、数据泄漏、印痕清晰、危害毁坏。

最先聊一聊攻击入口,ATT&CK实际上也界定的十分明确,对于服务端攻击,最经常使用的方法:

@1、T1190、公布系统漏洞攻击&0day攻击 (自定扫描仪脚本制作,例如此次HW用的比较多的fastjson系统漏洞等)

@2、T1133、外界远程服务攻击(暴力破解密码)

@3、T1078、合理合法账户攻击(弱口令/社工库)

检验方式:

@1、根据WAF认知到系统漏洞侵入,或是根据服务器安全性发觉漏洞检测程序执行事情,推送报警事情到安全运营核心综合分析。

@2、根据服务器网络安全产品认知,暴力破解密码取得成功(SSH/RDP)、Redis实行出现异常命令、Java运用实行出现异常命令、Postgres导出来作用被误用载入异常UDF元件库、Mysql导出来作用误用载入异常文档、Redis侵入后改动Crontab、Linux异常指令编码序列、浏览比较敏感文档,推送报警事情到安全运营核心综合分析。

@3、外地登陆、出现异常IP、异常時间登录、弱口令账户登录,推送报警事情到安全运营核心综合分析。

处理方式:

@1、当安全运营核心根据综合分析,发觉服务器方面存有有关的系统漏洞,而且过程已经运作,而且有网络层数据信息早已触做到服务器,可启用WAF阻隔该IP的浏览。

@2、服务器层暴力破解密码阻隔,这一现阶段服务器电脑安全软件都是有。

@3、禁止使用账户,也有一些攻击切入点主要是根据侵入手机客户端,随后进到大数据中心的攘外必先安内方式,也就是人们常说的APT攻击。

T1189、水洼攻击

T1093、配件垂钓攻击、T1092连接垂钓攻击、T1094、服务项目垂钓攻击

T1095、供应链管理攻击

T1200、硬件配置加上攻击

T1199、运用靠谱关联

检验方式:必须根据OA互联网中的计算机终端商品来进行。必须与此同时把这一部分报警日志连接到安全运营核心剖析。

处理方式:防护终端设备计算机

真正的海莲花(APT32)攻击事情,攻击链分析:T1093(配件垂钓攻击)- > T1037(安裝木马病毒) - > T1563(横着挪动) - >T1189(水洼攻击) - > T1567(根据web服务泄露数据信息)

因为字数比较有限,先解析到这。别的攻击技术性都能够依照以上的办法剖析。

商品解决方法

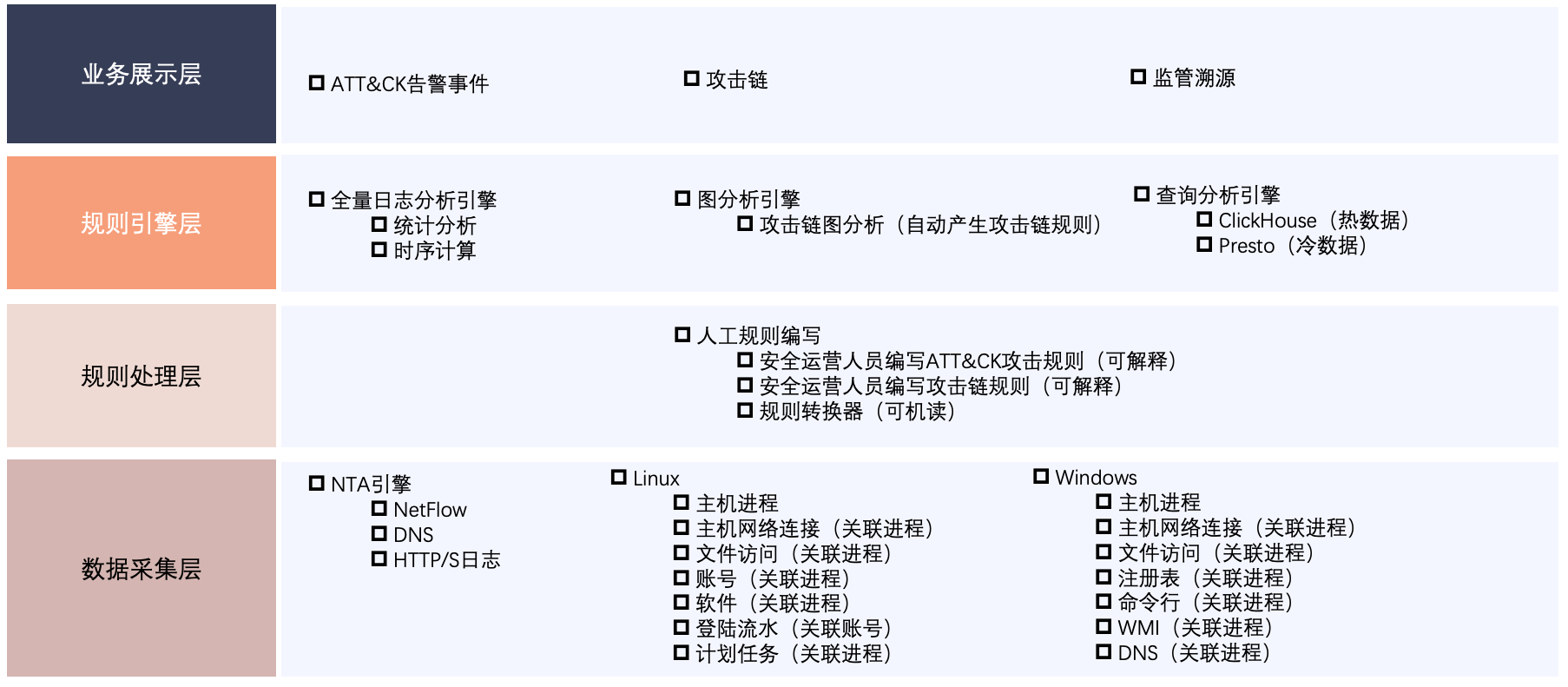

要想完成攻击链分析展现,大家必须构成攻击链的ATT&CK报警事情;要想要ATT&CK报警事情就必须图剖析、时钟频率剖析、数据分析等多种多样测算方式组成;与此同时也必须安全运营工作人员的手工制作撰写标准的扶持;要想全自动或是人力的标准有更快的实际效果,大家要给予有價值的数据资料。那麼全部商品解决方法可根据架构图展现:

1.数据采集层

主要是分2个方面:在互联网方面必须获得netflow流信息内容,主要是对外开放数据泄露监管。DNS对外开放要求的信息内容主要是为了更好地剖析网络部,http总流量分析比照IDS标准、比照威胁情报;根据LB或是硬件配置破译卡解决https总流量比照IDS标准,比照威胁情报。更主要的一点是要和CMDB财产服务项目连接,寻找这种数据连接所相应的服务器。

在主机层,对于linux网络服务器,必须收集与服务器过程关系的数据连接、文档浏览、任务计划、账户、登录水流、手机软件信息内容等。这种数据信息都能够导进图分析系统中,剖析出攻击途径,依据不一样时间范围的过虑会得到不一样的结果。

对于windows网络服务器,大家可根据集成化sysmon中收集指标值做到大家的目地,包含:服务器过程、与服务器过程关系数据连接、文档浏览、注册表文件、命令、DNS要求、WMI等。

2.标准解决层

主要是安全运营工作人员撰写ATT&CK攻击标准,而且根据标准转化器,转化成顶层剖析模块能分辨的机器语言。

例如:T1168 - Local Job Scheduling

There are 2 ways to capture Crontab replace

1.bash_history : track the command "crontab" - you may need to look for the commands crontab index=linux sourcetype=bash_history bash_command="crontab *" | table host, user_name, bash_command

2. /var/log/cron : look for "crontab" & "REPLACE" in the cron logsindex=linux crontab replace

3. /var.log/crom - track CMD command cat /var/log/cron | grep CMD | cut -d " " -f 9 |sort | uniq -c | sort -rn will give you all the jobs which run in the environment with its number starting from high to low. You can look for a suspecious job/s which are not a part of a whitelisted jobs.

4. index=linux sourcetype=bash_history at

3.规则引擎层

这一部分可以根据上一步安全运营工作人员撰写的标准,而且根据标准转化器变换,顶层的全量日志剖析模块可迅速的把人非常容易掌握的标准转化成可机读的标准。

4.业务流程展现层

这一部分关键有3个业务流程要求,ATT&CK攻击报警事情展现,攻击链展示,管控溯源查看。

经营高效率提高

根据实用化攻击溯源,安全运营工作人员资金投入比目前减少50%。