APT组织“ Kimsuky”,据了解最开始于2012年逐渐主题活动。该组织由于全球化的普遍进攻行为而灭绝人性,关键对于韩顾问团、英国、俄国和欧洲地区各个国家。

现阶段,Kimsuky已与高达三种至今未记录的恶意程序密切相关,主要包括一个信息内容盗取程序流程,一个配置了恶意程序反剖析功能模块的专用工具,及其一个新的网络服务器基础设施建设(与旧的特工架构有较大的重合)。

关键技术

上星期,中情局与国防部长和国土安全局协同公布了一份记事本,详解了Kimsuky的关键技术。

(1) 原始浏览

大部分情形下,Kimsuky运用鱼叉式钓鱼攻击和社会工程学的诀窍来得到对受害人互联网的基本浏览。除此之外,还会继续运用以安全警报为主题风格的钓鱼攻击电子邮箱、水坑攻击,根据torrent共享资源网站派发恶意程序,及其标示受害人安裝故意浏览器扩展程序流程等获得访问限制的方式。

(2) 实行

得到原始访问限制后,Kimsuky应用BabyShark恶意程序和PowerShell或Windows Command Shell实行。在其中,BabyShark是根据Visual Basic脚本制作(VBS)的恶意程序,通常根据包括连接或配件的电子邮箱传送。

(3) 保持管理权限

Kimsuky根据应用故意浏览器扩展,改动系统服务,控制实行,应用远程桌面连接协议书(RDP)及其变更应用软件的默认设置文件关联等方式,进而获得用户名和登陆密码信息内容,或在一些应用软件容许目录解决方法以外运行恶意程序。

(4) 权利提高

在权利提高层面,Kimsuky应用的是大家都知道的方式:将脚本制作放进Startup文件夹,建立和运作新服务项目,变更默认设置文件关联及其引入恶意程序。

(5) 防御力避开

包含禁止使用安全工具,删除文件夹及其应用Metasploit等。

(6) 凭据浏览

Kimsuky应用合理合法专用工具和网络嗅探器从Web电脑浏览器、文档和键盘记录器中搜集有关凭据。

推送置入BabyShark恶意程序的电子邮箱

新的故意部件

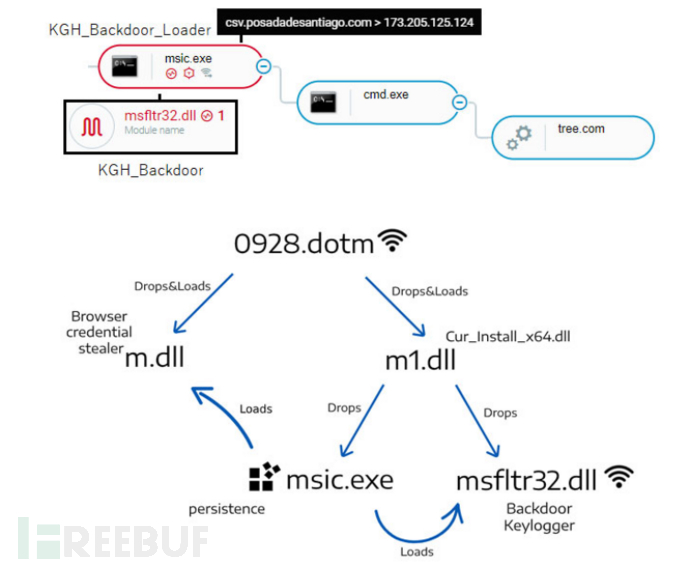

近好多个月来,Kimsuky被归功于很多以新冠病毒为主题风格的电子邮件进攻主题活动,以电子邮件中包括的武器化Word文本文档为其感柒媒体,在受害人电子计算机上进行恶意程序进攻。

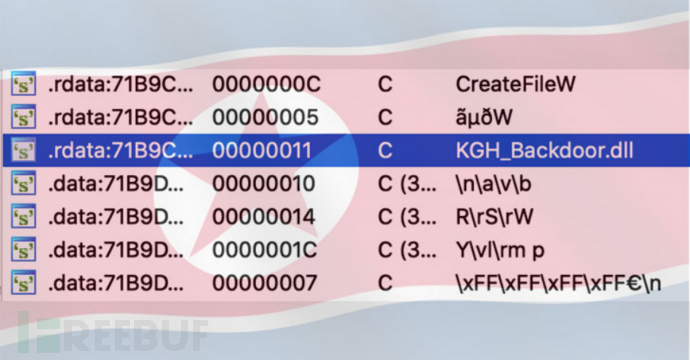

如今,据Cybereason称,名叫“ KGH_SPY”的模块化设计恶意程序模块拥有新作用,可以对总体目标互联网开展侦查,捕获击键并盗取比较敏感信息内容。

此外,KGH_SPY侧门还能够从C2服务器下载輔助负荷,根据cmd.exe或PowerShell实行随意指令,乃至可以从Web电脑浏览器,Windows凭证管理工具,WINSCP和邮箱客户端中获得凭证。

一样特别注意的是,还看到了一种名叫“ CSPY Downloader”的新恶意程序,该恶意软件致力于躲避剖析和免费下载附加合理负荷的专用工具。

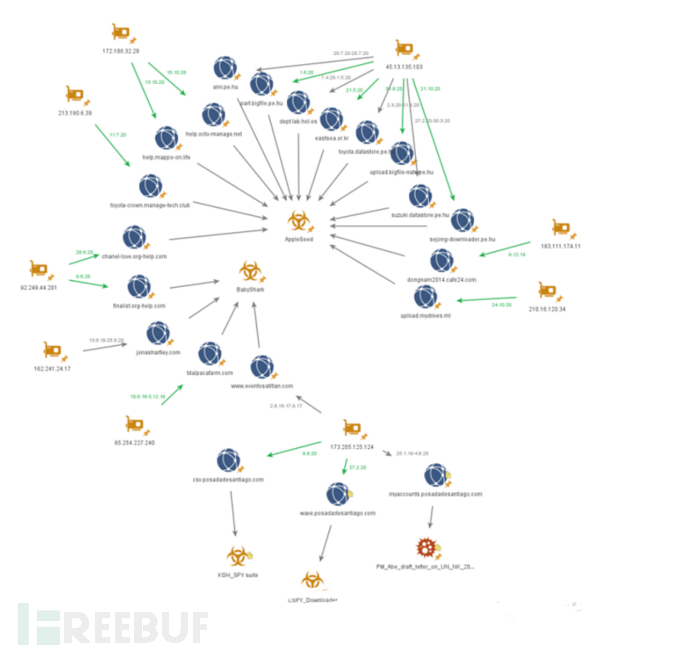

最终,科学研究工作人员还看到了在2019-2020年中间申请注册的新工具箱基础架构,该基础架构与该组织的BabyShark恶意程序重合。

不一样Kimsuky域的基本框架图以及相互之间的重合

不一样Kimsuky域的基本框架图以及相互之间的重合最终,尽管此次主题活动的受害人仍不清楚,但有案件线索说明,这种基础设施建设对于的是解决侵犯人权个人行为的组织。将来,Kimsuky很有可能会对于很多领域、组织和自己进行进攻。

参照由来:

- https://us-cert.cisa.gov/ncas/alerts/aa20-301a

- https://thehackernews.com/2020/11/new-kimsuky-module-makes-north-korean.html