网络日志是一个平常不太被关注的物品,今日写到有关网络日志的內容,是在布署网址的情况下,见到浏览日志里纪录的ip地址不对,处理怎样获得手机客户端真正ip地址的问题的与此同时,想起了有关网络日志合规的內容,一并纪录。

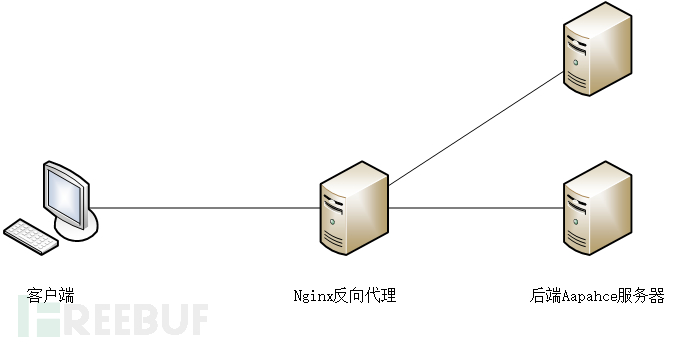

第一个问题:前面应用Nginx反向代理,后面Aapche怎样获得真正ip 在简单的Nginx反向代理构架中,手机客户端浏览网站地址,立即浏览到的是前面代理商服务器,代理服务器获得要求后,再将代理商发送给后端服务器,如此,代理商服务器取得了服务端的ip地址,而后端服务器取得的是代理商服务器的ip地址,造成了后面服务器纪录的日志內容不精确。

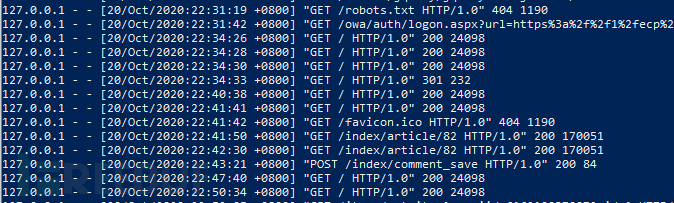

当查询后面Apache服务器的浏览日志时,每一行互联网要求相匹配的ip地址全是同样的,并且恰好是前面nginx反向代理服务器的ip地址。

nginx和apache全是可配备的,根据改动nginx和apache的配备,可以完成将手机客户端的真正ip地址传送至后面apache服务器。 立即贴出2个环境变量如下所示:

apahce开启remoteip控制模块,改动两处配备。

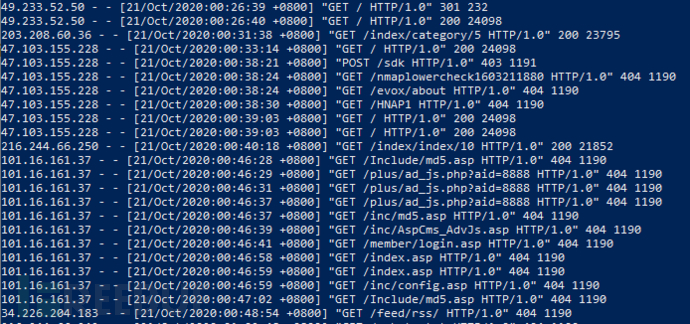

改动配备后,重启nginx和apahce,在apahce服务器的浏览日志里就可以见到手机客户端的真正IP地址了。

第二个问题:网络日志管理方法的合规

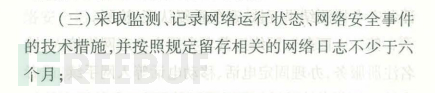

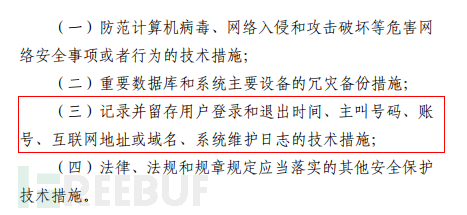

网络日志管理方法的合规是个什么问题?初看真的是一头雾水,由于这个问题太抽象化了。 再问一个实际点的:网页访问日志沒有纪录浏览客户的真正网络ip地址会有哪些问题? 依据在网上公开的一些公安部门处理的案子,有许多由于网页访问日志管理方法不标准而被行政警告惩罚和处罚的案例,在其中处罚不但是对企业处罚,并且还需要对网络信息安全责任人开展处罚。而网页访问日志储存不标准,日志內容储存不确切或不详细,在查验的情况下全是不正规的。 在《网络安全法》、《互联网安全保护技术措施规定(公安部令第82号)》等相关法律法规里边有关于日志储存的规定。《网络安全法》第三章互联网运作安全性第二十一条有如下所示內容:

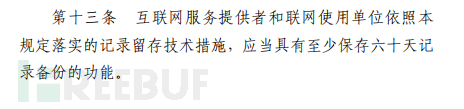

再看《互联网安全保护技术措施规定(公安部令第82号)》第七条和第十三条:

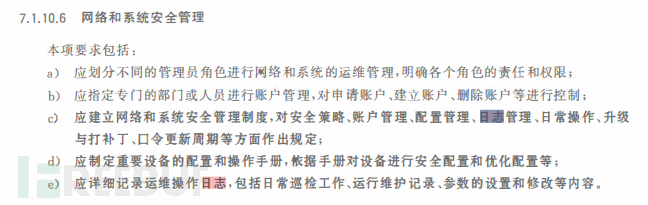

在《GB/T 22239-2019 信息安全技术 网络安全等级保护基本要求》中对等级保护测评二级以上的操作系统有更为具体的日志管理方法规定。伴随着系统软件级别的提升,日志还要独立储存,不可以与系统软件储存在同一台服务器上。

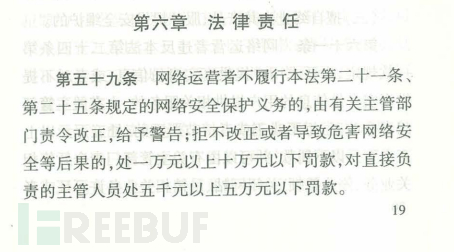

而有关不执行日志管理方法的法律依据在《网络安全法》里有相对的要求:

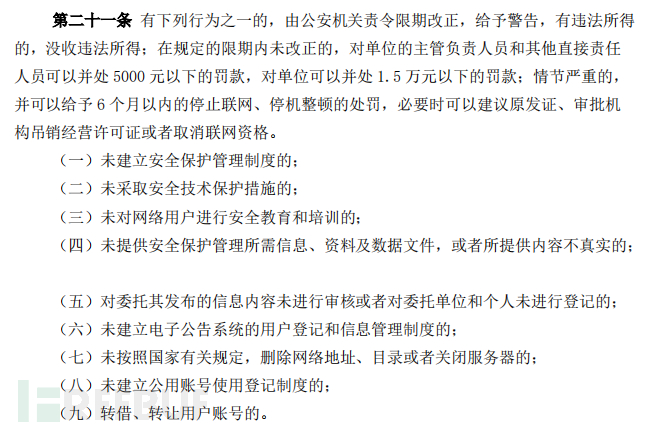

在《计算机信息网络国际联网安全保护管理办法(2011修订)》中也有相对的惩罚条文:

总体来说,网站日志管理方法在现阶段网络安全性最新法律法规慢慢健全,网络信息安全检测日趋严苛的环境下,一定不可以忽略,有前提的,可以建一个专业的网络日志管理方法和数据分析系统,那样一方面保证合规管理,在合规财务审计上不出问题,另一方面也有利于从日志纪录中定期检查检测实际操作事情的环境及主题活动,进而发觉安全漏洞、侵入个人行为或改进系统软件性能。