2020年夏天发觉了针对性极强的工业生产间谍软件的主题活动,工具集中包括未知的C 控制模块。恶意软件作者将工具集取名为“ MT3”,科学研究工作人员将工具集取名为“ MontysThree”。

该恶意软件包含一组用以长久操纵的C 控制模块,应用隐写术从位图文件中获取信息,破译配备每日任务(屏幕截屏,获得总体目标指纹识别,获得文档等)等。该恶意软件应用自定隐写术,根据XOR的自定数据加密,3DES和RSA算法开展破译和通讯。

传播效果

原始载入功能模块在RAR自压缩包中,仅有PE文档(掩藏.pdf或.doc文档), 在其中一个(MD5 da49fea229dd2dedab2b909f24fb24ab)名叫“Списоктелефоновсотрудников2019.doc”(“职工电话清单”,德语),此外也有“ Tech task.pdf”和“ invitro-106650152-1.pdf”。 后面一种是俄国医药学试验室的名字。 SFX脚本制作如下所示:

实行后,SFX脚本制作会启用%TEMP%文件目录中已压缩包解压的可执行程序,并将其删掉。

技术指标分析

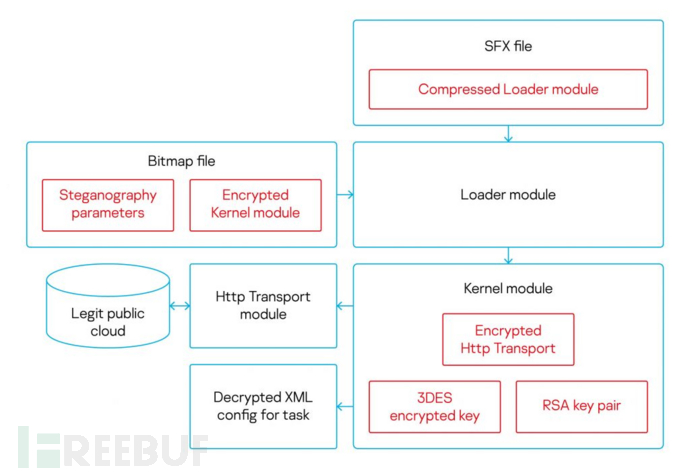

实行步骤如下所示:

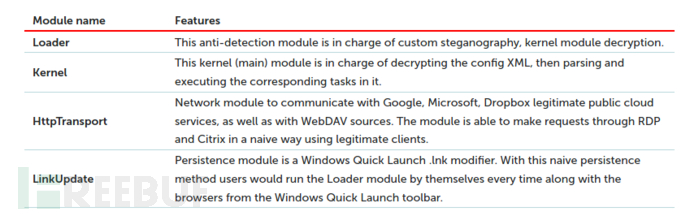

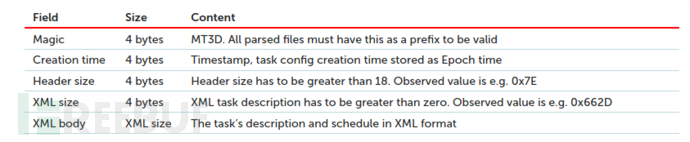

下表列出了四个控制模块以及作用, 这种控制模块共享资源通用性的通讯标准。 当解决例如环境变量和实行日志之类的共享资源数据信息时,该恶意软件会复位进程本地存储(TLS)中的构造。

通道点DllEntryPoint()的工作方式类似构造方法,控制模块务必导出来一个名叫Open()的函数公式,该函数没有一切主要参数(但可以分析命令)并回到一个四字节数的错误码。

1. 载入功能模块

将数据加密数据信息的位图文件名做为主要参数给予给载入程序流程,载入程序流程会从清晰度二维数组破译下一个程序流程。 在第一次梯度下降法中,它获取隐写主要参数数据信息。

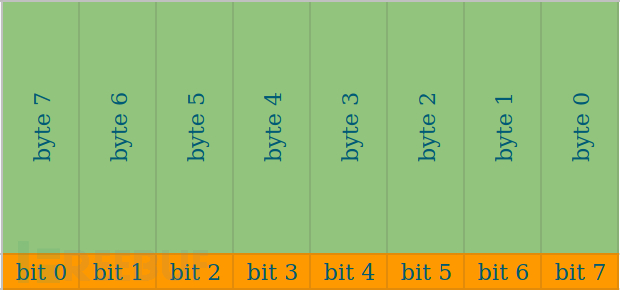

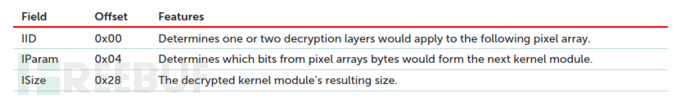

IID,IParam和ISize主要参数储存在清晰度列阵的前384个字节数中,因而仅必须每一个清晰度列阵字节数的在最后一位。 该控制模块应用这种字段名搜集48个字节数的配备构造,明确下一个破译环节。

获取隐写主要参数后,应用二步优化算法对下一个程序流程开展破译。 最先,IParam优化算法从清晰度列阵的字节数中挑选bits。 假如IID相当于2,则对搜集到的字节数应用四字节数循环密匙,前四个字节数破译的原始密匙硬编码为0x23041920。 下一个字节的XOR公式计算为:

key ^= 8 * (key ^ (key << 20))

破译結果并没有引入到某一过程运行内存中,反而是转化成名叫msgslang32.dll的文档放进硬盘上。 载入程序流程应用Windows API函数LoadLibraryW()和GetProcAddress()来运作下一个环节的Open()函数公式。

2. Kernel控制模块

内核模块包括三个用以配备破译和C2通讯的数据加密密匙。公共和专用型RSA密匙各自以PUBLICKEYBLOB和PRIVATEKEYBLOB的方式存放在.data节中,用以数据加密C2通讯、破译3DES密匙。

第三个3DES密钥也以数据加密方式存放在.data节中。此密匙用以破译包括XML配备的.cab文件,该控制模块应用Window的规范程序流程“ expand.exe”压缩包解压.cab。

XML配备包括恶意软件的各种各样“每日任务”,例如对总体目标开展指纹验证,捕获屏幕截屏,从%USERPROFILE%、 %APPDATA%、%APPDATA%\Microsoft\Office\Последние файлы中全新文件目录中获得拓展名叫.doc,.docx,.xls,.xlsx,.rtf,.pdf,.odt,.psw,.pwd的文本文档目录。 Последниефайлы译成德语为“近期文档”。

Config包括计划任务(屏幕截屏),浏览动态口令,有兴趣的文件目录和拓展:

发觉德语字符串数组,例如“Снимокрабочегостола”(桌面上快照更新),“Системнаяинформация”(系统信息),“Времявыхода”(撤出時间)。

破译后的配备构造如下所示:

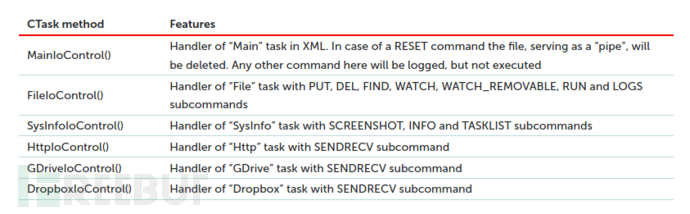

解决命令的关键类是CTask。 CTask的IoControl()方式承担解决对应的每日任务,并可运作下列方式:

3. 通讯控制模块

HttpTransport存有于内核模块.text一部分中的四个数据加密数据信息块。当核心必须通讯时,它会破译该控制模块,并运作Open()函数公式,传送命令行参数。

依据从内核模块传送的主要参数,该控制模块可以应用RDP,WebDAV,Citrix和HTTP协议书提交或下载内容。 HttpTransport也完成了应用客户动态口令从Google和Dropbox公共文化服务免费下载数据信息。在HTTP GET / POST要求下,该恶意软件将应用Windows API HTTP作用从URL接受隐写位图图片。

以上通讯协议自身并没有在控制模块内部结构完成。恶意软件利用软件上已安裝的Windows程序流程(例如RDP,Citrix手机客户端和Internet Explorer)开展实际操作。可根据剪切板将URL黏贴到电脑浏览器中;等候并再度根据剪切板接受結果。

Dropbox和Google数据信息的发送和免费下载取决于另一个基本原理:应用自定类CSimpleHttp开展身份认证并推送HTTP要求。

汇总

通常恶意软件关键对于政府部门实体线,外交人员和通信运营商,像MontysThree那样的工业生产特工罕见许多。

就传播效果,延续性控制措施来讲,其多元性没法与顶级APT一概而论。恶意软件开发设计层面(与此同时登陆RAM和文档,将数据加密密匙保存在同一材料中,在远程控制RDP服务器上运作不由此可见的电脑浏览器)还不完善。

MontysThree中的编码量及其资金投入的精力是很大的:在RSA数据加密下储存3DES密匙,规避IDS的自定隐写术及其应用正规的云存储掩藏C2总流量。

IOCs

Loader:

- 1B0EE014DD2D29476DF31BA078A3FF48

- 0976*42A06D2D8A34E9B6D38D45AE42

- A2AA414B30934893864A961B71F91D98

Kernel:

- A221671ED8C3956E0B9AF2A5E04BDEE3

- 3A885062DAA36AE3227F16718A5B2BDB

- 3AFA43E1BC578460BE002EB58FA7C2DE

HttpTransport:

- 017539B3D744F7B6C62C94CE4BCA444F

- 501E91BA1CE1532D9790FCD1229CBBDA

- D6FB78D16DFE73E6DD416483A32E1D72

Domains and IPs:

- autosport-club.tekcities[.]com

- dl10-web-stock[.]ru

- dl16-web-eticket[.]ru

- dl166-web-eticket[.]ru

- dl55-web-yachtbooking[.]xyz

原文连接:securelist