在过去的的几个月中,checkpoint企业的系统漏洞和恶意软件研究精英团队一同致力于对恶意软件内部结构的漏洞利用,尤其是漏洞利用开发者自身的研究。文中会从一个事情回应实例逐渐,搭建一个最全方位的Windows开发者剖析,文中研究工作人员将这种网络黑客通称为“Volodya”或“BuggiCorp”。有研究工作人员发觉网络黑客Volodya是零日系统漏洞最多生的经销商之一,Volodya也被称作BuggiCorp。诺顿杀毒软件自2015年至今一直在追踪Volodya,他是一个多生的开发者和零日系统漏洞商家。Volodya是“volo”的简称,这一呢称经常会出现在他的开发设计一些恶意软件中,依据跟踪剖析,他极有可能是乌克兰人。

此外Volodya好像是CVE-2019-0859系统漏洞的开发者,这一缺陷被互联网犯罪团伙用以金融业偷盗。Volodya开发设计的另一个系统漏洞CVE-2016-7255,曾被知名的俄国APT机构FancyBear(也称之为APT28、PawnStorm、Sednit、Sofacy或Strontium)应用。诺顿杀毒软件的研究工作人员表明,网络黑客还与中低档网络诈骗机构协作,这种机构一直在选购和应用零日系统漏洞。除开零日系统漏洞以外,Volodya仍在开发设计对于修补系统的系统漏洞。

到现在为止,研究工作人员想方设法追踪了她们Windows核心当地权利更新(LPE)系统漏洞中的10好几个(!),在其中很多系统漏洞在开发设计时为零天。

事情回应实例

文中会从一个事情回应实例逐渐,在剖析对于研究工作人员的一个顾客的繁杂进攻时,研究工作人员注意到该恶意软件实行了一个较小的64位可执行程序。该实例包括不寻常的调节字符串数组,这种调节字符串数组偏向尝试运用受害人电子计算机上的系统漏洞试着。更主要的是,该实例具备一个剩下的PDB途径,该路径确立地申明并删除了此二进制文件的总体目标:...\cve-2019-0859\x64\Release\CmdTest.pdb。因为CVE-2019-0859完成缺乏一切资源在线,我这代表着研究工作人员见到的并不是一个公布可以用的PoC,反而是一个实际的开发环境,这激起了研究工作人员深层次研究的兴趣爱好。

CVE-2019-0859是一个CreateWindowEx函数公式中的UAF(Use-After-Free)系统漏洞。取得成功运用此系统漏洞的网络攻击可以在核心方式下运作任何编码。随后网络攻击可以程序安装;查询,变更或删掉数据信息;或建立具备彻底用户权限的新账号。要运用此系统漏洞,网络攻击最先务必登录系统。随后,网络攻击可以运作可以运用此系统漏洞并操纵受影响系统软件的特别制作应用软件。

对这一系统漏洞开展反向工程比较简单,二进制文件不大,而且还能寻找调节信息。它运用CreateWindowEx中的UAF系统漏洞来获得对父过程的提高权利。研究工作人员迅速作出了一个有意思的观查:来看该漏洞利用程序流程和恶意软件自身的开发者并不是同一个人撰写的。编码品质、欠缺搞混、PDB和时间格式都说明了这一结果。

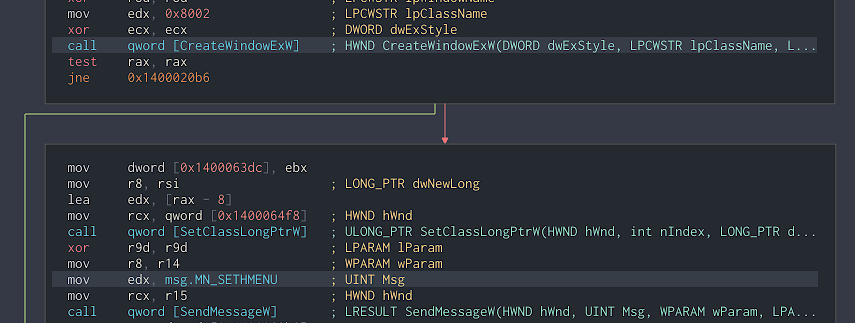

在Cutter中能够看见对CreateWindowEx的启用

恶意软件开发者的招数

研究工作人员趋向于将特殊恶意软件大家族后面的开发者视作一个完全的总体,那样就可以想像每一个部件全是由在其中一个人、一个团体或一个工作组撰写的。实际上,高級一点的恶意软件,都涉及到具备不一样专业技能的不一样工作人员。尤其是由国家机构开发设计的黑客工具很有可能涉及到差异的组织和分支机构的数百人乃至千余名职工。机构中的每一个工作人员都是有特殊的人物角色,并通过特别的技能培训和十几年的专业技能累积。在那样的结构中,撰写通用性部件的劳动量在专业团队中间溶解,由不一样的队伍承担原始浏览,搜集隐秘数据,横着散播等。

致力于将漏洞利用控制模块置入其恶意软件中的经营目标不可以仅借助恶意软件开发者,寻找系统漏洞并稳定地运用系统漏洞,最有可能由专业特殊人物角色的特殊精英团队或本人进行。就其自身来讲,恶意软件开发者并不在意它在后台管理怎样工作中,她们只想要集成化此控制模块并结束它就可以。

为了更好地完成这类职责分工,2个精英团队必须就某类API达成一致,该API将变成不一样部件间的公路桥梁。这类集成化API并并不是我国所研发的黑客工具所特有的,反而是市场交易中多见的特点。无论它涉及到地底社区论坛,漏洞利用艺人经纪人,或是网络科技公司,他们都向顾客给予相关如何把漏洞利用方式集成化到其恶意软件中的表明。

从其本质上讲,这一融合点是研究工作人员在研究时要重点关注的重要层面。假定进攻开发者是单独运行的,而且只将它们的编码/二进制控制模块散播给恶意软件开发者,研究工作人员决策对这些人开展更改。根据剖析置入在恶意软件实例中的系统漏洞,研究工作人员可以掌握更多的有关系统漏洞开发者的信息内容,期待根据研究她们的编号习惯性与在她们的开发设计流程中留下来的其它內容做为案件线索来鉴别她们。

鉴别开发者的案件线索

研究工作人员沒有关心全部恶意软件并找寻恶意软件大家族或网络攻击的新实例,反而是想给予另一种角度,并确定将核心放到由开发者撰写的这种函数公式上,从事情回应实例中得到这一小的64位二进制文件看上去是一个有出色的逐渐。

该二进制文件除开运用CVE-2019-0859以外没有功效,而且不根据公布共享资源的源码或POC。它是研究工作人员开展案件线索鉴别的一个有效的挑选,由于可执行程序是以别人撰写的编码中提取出來的,而不是系统漏洞开发者。除此之外,可执行程序与恶意软件(一种灭绝人性的违法犯罪手机软件)的主二进制文件是单独的,这让研究工作人员坚信这一系统漏洞并不是恶意软件开发者自身研发的。依据这些案件线索,研究工作人员逐渐找寻同一开发者开发设计的大量恶意软件。

研究工作人员最先从现有的二进制文件中搜集简易的产品工件:字符串数组、内部结构文件夹名称、时间格式和PDB途径。第一个結果马上发生——一个与64位实例彻底配对的32位可执行程序。从总体上,正如他们的时间格式和置入的PDB途径所显示,他们是一起从同样的源码编译程序在一起的。如今研究工作人员拥有这两个实例,就可以明确研究工作人员应当寻找什么案件线索了。

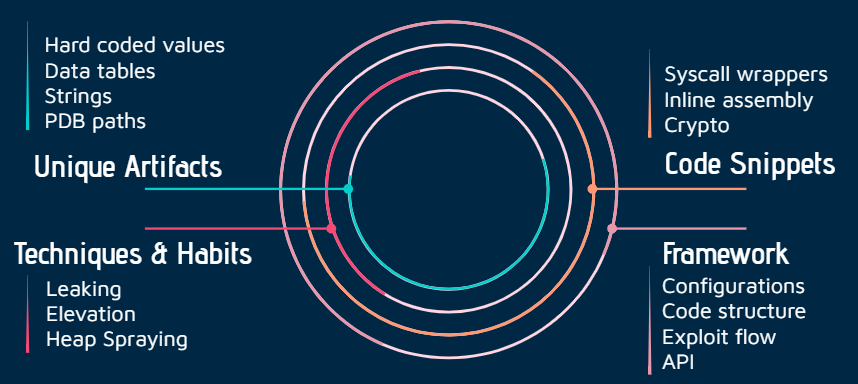

为了更好地明确这一系统漏洞的开发者,研究工作人员将留意下面的案件线索:

1. 二进制文件中的与众不同产品工件:

- 硬编码值(数据加密参量,“废弃物”值,例如0x11223344);

- 数据分析表(通常是特殊于版本号的配备);

- 字符串数组(GDI目标名字:“MyWindow”,“MyClass_56”,“findme1”等);

- PDB途径;

2. 字符串常量

(1) 与众不同的函数公式完成:

- Syscall包裝器;

- 内联拼装;

- 专用数据加密函数公式/完成;

(2) 技术性和习惯性:

- 优选的泄露技术性(HMValidateHandle,gSharedInfo等);

- 优选提高技术性(动态口令更换是怎样实行的?);

- 堆喷涂技术(应用AcceleratorTables?Windows?Bitmaps?)

(3) 架构

漏洞利用的过程:

- 选择项#1:几乎沒有支系的具体开发设计过程;

- 选择项#2:对于不一样版本号的电脑操作系统的多种歪曲和旋纽;

(4) 编码的构造以及中的函数公式:

- 模块化设计:函数公式分离出来;

- 构造:分离出来出删掉环节(复位,配备,喷漆,动态口令互换等);

- 局部变量:什么信息内容存放在局部变量中?(电脑操作系统版本号?电脑操作系统版本号枚举类型?仅仅特殊的字段名偏移?)

(5) 特殊于版本号的配备:

- 字段名偏移:什么字段名尤其关键?

- 优选系统进程:优选系统进程集

(6) 给予给顾客的API

研究工作人员将找寻与运用系统漏洞有关的产品工件集

充分考虑这种特性,研究工作人员回望了研究工作人员有着的2个实例,并标识了一些研究工作人员觉得与众不同的产品工件。即使研究工作人员仅有2个小的二进制文件(实质上是一致的),研究工作人员依然可以建立寻找标准来搜索该开发者撰写的大量实例。令研究工作人员诧异的是,研究工作人员可以寻找比预料中大量的开发设计案件线索。

沿着这一逻辑性,一个接一个最终一共发觉了几十个实例,而且每一个实例都改善了研究工作人员的查找标准和方式。根据对实例的具体分析,研究工作人员可以知道什么实例运用了哪个CVE,并借此为基本建立了时刻表,以掌握该系统漏洞是在曝露以前写成零日系统漏洞,一日漏洞或是根据修补程序流程蔓延和相近技术性完成的。

到现在为止,仅根据研究工作人员的案件线索识别系统,而沒有进一步的情报信息,可以将10好几个CVE来自于同一个漏洞利用开发者。之后,公布报导公布了研究工作人员的总体目标漏洞利用经营者的名字:Volodya(别名Volodimir),之前称之为BuggiCorp。好像研究工作人员并非唯一跟踪此漏洞利用者的人,由于诺顿杀毒软件多次汇报了相关她们的一些有关信息。除此之外,ESET在其VB2019有关Buhtrap的讲演中还提起了Volodya的一些关键案件线索。

依据诺顿杀毒软件的观点,Volodya最开始因其“BuggiCorp”外号被别人所熟识,那时候她们在灭绝人性的Exploit[.]in网络违法犯罪社区论坛上宣传策划了Windows零日系统漏洞的可售广告宣传,起步价为95000美金。很多年来,涨价,她们的一些WindowsLPE零日漏洞利用手机软件的市场价达到20万美金。正如诺顿杀毒软件汇报中所刊登的,之后获得研究工作人员的确定,Volodya将漏洞利用手机软件卖给了违法犯罪手机软件和APT团队。

系统漏洞归类

虽然研究工作人员的一些最开始的查找标准必须完成一些调整,乃至大家接到的及时結果也是非常令人震惊的。通过进一步的检索方式纠正后,研究工作人员又想方设法找到很多实例,全部实例全是Windows中的当地权利更新(LPE)系统漏洞。在这种实例中,研究工作人员可以明确网络攻击所运用的下列CVE目录。

此外,在对系统漏洞开展归类的历程中,研究工作人员挑选了一种传统的办法来分辨一个给出的缺陷是在零日系统漏洞或是一日系统漏洞。假如别的安全性经销商觉得仅仅郊外运用,那麼它便是零日系统漏洞。假如研究工作人员寻找充足的直接证据,证实研究工作人员的一个样版的确是在郊外散播的运用,如同一个厂商在许多人的报告书中表述的那般,那麼研究工作人员也标识它,此外都标识为一日系统漏洞。

下一篇文章大家来实际讲讲具体的漏洞。