阅读者们一定要注意,假如你在Windows、Mac或Linux电脑应用谷歌Chrome浏览器,你需要马上将你的浏览网页软件更新到稍早发布的全新版本。

谷歌今日发布了Chrome 86.0.4240.111版本,修复了好多个安全系数高的问题,包含一个零日漏洞,该漏洞被网络攻击肆无忌惮利用来挟持总体目标电子计算机。

被跟踪到的漏洞名叫CVE-2020-15999,它是一种运行内存毁坏漏洞,在Freetype中被称作堆跨站脚本攻击。Freetype是一种时兴的开源项目开发设计库,用以展现字体样式,与Chrome一起装包。

该漏洞是谷歌Project Zero的安全保障研究者Sergei Glazunov于10月19日发觉并报告书的,因为该漏洞已经被弥补,因而有七天的公布披露期。

Glazunov也马上向FreeType开发人员汇报了零日漏洞,她们接着在10月20日发布了一个应急补丁包来处理这个问题,此外发布了FreeType 2.10.4。

沒有表露关键技术的漏洞,谷歌的技术总监本·霍克斯在twiter上警示说,尽管精英团队只看到了漂亮对于Chrome客户,可是应用FreeType的其它新项目也一样很敏感,提议布署修补在2.10.4 FreeType前的版本。

“尽管大家只看到了对于Chrome的漏洞利用,但别的freetype客户应选用这里探讨的修补程序流程:savannah.nongnu.org/bugs/?59308——这一补丁包也在今天的平稳版本FreeType 2.10.4中,”Hawkes写到。

依据Glazunov表露的关键点,这一漏洞存有于FreeType的“Load_SBit_Png”函数公式中,该函数解决置入到字体样式中的PNG图象。网络攻击可以利用它来实行任何编码,只需应用含有置入PNG图象的特殊字体样式就可以。

问题是libpng应用最原始的32位值,这种值储存在' png_struct '中。因而,假如原有的间距或相对高度超过65535,分派的缓冲区域将不可以融入位图文件,”Glazunov表述说。

Glazunov还发布了一个含有定义认证利用的字体包。

谷歌发布了Chrome 86.0.4240.111做为Chrome的“平稳”版本,该版本对任何客户对外开放,而不仅是对初期客户对外开放。谷歌表明,该企业早已意识到“cve - 320 -15999存有漏洞”的报导,但沒有表露主动进攻的进一步关键点。

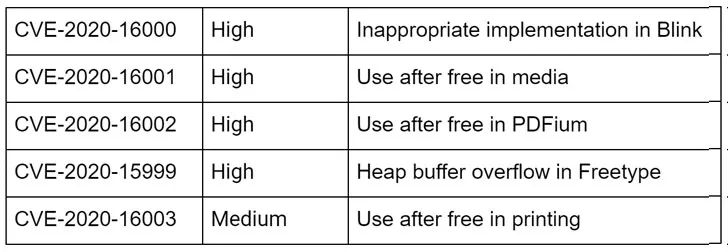

除零日漏洞外,Google还修复了Chrome最新上线的中的别的四个漏洞,在其中三个是高危漏洞——点一下全过程中形成的实行不正确,Chrome新闻媒体中应用完全免费不正确,pdf免费应用不正确及其电脑浏览器打印出作用中应用不正确后的中等水平风险性。

尽管Chrome浏览器会全自动通告客户全新的可以用版本,Chrome 客户可根据电脑浏览器内嵌的升级作用(菜单栏 -> 协助 -> 有关),更新到近期的 86.0.4240.111 版本。