不安全的立即目标引入(IDOR也称滥用权力)是一种十分普遍的Web受权逻辑性型漏洞,其漏洞利用伤害有时候不大,有时候也十分比较严重,今日咱们就来探讨一种比较严重型的IDOR漏洞利用方法-即利用IDOR完成账户或项目的劫持。创作者以该漏洞利用方法在好几个众测项目中得到了高达$25,000的奖赏悬赏金。

网络攻击若劫持了受害人账户就能以受害者真实身份实行全部账户自然环境实际操作了。网络攻击若劫持了项目,就可以得到对应的项目管理员权限。有时候,IDOR进攻不可以完成对总体目标账户的彻底劫持,但却可以得到受害人或管理人员账户自然环境中的一些資源浏览自主权,我还在好几个众测项目中就遇上了这样的事情。

IDOR漏洞详细介绍

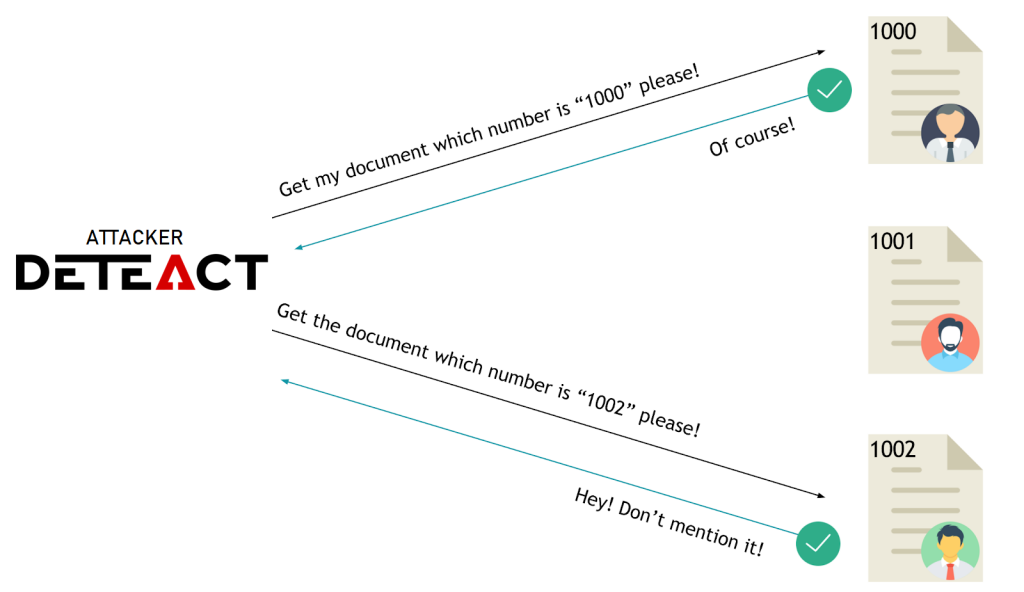

不安全的立即目标引入(Insecure Direct Object Reference),该漏洞多发生在一些公司的总服务台(helpdesk)插口系统软件上,根据变更转变在其中的单据或客户ID,进而可以载入到其他客户有关的单据或账户信息内容。但完成上,IDOR漏洞不仅仅限于转变ID标值载入别人資源,它还可导致一些信息的伪造。

此外,假如有时候有关ID难以猜想,或用UUID或HASH串替代,这样的事情下的IDOR漏洞概率就不大。但依我的工作经验看来,只需用心检测,或是能发觉一些有效ID来的。以造成的不良影响来归类,IDOR可分成下列四类:

- 数据信息载入

- 数据信息伪造

- 管理权限提高(这也是一种十分尤其的数据信息变更方法)

- 账户劫持(真真正正的意义上的漏洞利用)

下边咱们就来探讨利用IDOR漏洞完成账户或项目劫持。

利用IDOR实现账户劫持

假如利用IDOR来达到对总体目标账户或实体线项目的劫持呢?例如,这儿有一个主账户,它在其账户自然环境下建立了名叫manager的子账户或一些经营项目,大家的目标便是劫持这一manager子账户和经营项目。

对主账户或客户对话的劫持相对性较难,由于有时候网络攻击的账户自然环境不可以同时浏览到主账户,但我们可以根据劫持低管理权限子账户,或其关系项目的方法来达到对主账户的劫持。下列是我还在一些众测项目中遇上的状况。

1. 在建立或删掉项目时发生的IDOR漏洞

如某网址对于本地用户,有不一样定阅计划相匹配了不一样价钱,此外对于客户需求又会根据要求设定公司计划。我的检测账户置身公司计划范畴中,可以浏览到公司计划项目,而且可向在其中加上基本项目,且可查询相对应情况。

我发现在2个地区与此同时存有IDOR漏洞:即向公司计划中加上项目和删掉项目时。当加上项目时,实际操作比较简单:递交一个带上JSON文件格式信息的POST要求,在其中包括了项目名字,因为该项目名字所有人可查询到,因而这儿的IDOR取决于,可以把别人的项目名字包括在要求内递交,进而得到对别人项目的调节管理方法:

此外的删掉处的IDOR有一些繁杂,该网址从逻辑关系上而言,删掉项目的体制是不规范的。例如当删掉某一项目时,其POST删掉要求中仅只包括了一些实例化的项目叙述特性,但却沒有和实际项目有关的ID号。因而,这儿的IDOR漏洞取决于,可以往这一POST要求中加上项目号,更改成别人的项目ID,进而删掉别人项目。

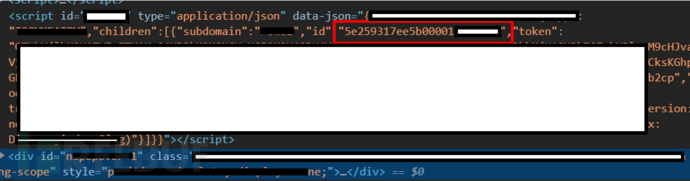

这儿的多元性取决于,项目ID号是随机性的,因而别人的项目ID是不能揣测的,但可以利用一种方法来发觉:到项目的公众首页中的HTML网页页面中找寻,如下所示:

因而,最后删掉别人项目的POSG要求可以那样结构:

2. 客户材料升级时的IDOR漏洞

这类形式的漏洞综合性利用了此外一种不适当的密钥管理漏洞,最后完成了十分高风险的危害。因为对于密钥管理的不合理配备,我能查询到其他人的项目详细信息和相关的子账户,利用该漏洞还可获得一些隐秘数据。但在进一步的探讨中我又发觉此外一个问题:即可以在变更个人信息的历程中,把别人的子账户以ID方式关系进到,进而可操纵该子账户,控制其建立项目,查询并编写有关数据信息,完成账户劫持IDOR。

汇总

通过检测,我还在city-mobil.ru中的混合开发系统软件中看到了那样IDOR造成的账户劫持漏洞,利用该漏洞可以获得到100多万名驾驶员的数据信息:护 照和驾 照信息内容,此外还能变更驾驶员的材料数据信息。

我前后左右利用该种类漏洞在好几个众测项目中获得了$25,000的奖赏,但假如该种类落到了互联网犯罪份子手上,其使用价值远超出这一额度。

参照由来:deteact