科学研究工作人员近期发觉一个活跃的僵尸网络,由遍布30个国家的数十万个被劫持的体系构成,该进攻已经利用“数十个已经知道系统漏洞”,将普遍采用的内容管理系统(CMS)做为进攻总体目标。

据了解,“KashmirBlack”主题活动于2019年11月上下逐渐,总体目标是对于时兴的CMS服务平台,如WordPress、Joomla!、PrestaShop、Magneto、Drupal、Vbulletin、OsCommerence、OpenCart和Yeager。

Imperva的分析员工在一份数据分析报告上说:

“它精心策划的基础设施建设促使它非常容易拓展和提升新的系统漏洞或有效载荷,并且它应用比较复杂的办法来假装自身不被发觉,并维护它的运作。”

这个网络信息安全企业对KashmirBlack僵尸网络开展了历时六个月的调研,数据显示,该繁杂实际操作由一台指令操纵(C2)网络服务器和60好几个服务器代理管理方法,这种网络服务器与僵尸网络开展通讯以推送新起点,进而根据暴力行为进攻和安裝侧门来浏览僵尸网络,扩张僵尸网络的经营规模。

KashmirBlack的具体目标是乱用门罗币数字货币发掘系统软件的資源,并将站点的合理合法总流量跳转到垃圾短信网页页面,可是,它也被用于开展进攻。

无论因为哪种动因,开发设计试着均起源于利用PHPUnit RCE系统漏洞(CVE-2017-9841)用与C2网络服务器通讯的下一阶段故意有效载荷感柒顾客。

Imperva的分析工作人员发觉,依据在以前的这类进攻中发觉的进攻特点,她们坚信这一僵尸网络是由一个名字叫做Exect1337的网络黑客所为,他是印度尼西亚网络黑客精英团队PhantomGhost的组员。

KashmirBlack的基础架构很繁杂,包含好几个主题活动一部分,包含2个单独的储存库,一个用以代管系统漏洞利用程序流程和有效载荷,另一个用以储存故意脚本制作以与C2网络服务器通讯。

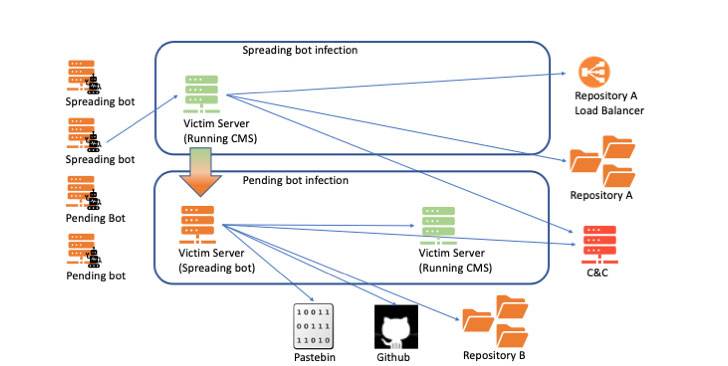

丧尸程序流程自身要不被规定为“散播丧尸程序流程”,一个受害人网络服务器,与C2通讯,接受感柒新受害人的指令;要不被规定为“未确定丧尸程序流程”,一个新被侵入的受害人,其在僵尸网络中的功能并未明确。

当CVE-2017-9841被用于将一个受害人变为一个散播丧尸时,取得成功利用CMS系统软件的15个不一样的缺陷会致使一个受害人网站变成僵尸网络中一个新的未处理丧尸,KashmirBlack营运商采用了一个直接的WebDAV上传文件系统漏洞来导致毁坏。

但伴随着僵尸网络的范围不断扩大,愈来愈多的丧尸逐渐从储存库获得有效载荷,基础设施建设也做好了调节,提升了一个负载均衡器目标,以回到一个新设定的沉余储存库的详细地址,进而使其更具有扩展性。

KashmirBlack的最新版或许是十分风险,上月,科学研究工作人员发觉僵尸网络应用Dropbox取代了其C2基础架构,乱用了视频云存储的API来获得进攻命令并从散播中的僵尸网络提交进攻汇报。

Imperva的分析工作人员发觉迁移到Dropbox可以使僵尸网络将合理合法的Web服务掩藏在不法犯罪行为中。这也是掩藏僵尸网络总流量、维护C&C实际操作安全性的重要一步,最重要的是,那样做的目地是科学研究工作人员很难追踪僵尸网络,以寻找进攻后面的机构。

文中翻譯自:https://thehackernews.com/2020/10/kashmirblack-botnet-hijacks-thousands.html