接好文《如何构建完美的Dropbox(上)》

自动化技术进攻计划方案

这还能够全自动区别上边提及的二种情景,根据监管 /sys/class/net/lan/carrier和/sys/class/net/wan/carrier,我们可以检验LAN和WAN接口是不是有一个或2个联接。

假如你期待自动化技术网络配置,一个选择是监管这种文档,假如LAN接口是行动的,则假定这是一个处在中心部位的人的情景,而假如LAN接口沒有媒介,则执行“未采用的端口号”情景。如下所示所显示:

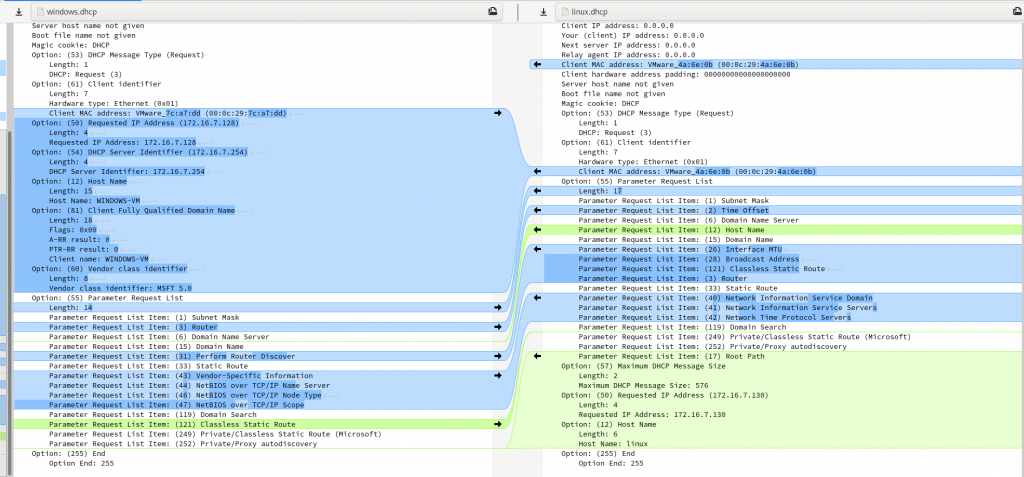

那样,你也就可以再次挑选一个IP地址,或是应用DHCP要求一个IP地址。一定要注意,因为要求的字段名不一样,或是发送至网络服务器的添充字段名不一样,有时候也许会区别Windows和Linux DHCP远程服务器。花一些時间监管和调整你自己的DHCP要求可能是非常值得的,随后逐渐探寻你联接的互联网。

Windows 10 DHCP要求(左)和Kali Linux(右)中间的差别

有关互联网密钥管理

你很有可能在会议厅中看到了一个未采用的网络端口,可是很可能会遭受互联网密钥管理(NAC)查验。从802.1x到联接新设施上的服务项目以查验例如病毒防护配备等业务的网络服务器,他们的方式各种各样。假如新机器设备没法根据查验,则网络交换机端口号将禁止使用或配备为受到限制VLAN,而无法打开真真正正有意思的系统软件,真让人心寒!

处理该类控制的一种简洁方式 是对目前机器设备实行重放攻击,这可能是PC,复印机,乃至是IP电话。在很多情形下,复印机等机器设备没法实行802.1x身份认证,因而在该特殊网络端口上把其禁止使用。在其它状况下,机器设备具备在互联网上的必需受权,因而,网络端口已分派给恰当的VLAN。中间设备的人必须做的是保证它推送的所有总流量看上去都和受害人的一样,那样电源开关就不容易检验到一切有问题的物品。假如在一个端口号上检验到不仅一个MAC地址,那麼可以配备很多网络交换机关掉一个端口号,这是你确实不期待产生的事儿!

因此,我还在读书了这篇文章后,建立了一个简便的shell脚本制作,该脚本设定了适度的iptables标准以使一切来源于R1S的总流量好像来源于受害人。可以在GitHub上的slimjim脚本制作的旧版中寻找该全过程的基本。从其本质上讲,要搞清楚被阻拦机器设备的MAC和IP地址,随后应用Linux ebtables(第2层)和iptables(第3层)标准来保证从person -in- middle机器设备到更普遍互联网的全部总流量都来源于被阻拦机器设备的MAC和IP地址。假如你也期待可以与被阻拦的机器设备实现互动,挑选要应用的上下游机器设备的MAC和IP地址,并将其装扮成该机器设备。由于该设备所在的独特部位,立即与受害人相接,你能挑选一切上下游设备来装扮成它。

初期的slimjim取决于手动式将可抵达机器设备的MAC地址和IP地址各自加上到ARP和默认路由中,它还规定操作工应用tcpdump -nneli lan -Q in那样的指令来鉴别被阻拦机器设备的MAC和IP地址,并在运作脚本制作以前实行一些手动式配备。现阶段版本号的slimjim给你完成了全部那些工作中,并将观测到的DNS总流量投射到有关详细地址。但是必须python脚本制作,这在网络资源受到限制的设施上将会不行得通!

一旦配备了无线网桥,即使沒有鉴别出受害人的详细资料,互联网密钥管理解决方法也应当可以接入到受害人,实行需要的一切身份认证全过程,并相对地激话端口号。

从互联网密钥管理中盗取凭证

一个有价值的诀窍是掌握互联网密钥管理事实上是怎样作业的,在某种情形下,大家早已见到,NAC解决方法应用SSH或SMB之类的协议书创建到新设施的通过身份认证的联接,并给予可以获得和器重的凭证。此联接用以实行文件目录、或认证验证杀毒软件是不是全新的这些。在这种端口号上运作适合的蜜獾服务项目很有可能会造成密文凭证(或等额的的hach)泄露,这种凭据通常是相对高度权利账号,可以登陆到全部联接到网上的工作平台!

遗憾的是,802.1x解决方法并不是这样!

互联网类名

Linux自2002年至今一直适用名字室内空间约有18年,可是对很多人而言,他们依然是一个谜。存有用以多种不一样資源类型的名字室内空间,例如过程、系统文件、互联网、客户ID等。这种名字通常由Docker专用工具之类的器皿专用工具应用,以限定所包括系统软件能够看见的資源。他们还能够协助避免取名矛盾,如同许多人的名字叫John一样。

在这个案例中,大家有兴趣的是网络名称室内空间,由于他们带来了一种方式,使互联网接口以及全部网络堆栈仅系统对上运转的程序流程的子集合由此可见。根据将互联网接口分派给网络名称室内空间,仅有在该网络名称室内空间内运转的过程才可以见到或浏览该接口。

Opsec常见问题

如前所述,由R1S造成的无意间的数据流量(如DNS搜索)很有可能会泄漏全部手机游戏。防止这种现象的一种方式 是在网络名称室内空间(例如pitm)中防护以太网接口接口,并细心考虑到在该名字室内空间中运行什么过程。现阶段的slimjim脚本制作也会解决这个问题,在名字室内空间内创立一个显示屏案例。在pitm名字室内空间内运行的一切过程都能够浏览以太网接口接口,而在名字室内空间外建立的过程则不可以。那样,大家就可以保证不容易有出现意外的总流量击中的互联网,曝露他俩的存有!

安裝slimjim

要在R1S上安装slimjim,应实施下列流程。最先,在以太网接口接口上禁止使用IPv6:

遗憾的是,Linux IPv6局部变量实行了一些全自动冲突检测,这很有可能容许出现意外的总流量传来到以太网接口接口。下面,安裝需要的程序包:

大家期待避免Redsocks自动启动,由于除非是它在pitm名字室内空间内运作,不然它将无法打开互联网接口。 slimjim脚本制作将在类名内为大家运行它。大家还期待将Redsock监听的IP地址升级为坐落于以太网接口桥上。可以如此做:

在这篇文章中,大家事实上并不会应用redsocks,可是在这里文章内容中采用了相似的“中介人”技术性,在其中给予了相关怎么使用它的信息内容。

下面,大家从GitHub复制slimjim储存库:

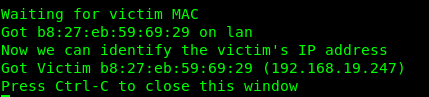

运行slimjim将在第一个对话框中应用slimjim脚本运行显示屏对话。你将见到它等候受害者的数据,以鉴别要应用的MAC和IP地址。

确定受害者的MAC和IP地址

留意:在运行slimjim脚本以前,LAN和WAN接口中间不容易根据一切总流量。我建议你利用前边讲解的自动化控制,根据检验联接了LAN接口的主题活动接口来自动启动slimjim,或是,在断掉总体目标数据连接以前,手动式运行slimjim。

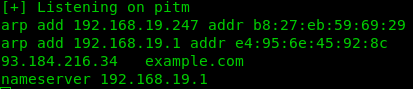

一旦明确了受害者的MAC和IP地址,就可以关掉该对话框。另一个窗口将运行一个名叫pitm_snoop.py的python脚本,该脚本监控数据流量以鉴别邻近机器设备并升级ARP和默认路由。这也是必不可少的,由于slimjim阻拦R1S实行自身的ARP搜索以避免出现曝露。

为广播域中的机器设备加上ARP内容,并将名字投射到IP地址

另一个对话框将运行dnsmasq案例,该实例配备为仅实行根据当地“服务器文档”的搜索。服务器文档也由pitm_snoop.py依据观测到的往来受害者的DNS总流量来建立和升级。根据这些方法,你能掌握被阻拦机器设备已经与什么服务器通讯,并掌握互联网合理布局。假如你期待应用总体目标网络服务器的名字网络服务器,则可以编写名字室内空间的自定/etc/resolv.conf文档(通常可在/etc/netns/pitm/resolv.conf中寻找)。

另一种搞清楚受害者与谁沟通交流的办法是运行iptraf。slimjim运行一个iptraf案例,以客户友善的形式表明根据pitm桥的数据流量。

解决互联网类名的多元性

应用网络名称室内空间来防护以太网接口接口有时候会让一件事变的有一些繁杂,尤其是如果你必须可以将用户流量从操纵接口正确引导到无线网桥时,或是相反也是。为了更好地彻底解决这个问题,大家建立了一对互联网络接口,各自为169.254.20.1(名字室内空间内部结构)和169.254.20.2(名字室内空间外界)。应用这种可以将总流量路由器出入类名。我的最佳选择方式是应用SSH隧道施工,如下所示所显示:

在R1S上,为pitm名字室内空间内的虚似接口加上一个/etc/hosts内容:

将下列内容加上到你的本人〜/ .ssh / config文件中:

随后,假如你在R1S上安裝了ssh公钥,你能应用下列指令立即ssh到pitm名字室内空间:

这利用了OpenSSH的“ProxyJump”作用,并在另一个内部结构创建了一个ssh连接的隧道施工,便于抵达类名内的虚似接口。这将开启简约的作用,例如应用当地电脑上的Wireshark开展远程控制互联网监控:

自然,别的全部SSH端口映射方法也都可以用。

此根据slimjim的解决方法不适感适用于应用802.1x-2010的互联网,该网上可以应用MACsec数据加密受害者与网络交换机中间的数据。

文中翻譯自:https://sensepost.com/blog/2020/making-the-perfect-red-team-dropbox-part-2/