网络安全研究员公布了一个地址栏蒙骗漏洞的关键点,该漏洞会危害好几个挪动浏览器,如iPhoneSafari和Opera Touch,为鱼叉式互联网中间人攻击和散播恶意程序开启大门。

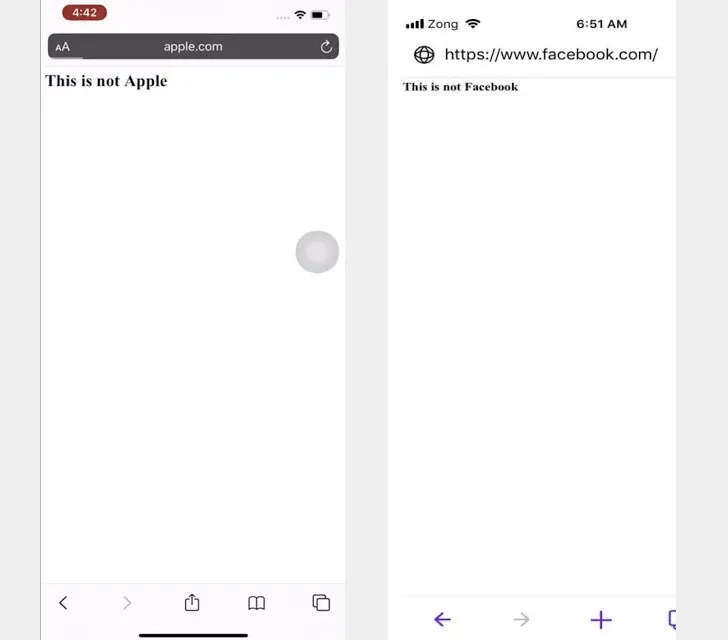

真-伪地址栏图型真假难分

别的受影响的浏览器包含UC网页、Yandex浏览器,Bolt浏览器和RITS浏览器。

这种漏洞是塔吉克斯坦安全性研究员Rafay Baloch在2020年夏季发觉的,并在8月由Baloch和网络安全企业Rapid7协同汇报,以后浏览器生产商在过去的几个星期内解决了那些问题。

UCWeb和Bolt浏览器都还没修复漏洞,Opera Mini预估将在2020年11月11日开展补丁包。

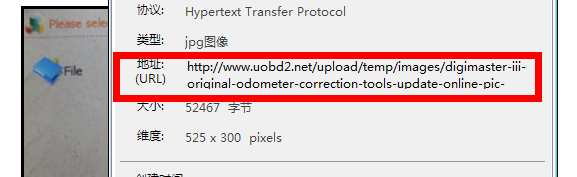

这个问题的原因是在随意一个网站中应用故意的可实行JavaScript编码,使浏览器在页面加载时自动跳转到网络攻击挑选的另一个详细地址时,迫不得已升级地址栏。

初始PoC演试

Rafay Baloch在技术指标分析上说:“这一漏洞是因为Safari储存了URL的地址栏,当根据随意端口号要求时,设定的间距函数公式会每2ms重新加载bing.com:8080,因而客户无法识别从初始URL到蒙骗URL的再度迫不得已定项。”

“默认设置状况下,除非是根据鼠标光标设定聚焦点,不然Safari不容易表明URL中的端口,这让这一漏洞在Safari中更为合理。”

也就是说,网络攻击可以创建一个恶意网站,引诱总体目标从蒙骗的电子邮箱或信息中开启连接,进而造成没什么疑心的收货人免费下载恶意程序,或冒着资格证书失窃的风险性。

此项分析还发觉,macOS版本号的Safari浏览器也很容易遭受一样的漏洞的进攻,据Rapid7称,上星期公布的大升级中早已解决了这个问题。

这不是第一次在Safari中发觉如此的漏洞。早在2018年,Baloch就公布了一个相近的地址栏蒙骗漏洞,造成浏览器保存地址栏,并根据javascript诱发的延迟从蒙骗的页面加载內容。

Baloch说:“伴随着鱼叉式中间人攻击愈来愈繁杂,运用根据浏览器的漏洞,如地址栏蒙骗,会加重鱼叉式中间人攻击的取得成功,证实是十分致命性的。”

“最先,当地址栏偏向一个非常值得信赖的网址,而且没有仿冒征兆时,就非常容易说动受害人盗取资格证书或散播恶意程序。次之,因为该漏洞运用了浏览器的一个特殊作用,它可以躲避好几个防钓鱼计划方案和解决方法。”