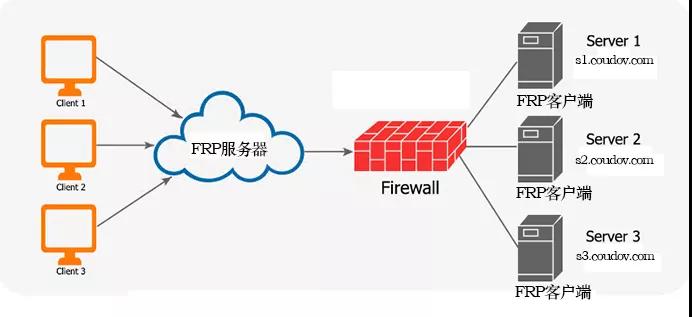

以前的实例教程详细介绍的frp内网透过全是用tcp模式,可是tcp模式是同时把端口投射到公网IP上,非常容易被扫描仪工程爆破,或是具有一定的风险性。我们可以应用frp给予的stcp模式来防止公布曝露端口,规定访问者运作一个frpc做为身份验证和总流量分享,把访问者的当地端口关联到内网frpc服务上。不会再公布投射内网frpc端口。

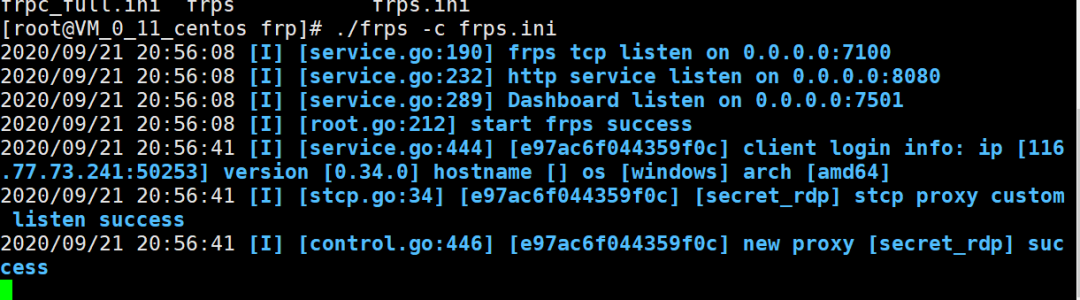

frps配备

做为正中间传递的服务端的frps配备不会改变,参照以前的文章内容,假如想自定别的端口,留意两边的frpc中的"server_addr"、"server_port"主要参数要一致。frps使用的端口要在服务器防火墙或是宝塔面板那边海关放行。

frps.ini

手机客户端

stcp模式的演试,大家以windwos的远程桌面连接为例子,不会再立即把内网的3389端口投射到公网IP的端口上,反而是根据stcp模式特定验证访问者分身术,规定访问者也需要运作一个frpc 做为真实身份校验和总流量分享,让访问者把浏览当地端口的要求发送到内网设备上。

frpc两边分成外界的"操纵端"和处在内网中的"可控端"。

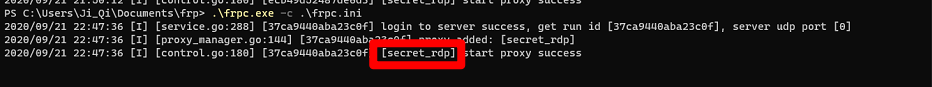

内网中的控制端

编写 fcpc.ini文件。服务项目[secret_rdp]之类的服务名可以自定,见名知意就可以。

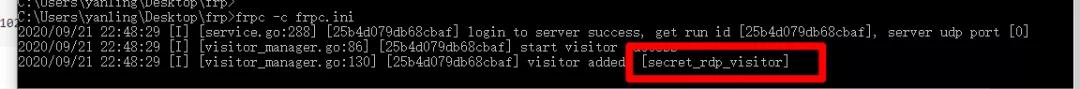

外网地址的操纵端

编写 fcpc.ini文件,服务项目[secret_rdp_visitor]之类的服务名可以自定,见名知意就可以。

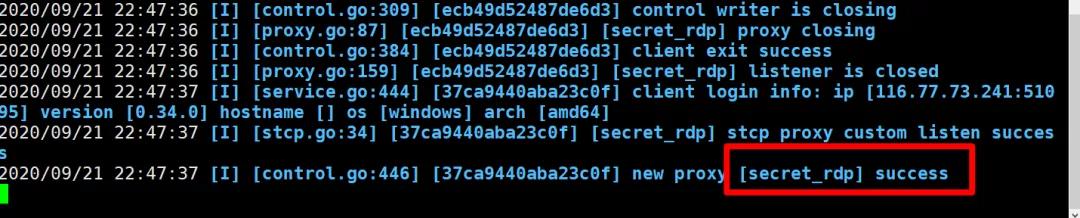

牵线搭桥取得成功

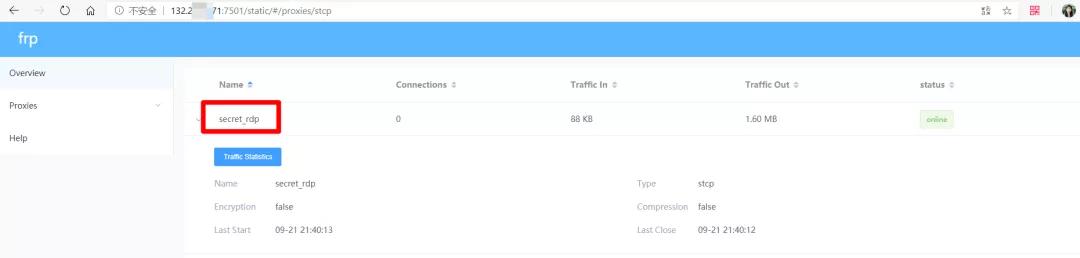

两边都表明联接成功了,frp的线上控制面板里也见到stcp中多了"secret_rdp"一个联接纪录。

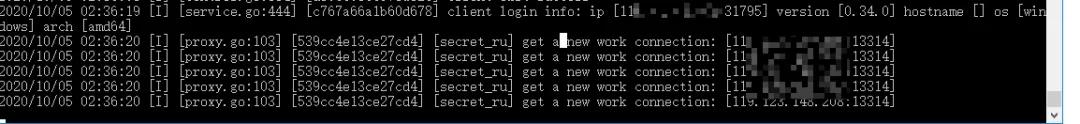

操纵端运行联接取得成功情况下也会见到frps发生联接取得成功的日志。

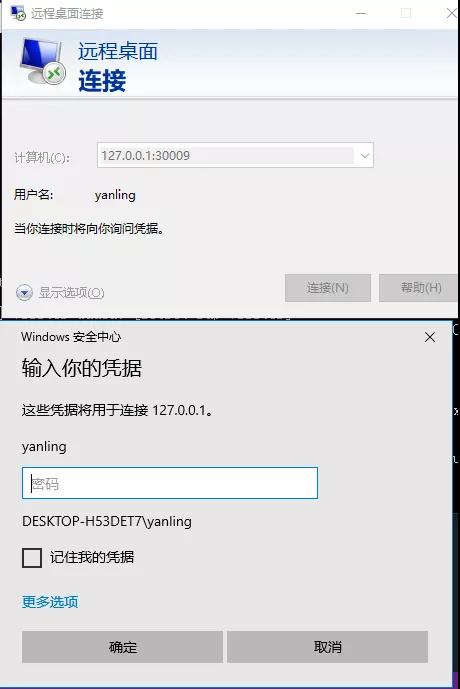

联接

大家在外面网的操纵端,开启远程桌面连接,键入 "127.0.0.1:30009",就弹出窗口联接取得成功的登录界面了。

原 理

基本原理两边的frpc开启的stcp模式,便是规定frps把一端浏览当地端口的要求发送到内网frpc上。一端务必运作访问者模式的frpc说明真实身份才会被frps接受再分享。

可控端

受控端中frpc载入环境变量:

操纵端

控制端中的配备:

步骤

总 结

步骤便是frpc特定应用stcp浏览,规定校检恰当真实身份和服务名后再分享要求,把访问者的本地端口关联到内网frpc服务上。不会再立即把可控端投射到外网地址端口号上,也防止由于公布被扫描仪工程爆破的风险性,安全性的暴露内网服务。表述水准比较有限,多读几次上边的流程,便是把访问者的本地端口关联到内网frpc服务上,这一套出来较为绕,假如没看懂,对着实例教程实际操作一次,了解了就恍然大悟了。与此同时还可以下手实践活动安全性的暴露别的的内网服务,例如MySQL:特定操纵端浏览当地的33306端口号的回应由内网的MySQL 3306响应。

文中摘自微信公众平台「Linux就该那么学」,可以利用下面二维码关心。转截文中请联络Linux就该那么学微信公众号。