应用新手入门

基本上配备

该专用工具包括用以配备编译程序的根据Web的UI,这包含标记和运行内存存贮的管理方法,Makefile和连接脚本制作由编译系统自动生成。可以利用下列指令运行编译系统,随后将电脑浏览器导航栏到http://127.0.0.1:8000/

编译系统早已包含符号和原始运行内存存贮,可以访问可以用的工程和存贮,而不用具体的硬件配置,可以应用IDA Pro或Ghidra等。标记会被断开为前1k个标记,因而,假如函数公式沒有马上展现在目录中,请不要担心。

每一个固件都坐落于一个不一样的项目中,该新项目储存在projects中,新项目包括一个project.json文件,该文件包含符号名称和包含运行内存存贮的运行内存合理布局。可以用的标记可用以转化成C语言中的补丁包及其用以固定件模拟仿真。会为CYW20735编译程序全部补丁包和烧录器,请运作下列指令:

通常,编译程序新项目应用QEMU运作模拟仿真就可以了。可是针对fuzz,将固定件维持在不一样的情况并从那边再次开展fuzz很有可能十分有意思。因而,假如现阶段没有适用的硬件配置,则可以在xmitstate之后绕过此流程。

应用make -C projects/CYW20735B1编译程序新项目后,可以仿真模拟固定件情况,直到键入Idle进程才行。实行下列指令:

或从Web前面执行它并得到更多信息:

额外固定件

execute.exeELF文档不容易与外部通讯。因而,它会停止在 Idle进程中。可是,为了更好地Fuzzing固定件,必须将其接入到真正服务器并得到任意的无线网络键入中。

大家出示了一个附加的补丁程序hci_attach.exe,补丁程序抽象化了Bluetooth Core Scheduler(BCS)的启用承诺。BCS通常从硬件配置存储器中获得键入,这种存储器包括来源于mac层的编解码数据。更换bluetoothCoreInt_C每312.5µs(1/2手机蓝牙指令周期)启用BCS 的终断程序处理的启用。如今,此终断程序处理已经从Linux服务器的规范键入(STDIN)接收数据。可以键入随意键入,即来源于/dev/urandom的数据信息。

hci_attach.exe还会继续在btattach服务器上启用指令,该服务器是Linux Bluez手机蓝牙局部变量的一部分。运作此文档后,服务器将具有一个新的无线设备。可以应用hciconfig列举现阶段机器设备。将UART数据信息从模拟仿真机器设备传输到Linux服务器的hook安裝在固定件函数公式uart_directWrite和相近函数公式中。

依据服务器的个人行为,很有可能必须在运行QEMU以后马上重设处理芯片;不然,模拟仿真将被卡死或发生段错误。在现阶段的Debian检测(2019年9月)中,服务器不容易全自动进行此检测,可以手动式执行下列实际操作:

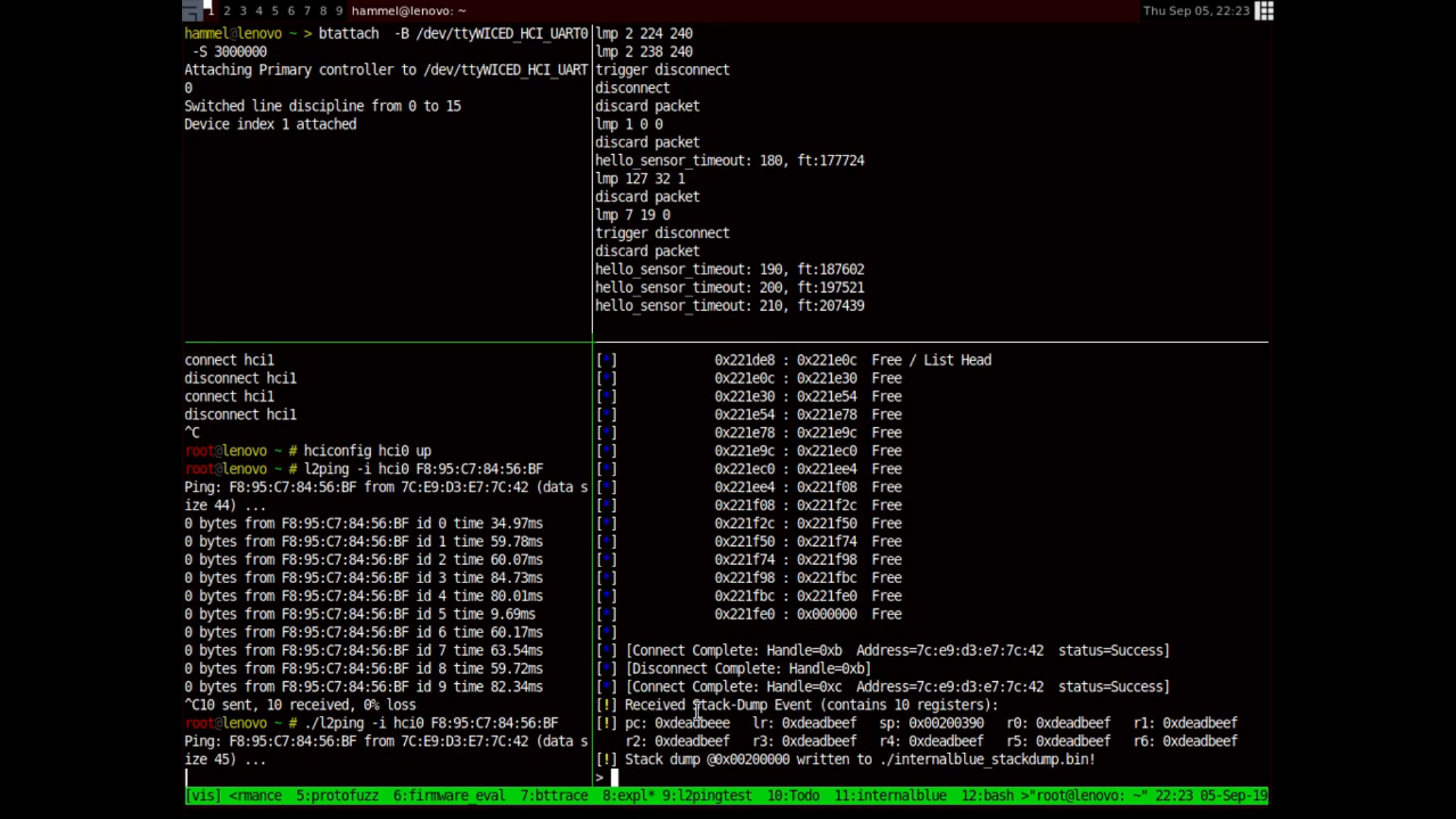

取得成功重设后,模拟仿真将持续运作,会在短期内见到运行的hci_attach.exe终端设备上的很多輸出。如今,可以在服务器上运行造成与模拟仿真手机蓝牙固定件互动的实际操作。例如,可以扫描仪手机蓝牙LE机器设备:

假如在开启Wireshark的与此同时那样做,则会看到许多怪异且没用的数据。可是,扫描输出将在短期内表明很多具备任意详细地址的机器设备,在其中一些乃至回到文件格式不正确的名字。

CVE-2019-11516复现

要开启CVE-2019-11516,请运作hcitool -i hci1 scan并等候几秒到数分钟。

出自于调节目地,大家的堆清除程序流程现阶段已经载入0x42释放出来的运行内存。

如今开启CVE-2019-13916。因为此系统漏洞坐落于BLE PDU的分析范畴内,因而要做的也是取得成功创建与另一个LE机器设备的联接。假如联接到任意详细地址,则此实际操作将在某一时间点取得成功。通常,这必须耗费数分钟,在某种情形下,烧录器会奔溃,而且必须重启模拟仿真。

結果如下所示:

存贮运行内存情况

要存贮自定情况,最重要的补丁包是patch/xmit_state.h。它转化成可再次实行的固定件情况,在自定InternalBlue拓展中应用internalBlueMod.py。假如在远程服务器Linux上运作而且要想浏览初始HCI机器设备,则必须非常用户权限。

在这里拓展中,我们可以运作下列指令来转化成可再次实行情况:

依据目标函数,有时候也许会奔溃,请再试一次,取得成功存贮情况后,InternalBlue如下所示

假如固定件接着奔溃,则可以忽视此实际操作。

如今,重新加载在http://127.0.0.1:8000/上运转的Web UI 。它将在“ 段组”主视图中列举internalBlue_09.24.2019_18.32.09新存贮,近期的存贮将全自动设定为active情况。

假如你已经用sudo运作InternalBlue,很有可能必须调节访问限制转化成的情况。

因此,必须运作:

如今,再度编译程序新项目:

Heap Sanitizer

在实际的硬件配置上运作大家自定的InternalBlue脚本制作:

载入堆清除程序流程补丁包:

如今,将得到相关堆的详尽输出,例如,由memcpy和调用它的函数造成的错误。依据调试的內容,很有可能必须调节patch/heap_sanitizer.c中的定义。

依靠项

针对QEMU,必须安裝qemu-user软件包。此项目地编译程序规定gcc-arm-none-eabi。

用qemu-user (1:3.1 dfsg 8 deb10u2)和gcc-arm-none-eabi (15:7-2018-q2-6)和检测gcc-multilib (4:8.3.0-1)。

必须下列Python 3数据:

检测必须安裝django-1.11.24。

系统漏洞实战演练

0x01 运用ThreadX 堆外溢系统漏洞

ThreadX有一个称之为块缓冲区域的自定义堆完成。因为一切堆完成都很容易外溢,因而大家进一步研究了有可能的运用技术性。大家注意到,在某种情形下不容易检验到堆毁坏。因而,我们决定执行堆清除程序流程以检验外溢和一些UAF系统漏洞。这儿叙述的一些技术性是之前的学者发觉的。

堆实际操作

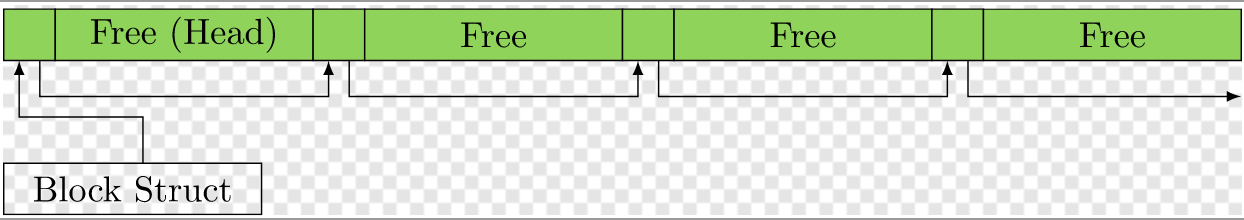

块缓冲区域完成以静态数据长短管理方法具备不一样缓冲区域尺寸的好几个池。这与經典堆不一样,經典堆将持续的运行内存部位分成尺寸不一样的较一小块。在应用HNDRTE RTOS的较旧Wi-Fi控制板上应用这类完成,每一个块池都是有一个空余缓冲区域的连接目录。缓冲区域的前四个字节数储存一个缓冲区域头。该头包括偏向下一个空余缓冲区域的表针,或是假如分派了缓冲区域则偏向块池的表针。堆的初始值如下所示所显示:

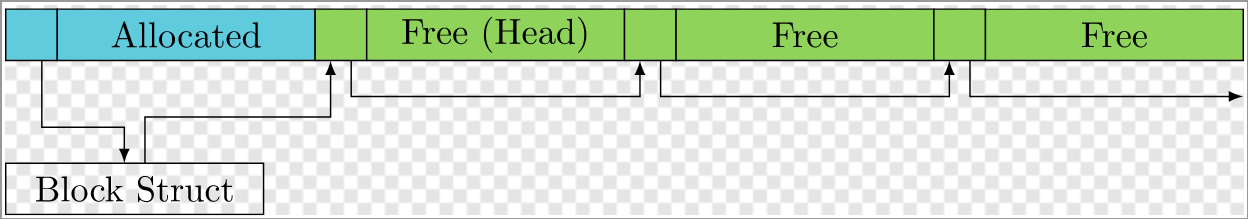

当应用软件实行分派时,将寻找与要求的尺寸相比应的恰当块池。第一个缓冲区域从空余目录中获得,并返还给应用软件。空余目录头如今偏向该目录中的第二个缓冲区域,結果情况如下所示所显示。虽然在Nexus 5和CYW20735B-01中间实现了6年的开发设计,但他们都应用ThreadX解决相近的Block缓冲区域。

在Nexus5上,该free实际操作应用储存在缓冲区域标头中的块表针将缓冲区域插进到空余目录的前边。在CYW20735B-01上,此全过程稍有不一样,下边将开展详细介绍。Nexus 5 的free完成如下所示所显示:

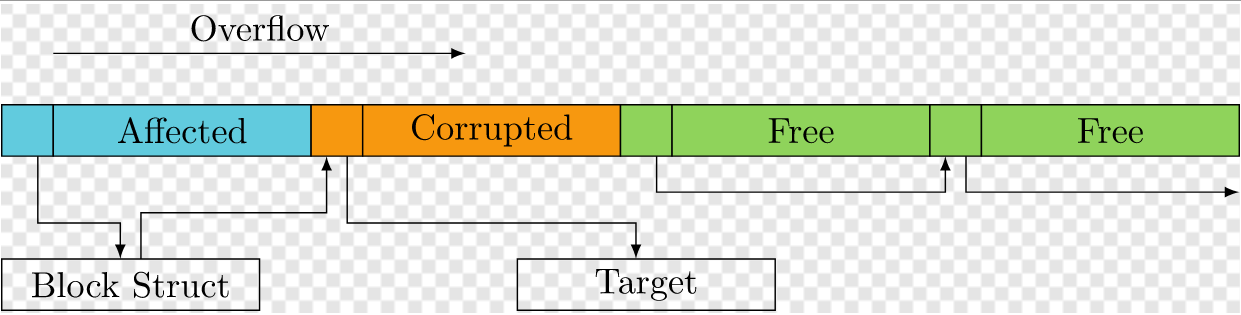

在外溢状况下,一个总体目标是操纵缓冲区域头,由于当中包括控制参数。大家区别二种状况,即分派的跨站脚本攻击和空余的缓冲区域。

外溢空余缓冲区域

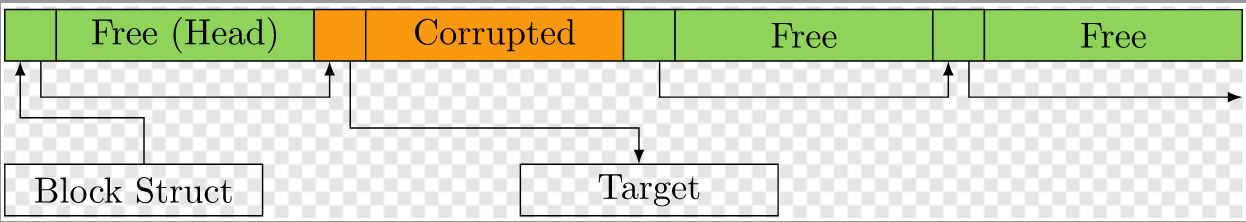

因为固定件沒有很多可以用的RAM,通常必须马上释放出来分派的缓冲区域。因而,网络攻击最常常碰到的情形是受影响的缓冲区域已被释放出来。转化成的堆结构如下所示所显示,可以看得出,在这样的情况下,第三个分派将是网络攻击操纵的部位。

外溢分派缓冲区域

在Nexus 5上,缓冲区域标头包括一个偏向块池的表针。假如网络攻击可以操纵此表针,则可以使用该free过程。网络攻击可以将偏向缓冲区域的表针载入随意部位。可以将原素加入到例如记时器之类的连接目录中,进而得到实行编码的工作能力。一定要注意,这类技术性bloc-free_buffers会提升不良反应。此外,还出现一个bloc-thread_waiting_list务必是NULL的。不然,ThreadX将试着解析xml该目录以搜索等候Block缓冲区域的进程。在大部分情形下,这将造成按段不正确。

在CYW20735B-01上,此技术性已获得减轻,如下所示目录所显示。不确定性这是不是预估的安全性修补程序流程。不用依靠缓冲区域头,反而是手动式检索对应的块池,因而忽视了缓冲区域头。假如找不着适合的块池,则固定件将应用结论进而奔溃。

Heap Sanitizer

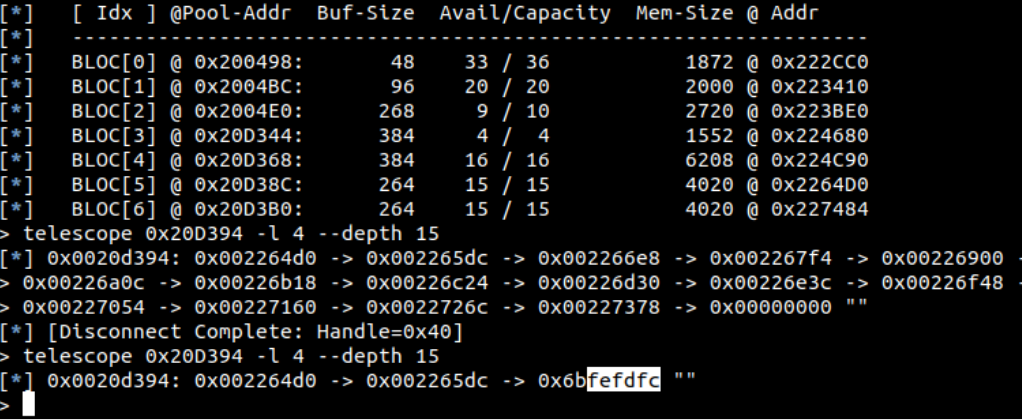

认证堆完整性可以发觉堆溢出。如前所述,堆溢出乃至很有可能不可能造成奔溃。因而,我们在手机模拟器和InternalBlue中增加了一个堆清理器。借助后面一种,我们可以检验各种各样服务平台上的即时堆毁坏。

在InternalBlue上,大家需要应用Read RAM指令载入运行内存。因而,大家一定在独立的块中载入堆结构,因为与此同时很有可能产生别的缓冲区域实际操作,因而我们不能依靠空余目录的完整性。大家注意到,缓冲区域标头只有处在下列情况之一。

·合理的缓冲区域表针(假如缓冲区域在空余目录中)。

·假如缓冲区域是空余目录中的最后一个原素,则为NULL。

·假如已分派缓冲区域,则偏向BLOC构造的表针。

大家处理芯片的堆完成与之前的机器设备略有不同。不确定性这是不是Broadcom或ThreadX所做的变更。如前所述,他们不会再取决于缓冲区域头分派的缓冲区域。现阶段尚不清楚该机器设备上的标头应用哪些。

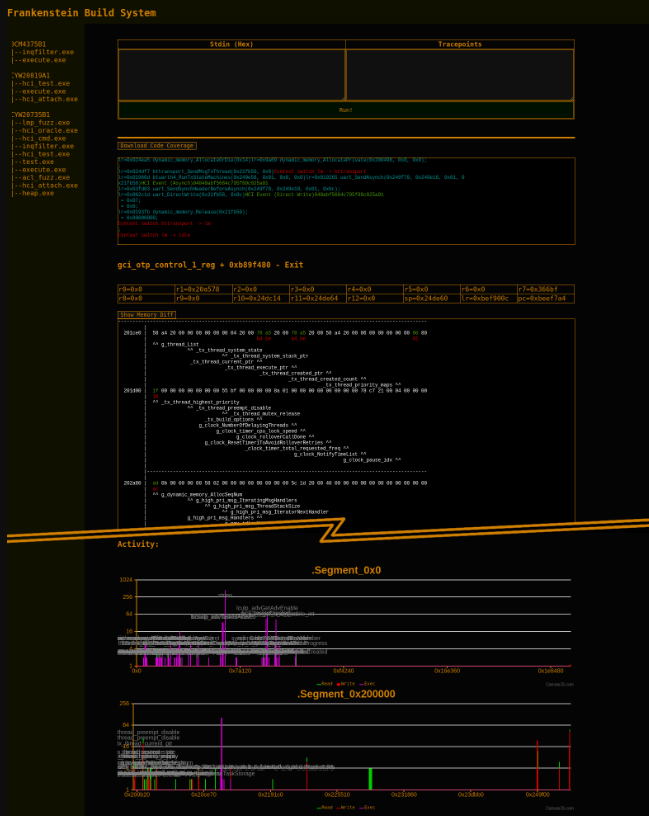

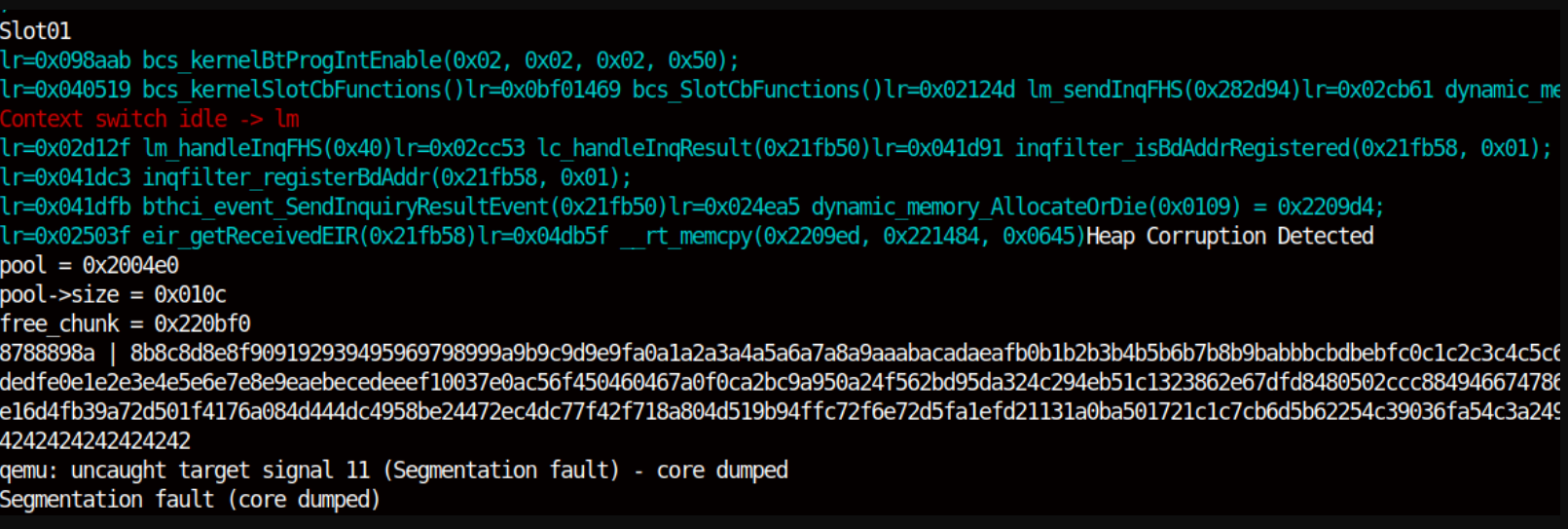

堆清理器也已加上到手机模拟器中,该清理器在dynamic_memory.h中完成。根据简易地解析xml全部空余目录,大家将注意到堆缓冲区域是不是任意数据信息溢出。大家还依照推荐的修补方式对缓冲区域详细地址加上了别的查验。大家还将消除具备数值的空余缓冲区域的內容。因而,可以检验是不是将信息载入早已释放出来的缓冲区域,这表明存有UAF系统漏洞。不容易释放出来对释放的缓冲区域的载入,因而对UAF系统漏洞的检验受限制。该专用工具用以监测和精准定位CVE-2019-11516和CVE-2019-13916。此程序流程检验到的系统漏洞的截屏如下所示:

修补提议

Express Logic在文档中提到,块溢出会导致“不能预估的个人行为”,应予以避免。虽然没法防止不正确并导致缓冲区域溢出,但人们或是提议对完成开展一些加强修补。她们的总体目标是避免开发设计并适用开发者检验溢出,大家早已将提议发给Express Logic,可是她们对完成他们没什么兴趣。

在局部变量上,应用Cookie(网络攻击不清楚的任意值)来检验缓冲区域溢出。他们被摆放在每一个缓冲区域的结尾或局部变量帧的开始。假如产生溢出,则该值将变更并检验到溢出。为了更好地运用此系统漏洞,网络攻击最先必须泄露运行内存。因为此方式必须附加的运行内存,因而针对运行内存价格昂贵的内嵌式机器设备来讲,它并非理想化的挑选。

针对此特殊完成,我们可以加上一些稳定時间查验以检验堆毁坏。为了防止被运用,大家需要避免dynamic_memory_AllocatePrivate回到失效详细地址。这可以根据2个查验来完成:最先,块缓冲区域务必在块的合理区域内。那样可以避免随意分派,并会导致出现意外溢出。次之,与块开始的差务必是块尺寸加标头的倍率,那样可以避免网络攻击建立重合的缓冲区域,还能够避免大块头一部分被遮盖。

假如下一个物理学缓冲区域的标头依然合理,大家可以查验每一个空余实际操作。假如要释放出来的缓冲区域导致溢出,则此查验将开启。

即使开启了此查验,网络攻击依然可以毁坏空余目录。单独块缓冲区域可以在空余目录中多次插进。这将导致在两种不一样的前后文中应用缓冲区域,并很有可能导致问题。为了更好地检验这样的事情,大家必须解析xml全部空余目录,这必须很多資源。

0x02 CVE-2019-11516 漏洞检测

公布時间

·此系统漏洞由Jan发觉并于2019年4月曝出。

·已于2019年8月在AOSP中修补,已在iOS 12.4或更早版本号中无提醒修补。

系统漏洞叙述

本一部分叙述了危害Broadcom手机蓝牙控制板,2010-2018的根据堆的跨站脚本攻击,已在2018年2月修补。我们可以根据剖析BCM4375B1的ROM来确定此修补,但即便如此,大家仍未观测到一切补丁包。假如机器设备处在查看逐行扫描,则会开启该事情,即机器设备扫描仪产生的状况。

已检测设备的目录:

系统漏洞重现

要运作此系统漏洞,必须改动固定件。大家为CYW20735B1给予了一个补丁包,可以应用通过改动的Internalblue开展载入。

使远程控制机器设备奔溃

系统漏洞叙述

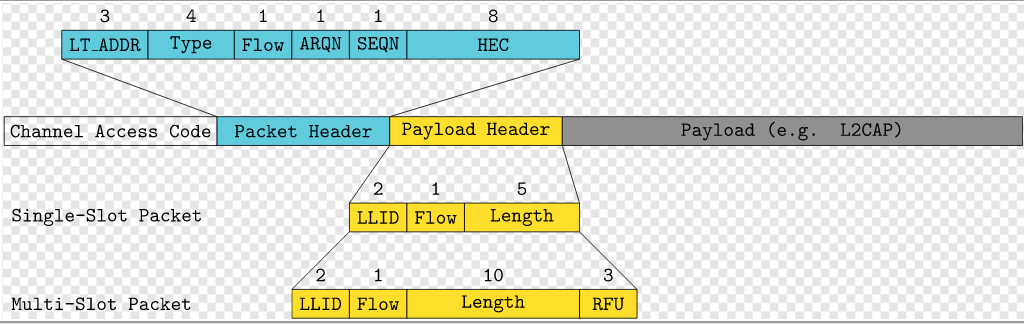

建立HCI拓展查看回应(EIR)事情时,固定件存有堆跨站脚本攻击。EIR数据的长短是以paylaod报头中提炼的,该报头pkt_log在固定件中被取名。依据规范,paylaod报头具备下列所显示的构造。“保存供未来应用”(RFU)字段名应设定为零。

缺点产生在eir_handleRx。即使数据paylaod的长短字段名好像已恰当认证,RFU位也不会被丢掉。根据将RFU位设定为1,我们可以将其设置eir_rx.len为比预计的240个字节数大很多的值。设定这种位不容易进一步危害数据的推送或接受。

EIR数据內容将拷贝到具体产生外溢的EIR HCI事情。该函数公式bthci_event_SendInquiryResultEvent分派265字节数的HCI事情,而最终的240字节数保存给EIR数据数据信息。eir_getReceivedEIR函数公式会将长短错误计算的数据数据信息拷贝到HCI事情缓冲区域中。即使大家仅推送240个字节数,还可以依照这里上述操纵大量字节数。

https://github.com/seemoo-lab/frankenstein/blob/master/doc/CVE_2019_11516.md#memory-artifact该函数公式eir_handleRx坐落于BCS核心中,而bthci_event_SendInquiryResultEvent坐落于LM进程中。因而,必须启用bluetoothCoreInt_C multiple,随后实行前后文转换到LM进程以检验此缺点。根据Fuzzing单独函数公式几乎是不太可能的。除此之外,为了更好地得到该编码,机器设备需要处在查看方式。即使可以得到独立的快照更新,将烧录器联接到手机蓝牙局部变量的概率也优化了该流程。

系统漏洞剖析

即使堆损坏,例如BCM4335C0编译程序日期在2012年的机器设备好像仍能平稳运作。在日常生活中,即使此缺点具备RCE的发展潜力,该缺点也几乎不容易危害匹配,L2CAP和共享文件函数公式是不太好的,由于除开剖析堆以外并没有其它办法可以检测此缺点。因而,我们决定进一步评定可运用性。

大家早已在CYW20735B-01和BCM4335C0上运用此系统漏洞将其转换成RCE。漏洞检测对策包含下列流程:

·毁坏堆上块缓冲区域的可以用目录,以偏向随意运行内存部位。

·在总体目标机器设备上分派包括网络攻击操纵的数据资料的缓冲区域,这种信息将被载入总体目标部位。

·开启实行人们的shellcode,该shellcode坐落于流程2中分派的缓冲区域中。

受影响的块缓冲区的尺寸为264、268或384字节数,实际在于机器设备。在现代化机器设备上,块池包括10个缓冲区域,而BCM20702仅有3个缓冲区域。因而,外溢可以抵达BCM20702上的下一个块,该块用以接收缓冲区。分派这种缓冲区域后,机器设备将在查看完毕时奔溃,并释放出来毁坏的缓冲区域。

大家必须三个分派来回到中毁坏的表针dynamic_memory_AllocateOrDie。假如回到此缓冲区域,它将被视作HCI事情缓冲区域,因而假如表针失效,则数据信息将被遮盖或机器设备奔溃。一定要注意,HCI EIR数据将发送至服务器并马上释放出来。

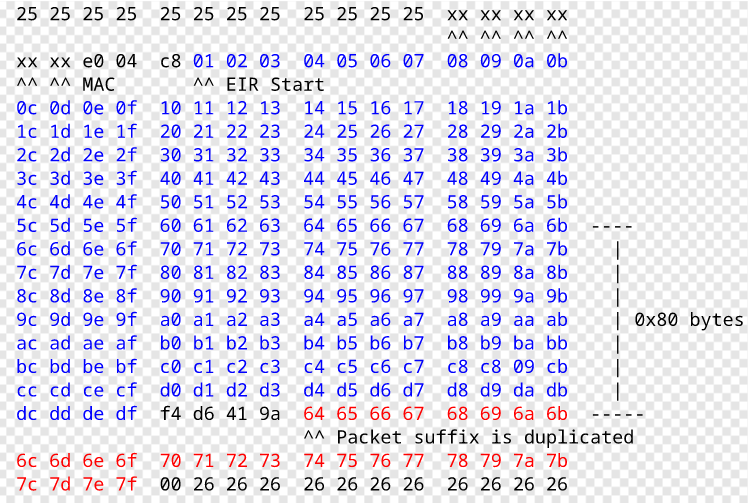

内存空间

大家推送了240字节数的paylaod,因而详细的EIR数据应合适HCI事情缓冲区域。期待应用任意数据信息外溢Block头,这将使此系统漏洞无法运用。接收缓冲区中有一个运行内存被投射到RAM。该缓冲区域的运行内存存贮如下所示所显示。此十六进制存贮是在BCM2072上得到的,可是在全部机器设备上面可以留意到一致的个人行为。在外溢以前,将消除全部由值0x25和提示的0x26块缓冲区域。为EIR数据挑选了一个增值方式,EIR数据的中心一部分在结尾反复。好像是接受硬件配置的缘故,针对咱们的运用尤为重要,因为它使大家可以操纵下一个Block缓冲区域的标头。

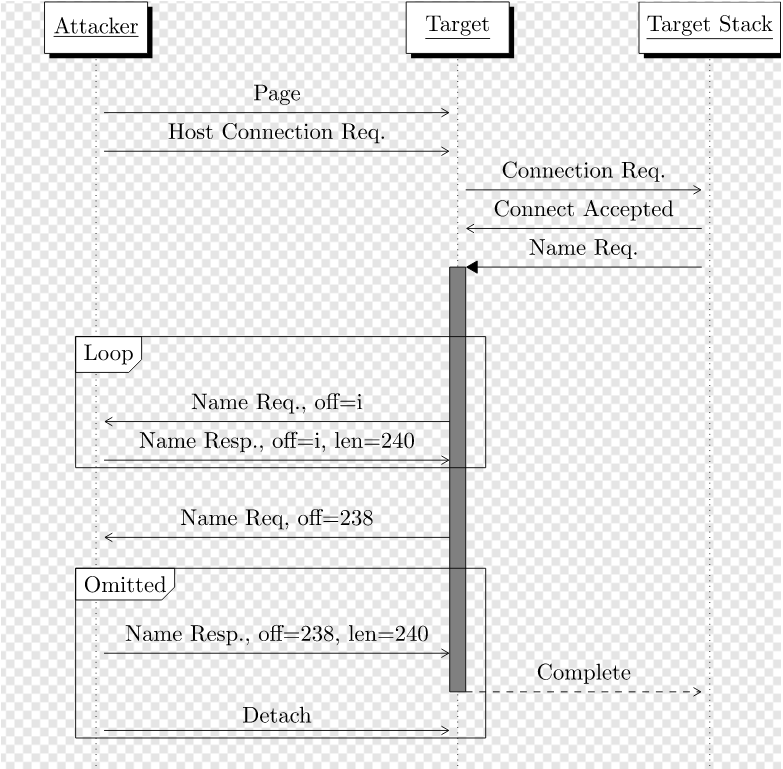

应用“Read Remote Name”堆喷

这将撤销引入毁坏的表针,而且固定件会将其视作块缓冲区域。如果我们还能够操纵该缓冲区域的內容,大家将具有一个Write-What-Where Where gadget,这可用作遮盖RAM中的函数公式或函数指针以得到RCE。

取得成功开展堆喷的办法是开启“载入远程控制名字回应” HCI事情。分派这种事情,由于接受到“载入远程控制名字” HCI指令。为了更好地开启这种指令,大家必须从服务器不明的手机蓝牙详细地址开展联接,服务器将试着分析该名字。这也是根据bthci_cmd_lc_HandleCreate_Connection在每一个联接上设定hook并任意分派详细地址来完成的。

除此之外,大家需要保证这种HCI事情不容易发送至服务器,因而不易被释放出来。远程控制名字是根据LMP数据推送的,该数据带上14字节数的paylaod。因为设备名称很有可能会更长,因而会分散化在好几个数据中。假如名字已彻底推送或产生请求超时,则将释放出来HCI事情。根据丢掉名字传送的最后一个数据并在沒有通告的情形下与总体目标断开,总体目标将保存缓冲区域直到产生请求超时。一遍又一遍地反复此全过程,直到从空余目录中获得外溢的表针才行。HCI事情将被载入该详细地址,其地址如下所示所显示。设备名称将带上具体的paylaod。

该工艺具备一些局限,针对研发来讲很重要。最先,大家必须好几个数据来推送咱们的paylaod。因而,大家需要保证固定件在接受到paylaod时不容易奔溃。全部缓冲区域在配置时归零,而且前13个字节数和后18个字节控制不了。

次之,网络攻击沒有相关现阶段堆合理布局的意见反馈。大家需要保证在下一个缓冲区域分派以前启用shellcode,这务必修补毁坏的堆。不然,大家将撤销引入坐落于外溢详细地址处的一切数据信息,并将其视作堆缓冲区域。在大部分情形下,这将造成奔溃。

漏洞检测

除开表明pc大家要想表明的操纵以外,还能够做一些有效的事儿。最先,大家需要寻找要运用咱们的gadget遮盖的总体目标。假如在LMP接受期内将缓冲区域清零,则每一次联接试着时都务必启用该函数公式,而且不可以使固定件奔溃。在Nexus 5上,这也是根据遮盖储存在RAM中的LMP服务器联接要求信息的补丁包来完成的。另一个总体目标将是virtualFunctions表格,稍候将对其进行描述。

大家务必启用存放在ROM中的初始LMP程序处理,以保证 在开启Shellcode后一切正常运作。此外,下列流程务必实行一次,因而,大家务必检测shellcode是不是早已开启。

除此之外,大家需要保证受影响的块的进一步分派不容易造成奔溃。正如大家刚撰写的shellcode一样,空余目录的头(即下一个分派)是没用的详细地址。大家将连接目录的开始设定为空余目录的不受影响一部分。

复位时,全部缓冲区域的尺寸为零,因而大家还将消毁LMP拓展函数公式回应的另一个补丁包。大家根据跳至ROM中的初始程序处理来更换此函数公式,以保证取得成功创建联接以开展进一步的试着。

最终,安裝一个侧门。这将被设定为一个调整RX_Done的virtualFunction表,针对控制器接收到的每一个数据都启用此方式。

在该详细地址上精准定位0x200e80了一个名叫dmaActiveRXBuffer的表针。这偏向RAM中的部位,如同ACL和L2CAP数据一样,将接受的数据储存在这里部位。假如应用该bcs_dma方式未接到一切数据,则其数值零。我们可以在数据中查验Magic值。假如存有此值,大家将跳进接受的数据并实行包括的编码。

将全部运用组成在一起构成运用链:

https://www.youtube.com/watch?v=qMMKNF_9fA00x03 CVE-2019-13916 系统漏洞剖析

这节叙述了危害CYW20735,CYW20719和CYW20819蓝牙开发板的根据堆的跨站脚本攻击。应用了BCM2835的Raspberry Pi 3也很容易遭到进攻。假如网络攻击推送的bcsulp_procRxPayload PDU长短超出252字节数的数据,则会产生外溢。

我们可以毁坏空余目录的下一个表针。PDU的较大长短为255字节数,因而大家只有使3字节数的分类数据信息外溢详细地址。应用的memcpy8完成一直拷贝4字节数的倍率,因而我们不能应用一部分遮盖。最大合理字节数是随机性的:

此值并不是静态数据的,而且在联接试着中间乃至在每一个推送的数据(假如paylaod是随机性的)中间都能够变更。负荷payload后立即跟随CRC。

我们可以证实,看起来不会受到操控的字节数是该校验和的第一个字节。它是根据PDU测算的,并应用任意值复位优化算法,该值在联接创建时传递。在标准规定的 Vol6 B一部分3.3.1中界定了CRC的转化成。初始值储存在wib_conn_lfsr存储器中。我们可以测算传送的CRC,进而估算出外溢的第四个字节数。根据调节payload,我们可以操纵该字节数和next空余目录中的表针。为了更好地加速暴力破解密码速率,大家为PDU的前248个字节数再加上变量定义报头事先测算了内部结构CRC情况。因而,针对每一次试着,大家只要为最终7个字节数再次测算CRC。大家先改动paylaod,随后再将其拷贝到Tx缓冲区域中bcsulp_fillTxBuffer。wib_tx_pyld_info每一次bcsulp_progTxBuffer启用时,大家都是会遮盖PDU标头。因而,推送早已准备好的数据而不是例如NULL数据包。即使错过了第一个时隙,下一次传送也会取得成功毁坏总体目标。因为文中的时间限制,大家没寻找分派三个缓冲区域并将此缺点变换为RCE的gadget的方式。

0x04 CVE-2019-18614 系统漏洞剖析

在經典手机蓝牙中,多线程降低联接(ACL)方式用以传输数据,例如网络共享或歌曲流。与服务器控制板插口(HCI)指令和事件相近,它应用UART发送至服务器,但在H4协议书中有着不一样的数据信息作为前缀。

根据电脑操作系统对驱动软件开展复位后,蓝牙芯片会应用HCI_Read_Buffer_Size指令传出较大数据和缓冲区域尺寸的数据信号(客户程序第795页,BT 5.2标准)。Broadcom处理芯片的ACL长短配备为1021字节数和8个数据。假如超出此缓冲区域,则会造成堆外溢。关键的是要留意,如果不绕开驱动软件和电脑操作系统手机蓝牙局部变量,就无法运用这类外溢,而这必须二种形式的权利浏览。

可是,仅在CYW20735处理芯片上,存有缓冲区域配备系统漏洞,这促使ACL可以被运用。局部变量BT_ACL_HOST_TO_DEVICE_DEFAULT_SIZE和BT_ACL_DEVICE_TO_HOST_DEFAULT_SIZE 被设定为384字节数,而处理芯片仍向服务器推送1021字节数的数据信号。因而,仅当客户设定声频流的基本手机耳机时,马上会造成堆外溢。因为配备不正确会危害2个方位,因而根据推送一些 超出384字节数的L2Ping数据,还可以根据上空开启堆外溢。在WICED Studio 6.4中重新部署缓冲区域大钟头,可能是因为内存不够并在内部结构全自动重新加载固定件印象。

此不正确使大家应用模拟仿真的CYW20735固定件开展进一步的ACL模糊不清检测越来越艰难。在固定件奔溃以前,没法在歌曲流或网络共享期内拍照快照更新。可是,CYW20819固定件沒有此问题。

0x05 BlueFrag(CVE-2020-0022)

Fuzzing编码:

参考文献:

https://github.com/seemoo-lab/frankenstein/blob/master/doc/Thesis.pdf

文中翻譯自:https://github.com/seemoo-lab/frankenstein/倘若转截,请标明全文详细地址。