文中摘自微信公众平台「 Bypass」,创作者 Bypass 。转截文中请联络 Bypass微信公众号。

在防御的角度里,进攻方会占有比较多的自觉性,而防御方则稍显处于被动,由于做为防御方,你永遠也不知道攻击会在什么时候产生。你能够做的是,做自己该做的一切,准备好自身该提前准备的一切,耐心等待敌人犯错误的机遇。

在看到有侵略者后,迅速由守转攻,开展精确地溯源精准打击,搜集攻击途径和攻击者真实身份信息,刻画出详细的攻击者肖像。

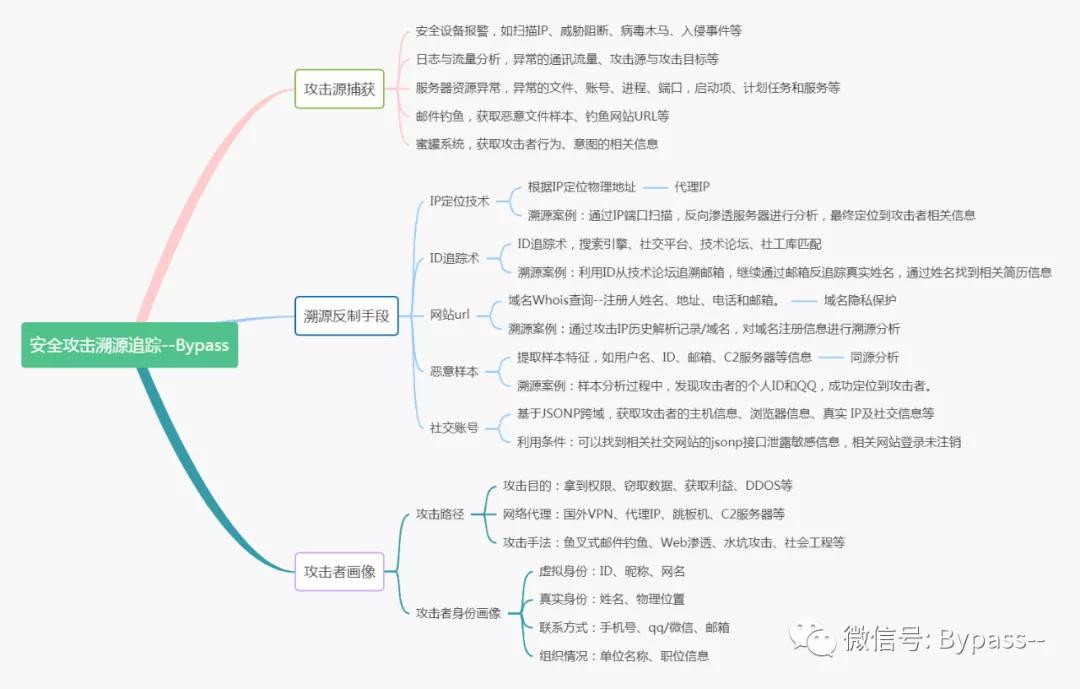

1、攻击源捕获

安全装置警报,如扫描仪IP、危害阻隔、病毒感染木马病毒、侵入事情等

日志与流量统计,出现异常的通信总流量、攻击源与攻击总体目标等

服务器空间出现异常,异常的文档、账户、过程、端口号,开机启动项、任务计划和服务项目等

邮件垂钓,获得故意文档样版、诈骗网站URL等

蜜獾系统软件,获得攻击者个人行为、用意的有关信息

2、溯源精准打击方式

IP精准定位技术性

依据IP精准定位MAC地址--代理商IP

溯源实例:根据IP端口扫描器,反方向渗入服务器虚拟机剖析,最后精准定位到攻击者有关信息

ID追踪术

ID追踪术,搜索引擎、社交网络平台、技术交流、社工库配对

溯源实例:利用ID从技术交流追朔电子邮箱,再次根据电子邮箱反跟踪真实身份,根据名字寻找有关个人简历信息

网址url

网站域名Whois查看--申请注册人名字、详细地址、电話和电子邮箱。--网站域名个人隐私保护

溯源实例:根据攻击IP历史时间分析纪录/网站域名,对注册域名信息开展溯源剖析

故意样版

获取样版特点、登录名、ID、电子邮箱、C2网络服务器等信息--同宗剖析

溯源实例:样版剖析流程中,发觉攻击者的自己ID和QQ,取得成功精准定位到攻击者。

社交媒体账户

根据JSONP跨域请求,获得攻击者的服务器信息、电脑浏览器信息、真正 IP及社交媒体信息等

利用标准:可以寻找有关社交平台的jsonp插口泄漏比较敏感信息,有关网站登录未销户

3、攻击者肖像

攻击途径

- 攻击目地:取得管理权限、盗取数据信息、获得权益、DDOS等

- 代理ip:代理商IP、堡垒机、C2网络服务器等

- 攻击技巧:鱼叉式邮件垂钓、Web渗入、水洼攻击、近源渗入、社会工程等

攻击者真实身份肖像

- 虚似真实身份:ID、呢称、情侣网名

- 身份:名字、物理学部位

- 联系电话:手机号码、qq/手机微信、电子邮箱

- 机构状况:公司名称、岗位信息

4、溯源实例篇

案例一:邮件垂钓攻击溯源

防御情景:攻击者利用社会工程学方法仿冒一切正常邮件內容,绕开邮件网关ip的杀毒,取得成功递送到总体目标电子邮箱,哄骗客户点一下邮件连接或免费下载配件文档。

信息搜集:根据查询邮件全文,获得推送方IP地址、域名后缀电子邮箱、诈骗网站或故意配件样版等信息。

溯源方法:第一种,可以根据密切相关的网站域名/IP开展跟踪;第二种,对诈骗网站开展反方向渗入获取权限,进一步搜集攻击者信息;第三种,根据对邮件故意配件开展剖析,利用威胁情报大数据平台找寻同宗样版获得信息,也可以进一步对攻击者的肖像开展刻画。

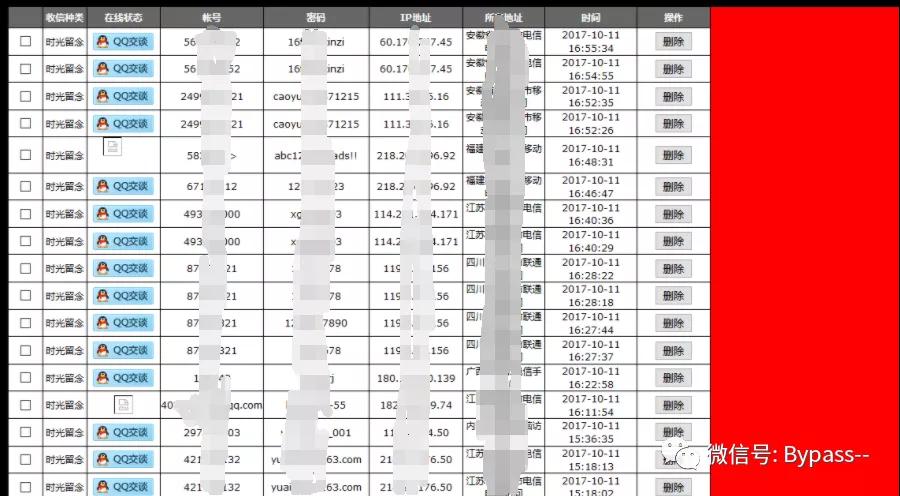

例如,接到一个邮件QQ空间诈骗网站,推挡插进一个XSS句子,窃取后台管理cookie,在核查管理方法台源码里寻找创作者的qq联系电话。

实例二:Web侵入溯源

防御情景:攻击者根据NDAY和0DAY系统漏洞渗透到服务器网段,Webshell 开启安全性预警信息或是危害检验阻隔了C&C网站域名的通信。

溯源方法:防护webshell样版,应用Web日志复原攻击途径,寻找网络安全问题部位开展漏洞修复,从日志可以寻找攻击者的IP地址,但攻击者一般都是应用服务器代理或密名互联网(例如Tor)来掩饰其真正的IP地址。

在侵入全过程中,应用反跳shell、远程管理故意文档、端口号远程控制分享等方法,也非常容易开启危害阻隔,而这一网站域名/IP,给予一个反方向信息搜集和网站渗透测试的途径。

实例三:蜜獾溯源

防御情景:在公司内部网布署蜜獾去仿真模拟各种各样常用的业务系统,诱发攻击者攻击。

溯源方法:在攻击者侵入蜜獾时,蜜罐可以纪录攻击者的侵入个人行为,获得攻击者的服务器信息、电脑浏览器信息、乃至是真正 IP及社交媒体信息。