地址室内空间配备任意载入(Address space layout randomization,简称ASLR,又被称为地址室内空间配备随机化、地址空间布局随机化)是一种预防内存毁坏漏洞被充分利用的网络信息安全技术性。详尽一点,便是地址室内空间配备任意载入是一种对于跨站脚本攻击的安全性防护技术性,根据对堆、栈、共享资源库投射等线形区合理布局的随机化,根据提升攻击者预测分析目地地址的难度系数,避免攻击者立即精准定位进攻编码部位,做到阻拦溢出攻击的目的性的一种技术性。

因此针对攻击者而言,绕开地址空间布局随机化的防守管理体系是她们实行全部内存进攻漏洞的前提条件。这代表着,有关攻克地址空间布局随机化的科学研究话题讨论也是一个较为火热的行业。此外依据我的推断,对地址空间布局的进攻未来也会显得非常繁杂。

文中会讲解相关地址空间布局的一些基本事实,关键是Windows完成。除开详细介绍地址空间布局在改进安全性情况层面所做的奉献以外,大家还致力于为防御者给予相关怎样提升其程序流程安全系数的提议,并为科学研究技术人员给予大量相关地址空间布局的基本原理和调研其局限的看法的见解。

当程序流程不正确地将攻击者操纵的数据信息载入总体目标内存地区或总体目标内存范畴外时,便会产生内存毁坏漏洞(Memory corruption vulnerability)。这也许会使程序流程奔溃,更糟心的是,攻击者可以彻底自动控制系统。虽然iPhone,Google和微软公司等大中型企业都勤奋在减轻内存毁坏漏洞,但数十年来这一进攻一直在困惑着他们。

因为这种漏洞难以被发觉,并且一旦出现便会严重危害全部电脑操作系统,因此安全性专业技术人员设计方案了一种漏洞安全性维护体制,以阻拦程序流程被运用。此外应用这类漏洞安全性维护体制,假如产生内存毁坏漏洞时,就可以限定所产生的危害。文中将详细介绍一种被称作“silver bullet”的方式,安全防护工作人员应用这些方式 可以让漏洞运用越来越十分艰难,该安全防护体制可以将不正确的编码留到原来地方,进而为开发者给予了用内存安全性的语言表达修补或重新写过编码需要的時间。遗憾的是,没什么安全防护方式是完美无缺的,可是地址空间布局随机化是可以用的最好减轻对策之一。

地址空间布局随机化的工作方式摆脱了开发者在运作时对程序流程和库坐落于内存中的部位所做的假定,一个普遍的实例是朝向回到的程序编写(ROP)中采用的小工具的部位,该位置通常用以抵挡数据执行保护(DEP)的防御力。地址空间布局随机化混和了易受攻击过程的地址室内空间(主程序、其动态库、堆栈和堆、内存投射文档等),因而需要对于被害过程的地址室内空间专业订制运用有效载荷那时候的合理布局。假如攻击者撰写一种蜘蛛,将其含有硬编码内存地址的内存毁坏漏洞任意地发送至它可以寻找的每台机器设备,这类散播终究会不成功。只需总体目标过程开启了地址空间布局随机化,漏洞运用的内存偏位就将与地址空间布局随机化挑选的内存偏位不一样。这会使易受攻击的程序流程产生奔溃,而不是被运用。

地址空间布局随机化是在Windows Vista中被引进的, 换句话说Vista以前的版本号沒有ASLR。更糟心的是,她们竭尽所能在全部过程和设施上保持一致的地址室内空间

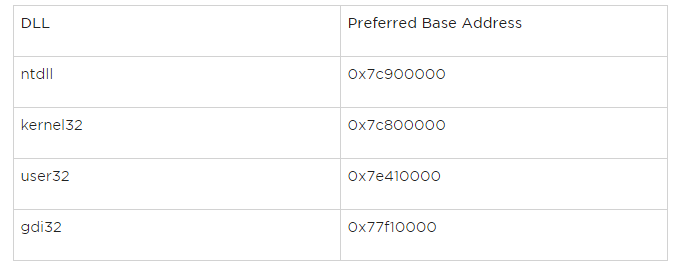

Windows Vista和Windows Server 2008是较早适用地址空间布局随机化兼容可执行程序和库的版本号,因此有些人也许会觉得之前的版本号压根沒有地址空间布局随机化,而仅仅将DLL载入到那时候便捷的所有部位,这一部位是可以预测分析的,但在2个过程或机器设备中间不一定同样。遗憾的是,这种老的Windows版本号反倒没法完成大家所指的“地址空间布局一致性”。下表表明了Windows XP Service Pack 3一些关键DLL的“优选基地址”。

Windows DLL包括一个优选的基地址,要是没有地址空间布局随机化,则在有可能的情形下应用。

建立过程时,Vista以前的Windows版本号会尽量在其优选基址处载入程序流程需要的每一个DLL。例如,假如攻击者在ntdll的0x7c90beef处找到有效的ROP小工具,则攻击者可以假设它将一直在该地址可以用,直到之后的Service Pack或安全更新规定再次机构DLL才行。这代表对Vista以前的Windows的伤害可以将来源于普遍DLL的ROP小工具连接在一起,以禁止使用DEP,DEP是这种版本号中唯一的内存毁坏安全防护体制。Data Execution Prevention(DEP),即数据执行保护,是Windows上的可实行室内空间维护对策,可以在内存上实行附加查验以阻拦数据信息页(如默认设置的堆页、各种各样局部变量页及内存池页)实行恶意程序,避免跨站脚本攻击进攻。跨站脚本攻击进攻的根本原因取决于电子计算机对信息和编码沒有确立区别,当程序流程外溢取得成功转到数据信息页的shellcode时,会取得成功实行故意命令。而DEP的基本概念是将数据信息所属内存页标志为不能实行,当程序流程外溢取得成功转到shellcode试着在数据信息网页页面上实行命令时,CPU 会抛出异常,而不实行故意命令。微软公司从Windows XP SP2逐渐给予DEP适用,电脑操作系统根据在内存的网页页面表(Page Table)设定内存页的NX/XD特性标识,来指出不可以从该内存实行编码。当该标志位设定为0时表明这一网页页面容许实行命令,设定为1时表明该网页页面不允许实行命令。

为何Windows必须适用优选基地址?由于Windows dll的制定与ELF共享资源库等别的设计方案中间的功能必须开展衡量。因为Windows DLL并不是坐落于单独部位的,城市广场32位电子计算机上,假如Windows DLL编码必须引入局部变量,则该自变量的运作时地址将被硬编码到计算机代码中。假如DLL载入的地址与预计的地址不一样,则将实行重精准定位以修补该类硬编码的引入。假如DLL被载入为它的优选基址,则不用重新定位,而且DLL的编码可以同时从系统文件投射到内存中。

立即将DLL文件投射到内存,那样做对特性的提升有益处,因为它防止了在必须DLL的一切网页页面以前将他们读入物理学内存。优选基址的一个更快的原因是保证内存中只需用一个DLL团本,要是没有他们,那麼运作的三个程序流程将共享资源一个公共性DLL,可是每一个程序流程在不一样的地址载入该DLL,那麼内存中便会有三个DLL团本,每一个团本都被重新定位到不一样的库。这样一来,应用共享资源库的具体益处便会被相抵掉。除开安全系数层面的益处外,地址空间布局随机化还以一种更高贵的方法完成了一样的每日任务,即保证已载入DLL的地址室内空间不容易重合,而且只将DLL的一个团本载入到内存中。因为地址空间布局随机化在防止地址室内空间重合层面比静态数据分派的优选负荷地址做得更强,因此手动式分派优选基地址在适用地址空间布局随机化的系统上不带来一切提升,而且在开发设计生命期中不太可能再被使用。

汇总起來便是:

1. Windows XP和Windows Server 2003及更早版本号不兼容地址空间布局随机化,显而易见,这种版本号早已很多年不会受到适用了,应当早已终止在工作环境中采用了。她们很有可能沒有意识到,完全一致的应用程序很有可能更安全性,也很有可能更不安全,这在于运作的系统版本号。这些依然有着地址空间布局随机化和非地址空间布局随机化适用Windows版本号的开发者应当对应地回应CVE汇报,由于相同的漏洞很有可能在Windows 10上没法运用,但在Windows XP上却可以利用。这一样适用Windows 10而不是Windows 8.1或Windows 7,由于每一个新版本的ASLR都显得愈发强劲。

2. 审批旧版编程代码库,以防止被优选载入地址欺诈。旧版程序流程仍可以应用Microsoft Visual C 6之类的老专用工具开展维护保养,这种开发环境包括相关优选载入地址的功效和必要性的落伍文本文档。因为这种老专用工具没法将印象标识为与地址空间布局随机化兼容,因而,一个懒散的开发者无须劳神变更默认设置的DLL地址,事实上会更好,由于矛盾会驱使印象重新定位到没法预估的部位!

Windows在跨过程乃至跨客户的同一部位会载入好几个印象案例,仅有重启才可以保障全部印象的地址均具备新的任意基地址。

在地址空间布局随机化的Linux完成中采用的ELF印象可以在共享资源库文件应用与部位不相干的可执行程序和与部位不相干的编码,便于在每一次运作时为主导程序流程以及全部库给予新的任意地址室内空间,共享资源同一机器设备的编码在好几个过程中间可以开展转换,即使它被载入到不一样的地址也是如此。 但是,Windows ASLR没法以这样的方法工作中。反过来,第一次应用核心时,内核会为每一个DLL或EXE印象分派一个任意的载入地址,而且在载入DLL或EXE的别的案例时,他们会接到同样的载入地址。假如印象的全部案例均已卸载掉,而且该印象接着又被载入,则该印象很有可能会,也有可能不容易传输到一致的基址。仅有重启,才可以确保系统范畴内全部印象接受到的是全新基址。

因为Windows DLL不应用与部位不相干的编码,因而可以在过程中间共享资源其编码的唯一方式 是自始至终将其载入在同一地址。为了更好地达到这一点,核心会挑选一个地址(例如32位系统软件上的0x78000000),并在其接下来的任意地址处载入DLL。假如某一过程载入了最近使用的DLL,则系统软件也许会再次应用此前挑选的地址,因而会在内存中再次应用该DLL的此前团本,该完成解决了为每一个DLL给予一个任意地址并保证DLL不容易与此同时重合的问题。

针对EXE,无须担忧2个EXE重合,由于他们始终不可能被载入到同一过程中。即使印象超过0x100000字节数,将EXE的第一个案例载入为0x400000,将第二个案例载入为0x500000也没有问题, Windows只挑选在给出EXE的好几个案例中间共享资源编码。

汇总起來便是:

1. 一切在奔溃后自动关机的Windows程序流程都尤其易于遭受暴力行为进攻,这时地址空间布局随机化的安全防护也会不成功。

考虑到远程控制攻击者可以按需实行的程序流程,例如CGI程序,或是仅在超级服务器必须时才实行的联接程序处理(例如inetd)。另一种可能是,Windows服务项目与看门狗1匹配,当它奔溃的时候会重启该服务项目。这时,攻击者可以运用Windows ASLR的基本原理来尽量载入EXE的基地址。假如程序流程奔溃,而且该系统的另一个团本保存在内存中,或是该程序流程快速重启,而且在有可能的情形下,接受到一致的ASLR基址,则攻击者可以假设新案例仍为载入到一致的地址,这时,攻击者将试着应用同样的地址。

2. 假如攻击者可以发觉DLL在一切过程中的载入部位,那麼他就了解DLL在全部过程中的载入部位。

倘若一个运作互联网服务的操作系统与此同时具备2个漏洞:一个在调节信息中泄露表针值,但沒有跨站脚本攻击;一个在缓冲区溢出但不泄露表针。假如泄露的程序流程揭露了kernel32.dll的基址,而且攻击者了解该DLL中的一些有效的ROP小工具,则可以应用同样的内存偏移来进攻包括外溢的程序流程。因而,看起来不相干的易受攻击程序流程可以连接在一起,以最先摆脱ASLR,随后运行漏洞运用程序流程。

3. 要提高权利,可以最先应用低权利账号绕开ASLR。

假定后台管理服务项目公布了仅作本地用户和组可浏览的命名管道,而且存有跨站脚本攻击。要明确该系统的主程序和DLL的基详细地址,攻击者只需在调试器中运行另一个团本。随后,可以应用从调试器明确的偏移来开发设计有效载荷,以利用高权利过程。产生这种情况是由于Windows在维护EXE和DLL的任意基址时不容易试着将客户彼此之间防护。

文中翻譯自:https://www.fireeye.com/blog/threat-research/2020/03/six-facts-about-address-space-layout-randomization-on-windows.html倘若转截,请标明原文详细地址。