介绍

在这篇文章中,大家将为阅读者深层次解读HashiCorp Vault中的2个身份认证系统漏洞。事实上,大家不但会详细介绍这两个系统漏洞的运用方式,与此同时,还会继续演试怎样在“云原生”手机软件中寻找这类类别的网络安全问题。这两个系统漏洞(CVE-2020-16250/16251)均已获得了HashiCorp企业的妥善处置,并在8月份公布的1.2.5,1.3.8,1.4.4和1.5.1版本号Vault中开展了修补。

Vault是一种普遍采用的专用工具,用以安全性地储存、转化成和浏览API密匙、登陆密码或证件等保密信息。虽然它也可以作为人们客户的共享资源密码管理软件,可是它的作用却主要是对于根据API的浏览开展优化方案的。Vault的应用领域包含为一些服务项目(Web服务端、数据库查询或第三方資源(如AWS S3 bucket)等)给予临时性的登陆凭证。

应用像Vault那样的去中心化保密信息储存设备可以产生很多安全性优点,例如集中化财务审计,强制性凭据交替或数据加密数据储存。殊不知,针对网络攻击而言,去中心化的保密信息储存也是一个特别需要留意的进攻总体目标——一旦成功,网络攻击就能浏览各种各样主要的保密信息,进而可以浏览绝大多数的总体目标基础设施建设。

在深入分析这种系统漏洞的关键技术以前,下一节将简述Vault的身份认证构架以及与云服务提供商集成化的方法。了解Vault的用户可以绕过这节。

根据Vault的身份认证构架

与Vault开展互动时,最先必须完成身份认证;Vault适用根据人物角色的密钥管理,以管理方法对储存的保密信息的访问限制。在身份认证层面,它适用可插下的auth方式,范畴从静态数据凭据、LDAP或Radius到彻底集成化到第三方OpenID Connect (OIDC)服务提供商或云真实身份浏览管理方法(IAM)服务平台。针对在适用的云服务提供商上运转的基础设施建设而言,应用云服务提供商的IAM服务平台开展身份认证是一个十分尊重事实的挑选。

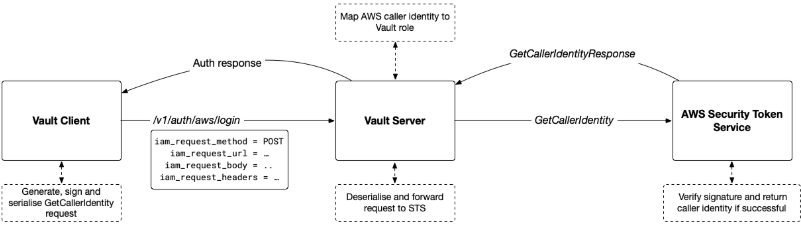

下边,大家将以AWS为例子开展详细介绍。我们知道,几乎每一个在AWS中运作的工作负荷全是以指定的AWS IAM客户的真实身份来实施的。根据开启和配备aws auth方式,您可以在一些IAM客户或人物角色与Vault角色中间建立对应的投射。

想像一下,假如您有一个AWS Lambda函数公式,并期待让它浏览储存在Vault中的数据库查询登陆密码。Vault管理人员可以应用vault CLI为Lambda函数公式的实行人物角色分派一个vault人物角色,而不是在函数公式编码中储存硬编码的凭据。

这将在名叫dbclient的vault人物角色和AWS IAM角色lambda-role中间建立一个投射。那样,就可以根据vault对策来授于dbclient人物角色对数据库查询密秘的浏览权了。

当lambda函数公式实行时,它根据向/v1/auth/aws/login API节点推送要求,以根据Vault开展身份认证。我将在后面详细介绍这一要求的主要构造,但如今仅仅假定该要求容许Vault认证调用者的AWS IAM人物角色。假如验证通过,Vault会将dbclient人物角色的临时性API令牌回到给lambda函数公式。如今,就可以应用该动态口令从Vault获得数据库查询登陆密码了。依据数据库查询后端不一样,这一登陆密码可以是一个静止的客户登陆密码组成,一个临时性的客户端证书,乃至是一个实例化的资格证书对。

以这样的方法应用Vault有一些很好的安全性优点:lambda函数公式自身不用包括正确引导凭据,并且每一次浏览数据库系统的凭据全是可以财务审计的。交替旧的或被损坏的数据库查询凭据比较简单,而且可以集中化实行。

殊不知,这类实际操作上的简便性,彻底是将多元性掩藏在AWS iam auth方式中結果。那麼,/v1/auth/aws/login API节点到底是怎样作业的,没经验证的网络攻击是不是有方法假冒任意的AWS IAM人物角色呢?

sts:GetCallerIdentity

在其内部结构,Vault的aws auth方式适用二种不一样的验证体制:iam和ec2。在这儿,大家有兴趣的是iam,大家以前的Lambda实例一书中使用过该体制。Iam验证体制是构建在名叫GetCallerIdentity的AWS API方式以上的,它是AWS安全令牌服务项目(STS)的一部分。

说白了,GetCallerIdentity将回到IAM人物角色或客户的详细资料,其凭据被用以启用API。要掌握Vault怎么使用该方式对顾客开展身份认证,大家必须掌握AWS API怎样开展身份认证的。

AWS并不是将某类方式的身份认证动态口令或凭证额外到API要求中,反而是规定手机客户端应用调用者的密秘浏览密匙为(规范性的)要求测算HMAC签字,并将此签名额外到要求中。这类体制促使事先对要求开展签字并将其发送给另一方,进而完成一定水平的身分假冒变成很有可能。一个受欢迎的测试用例是,授予手机客户端S3的上传文件管理权限,而不用授于她们浏览具备写管理权限的凭证的管理权限。

事实上,Vault aws认证体制便是这类工艺的一个简易组合。

手机客户端向STS GetCallerIdentity方式事先对一个HTTP要求开展签字,并将其实例化版本号发给Vault网络服务器。Vault服务器将预签字的要求发送至STS服务器,并从結果中获取AWS IAM信息内容。这一步骤的服务端一部分是由builtin/credential/aws/path_login.go文档的pathLoginUpdate函数完成的。

该函数公式从储存在数据信息中的要求文章正文中获取HTTP方式、URL、文章正文和标头。随后启用submitCallerIdentity将要求发送到STS网络服务器,并运用ParseGetCallerIdentityResponse来获得和分析結果:

buildHttpRequest函数公式会按照客户带来的主要参数建立一个http.Request目标,并应用硬编码变量定义https://sts.amazonaws.com来搭建总体目标URL。

要是没有这一限定,我们可以简易地开启对大家操纵的网络服务器的要求,并回到调用者真实身份。

殊不知,因为彻底欠缺对URL途径、查看、POST文章正文和HTTP标头的认证,因此这看上去依然是一个特别有期待的攻击面。下一节将详细介绍如何把这一安全性缺点变为一个验证绕开系统漏洞。

STS(启用方)真实身份盗取

大家的总体目标是蒙骗Vault的submitCallerIdentityRequest函数公式,使其回到一个网络攻击操纵的启用方真实身份。完成这些目的的方式 之一是控制Vault网络服务器,使其向大家操纵的服务器推送要求,进而绕开硬编码的节点服务器。根据查看buildHttpRequest方式的源码,我想起了二种方式:

·用以测算targetUrl的编码,即targetUrl := fmt.Sprintf("%s/%s", endpoint, parsedUrl.RequestURI()) ,看上去在URL分析问题层面并非很健硕。可是,置入仿冒的客户信息(https://sts.amazonaws.com/:foo@example.com/test)之类的方法和相近的念头对健硕的Go URL在线解析是站不住脚的。

·即使Vault将自始至终建立一个偏向硬编码节点的HTTPS要求,网络攻击还可以良好控制Host http标头(request.Host = parsedUrl.Host)。假如STS API前边的负载均衡器依据Host标头作出路由器管理决策得话,这很有可能是一个问题,但对于STS服务器的盲测并沒有取得成功。

在解决了简易的方式 后,大家也有另一种方式可以应用。Vault并没限定URL查看主要参数。这代表着,大家不但可以建立GetCallerIdentity的预签字要求,还能够对STS API的其他实际操作建立要求。STS适用8个不一样的实际操作,但没有一个操作能使我们良好控制回应。这时,我逐渐觉得消沉,因此决策看一下Vault的回应分析编码。

我们可以见到,只需情况编码为200,便会对从STS接受到的每一个回应启用parseGetCeller IdentityResponse。该函数公式将应用Golang规范XML库将XML回应编解码成GetCallerIdentityResponse构造,假如编解码不成功则回到不正确。

这一编码有一个非常容易被忽视的问题:Vault从没强制性认证STS回应是不是为XML编号。尽管STS回应在默认设置状况下是XML编号的,可是针对推送Accept:Application/json HTTP标头的手机客户端而言,它也可以适用JSON编号。

可是针对Vault而言,这就变成了一个安全隐患,由于go XML视频解码器有一个令人震惊的特点:视频解码器会悄悄地忽视预估的XML根以前和以后的非XML內容。这代表着应用(JSON编号的)网络服务器回应(如‘{“abc” : “xzy}’)启用parseGetCallIdentityResponse函数可能取得成功,并回到一个(空的)CallIdentityResponse构造。

小结

在这篇文章中,大家为阅读者详细介绍了Vault的身份认证构架,及其冒充启用方真实身份的方式,在下一篇文章中,大家将持续为阅读者详细介绍运用Vault-on-GCP的系统漏洞的全过程。

文中翻譯自:https://googleprojectzero.blogspot.com/2020/10/enter-the-vault-auth-issues-hashicorp-vault.html倘若转截,请标明全文详细地址。