引 言

伴随着移动互联网的飞速发展,愈来愈多的公司把信息内容储存到与互联网技术接入的设施上。一些犯罪分子妄图充分利用网络系统漏洞盗取公司的重要信息和绝密文件,攻击者根据向总体目标服务器推送特殊的攻击数据实行故意个人行为。怎样跟踪这种攻击数据信息的由来,精准定位身后的攻击者,变成了业界工作人员重点关注的问题。

互联网攻击溯源技术性根据开发利用多种方式积极地跟踪互联网攻击发动者、精准定位攻击源,融合互联网调查取证和威胁情报信息,有目的性地缓解或精准打击互联网攻击,争得在导致影响以前防患未然,在互联网安全行业具备特别关键的实际意义。

上星期详细介绍了互联网攻击溯源技术性环境及攻击溯源全过程。这周关键详细介绍攻击溯源工具及威胁情景搭建。

攻击溯源工具

安全性投资分析师必须查验系统软件和互联网上产生的时间操作记录和目前情况详细资料,因而必须借助多种多样工具和数据库来帮助溯源剖析,常见的工具包含:

1. 监控系统工具:安全性投资分析师应用不一样來源的监测数据信息,例如服务器防火墙、终端设备安全防护、互联网入侵检测技术、内部结构威胁检验还有别的安全性工具的监测数据信息,用于勾勒停留在互联网中的攻击者所实现的主题活动。

2. 大数据可视化工具:协助安全性投资分析师根据应用互动式汽车仪表板来完成繁杂关联大数据可视化,发觉不一样数据中间的掩藏关联性。

3. SIEM解决方法[14]:SIEM解决方案从网络空间中的各种各样由来搜集结构型日志数据信息,给予对数据信息的即时剖析并向有关部门传出安全警报。SIEM解决方法可协助安全性投资分析师全自动搜集并运用来源于安全性监控工具和其他来源的很多日志数据信息,进而鉴别潜在性安全性威胁。

4. 互联网威胁情报信息[15]:威胁情报提升了剖析工作人员鉴别有关威胁并立即作出回应的工作能力,根据开放源码的威胁情报库完成信息交换,获得威胁剖析需要的故意IP地址、恶意程序哈希值等信息内容。

5. 别的工具:一些特殊作用的剖析工具对攻击溯源也是有不错的协助,例如查验PDF实际操作、PowerShell操作等。

威胁情景搭建

攻击溯源假定有埋伏在信息管理系统内部结构未被检验出的威胁,必须安全性投资分析师在溯源数据信息中鉴别攻击者的故意个人行为,复建攻击情景。近些年也出現了许多APT威胁剖析情景下开展攻击溯源的探讨工作中。

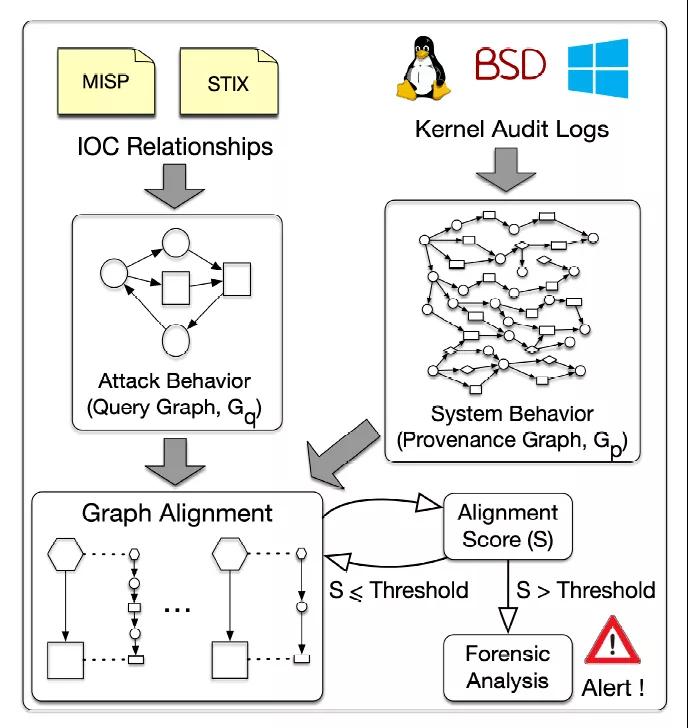

Poirot[16]将互联网威胁捕猎界定为一个威胁情报信息子图匹配算法问题,在发源图上寻找表明威胁个人行为的置入图来检测网络攻击,图5展现了Poirot方式简述图。

图5 Poirot方式简述

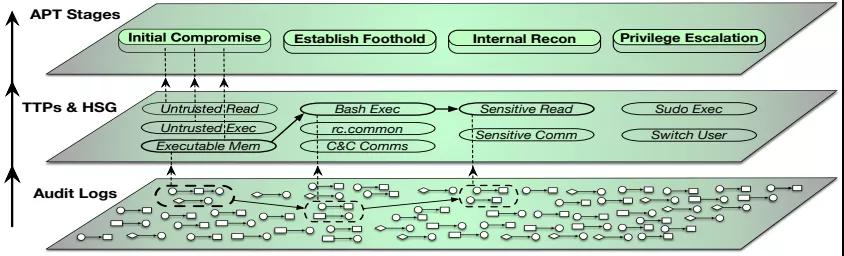

HOLMES[17]将最底层实体线个人行为投射为ATT&CK引流矩阵中的技术性和战略,与此同时转化成一个高級攻击场景图即时汇总攻击者行为,协助判断工作人员开展剖析,图6展现了Holmes方式架构。

图6 Holmes:从财务审计纪录到高級APT环节

总 结

在全世界数字化的情况下,互联网主题活动安全系数和威胁预防工作能力愈来愈得到业内的高度重视,采用积极的攻击溯源技术性至关重要。互联网攻击溯源剖析必须对互联网攻击开展全方位地深入了解,融合各种各样防御力技术性累积安全性数据信息。获得充裕的信息后运用人工神经网络、深度神经网络等优化算法,完成自动化技术剖析做到高生命周期攻击溯源。

互联网攻击溯源技术性也有着较大的未来发展室内空间,怎样上溯到大量的有效数据信息,怎样多层次地对取得的信息做好剖析,及其如何提高攻击溯源技术性的实效性等领域依然任重道远。

论文参考文献

[14]Bhatt S, Manadhata P K, Zomlot L. The operational role of security information and event management systems[J]. IEEE Security & Privacy, 2014, 12(5): 35-41.

[15]C. Rice. Cyber Threat Intelligence. UK, 2014.

[16]Milajerdi S M, Eshete B, Gjomemo R, et al. Poirot: Aligning attack behavior with kernel audit records for cyber threat hunting[C]//2019 ACM SIGSAC Conference on Computer and Communications Security, 2019: 1795-1812.

[17]Milajerdi S M, Gjomemo R, Eshete B, et al. Holmes: real-time apt detection through correlation of suspicious information flows[C]//2019 IEEE Symposium on Security and Privacy (SP), 2019: 1137-1152.

【文中为51CTO栏目创作者“我国信息保密研究会科技进步联合会”原创设计文稿,转截请联络创作者】

戳这儿,看该创作者大量好文章