早在2月,我曾读过相关浏览器密码管理软件的文章内容,并提及在决策怎样执行作用以及安全性维护时掌握攻击实体模型十分关键。

如果你将破译密钥储存在攻击者可以浏览的地区,则实属消耗时间和活力。这就是为何物理学上当地攻击和感染了恶意程序的计算机系统通常没有在浏览器攻击实体模型范围内的因素之一:假如攻击者可以浏览密钥,则应用加密密钥将没法保护你的数据信息。

Web浏览器会储存各种各样相对高度灵敏的数据信息,包含登陆密码和cookie(通常包括作用上与登陆密码等效电路的身份认证动态口令)。当储存此比较敏感的数据信息时,Chromium应用AES256对它进行加密,并将加密密钥储存在OS存储区中,以上全过程便是当地数据信息加密。并不是全部浏览器的数据储存都应用加密,例如,浏览器缓存文件不应用加密。如果你的专用设备有失窃的风险,则应应用电脑操作系统的整盘加密作用,例如Windows上的BitLocker。

环境变量的加密密钥受OSCrypt维护:在Windows上,“电脑操作系统储存”地区为DPAPI;在Mac上是钥匙串;在Linux上,它是Gnome Keyring或KWallet。

特别注意的是,全部这种储存区均应用可做为客户运作的(一些或所有)过程可浏览的密钥对AES256密钥开展加密。这代表着,如果你的PC感染了恶意程序,则攻击者可以破译浏览浏览器的储存区。

可是,这并不是说当地数据信息加密彻底沒有使用价值,例如,我近期碰到了一个配备系统漏洞的网络服务器,该网络服务器容许一切来访者访问网络服务器使用者的个人信息(例如c:\ users \ sally),包含其Chrome本人资料夹。因为环境变量中的浏览器密钥是应用储存在Chrome环境变量外界的密钥加密的,因而他们最敏锐的数据信息仍维持加密情况。

一样,假如笔记本未遭受整盘加密维护,则当地数据信息加密将使攻击者的攻击更为艰辛。

好的,因而当地数据信息加密很有可能很有效。那不好之处是啥?

不言而喻的攻击是简易温柔的:加密和破译数据信息最后会减少特性。可是,AES256在当代硬件配置上特别快(> 1GB /秒),而且cookie和凭证的数据信息尺寸相对性较小。但更多的隐患是多元性,假如2个密钥(用以加密数据信息的浏览器密钥或用以加密浏览器密钥的电脑操作系统密钥)中的任意一个出问题,则客户的Cookie和凭证数据信息将难以修复。客户将迫不得已再次登陆每一个网址,并将全部凭证再次储存在其密码管理软件中或应用浏览器的关联作用从云间修复其凭证。

在Mac上,科学研究工作人员近期在Edge发觉了一个系统漏洞,即浏览器没法从OS钥匙串获得浏览器密钥。因为浏览器将给予删掉钥匙串(遗失全部数据信息)的作用,可是忽视系统漏洞信息并重启通常可以解决困难,但是近期该系统漏洞的修补程序流程早已公布了。

在Windows上,DPAPI系统漏洞通常是隐敝开展的。通常受害人的数据信息消退,而且沒有信息框。

在我于2018年初次添加Microsoft时,AAD中的一个系统漏洞代表着我的OS DPAPI密钥已被毁坏,造成根据Chromium的浏览器在运行的时候会造成lsass始终保存CPU核心,处理此系统漏洞必须耗费几个月的時间。

近期,科学研究工作人员从Windows 10上的一些受害人那边听闻Edge和Chrome常常删掉它们的数据信息,在别的应用DPAPI的应用软件中也看到了相近的实际效果。

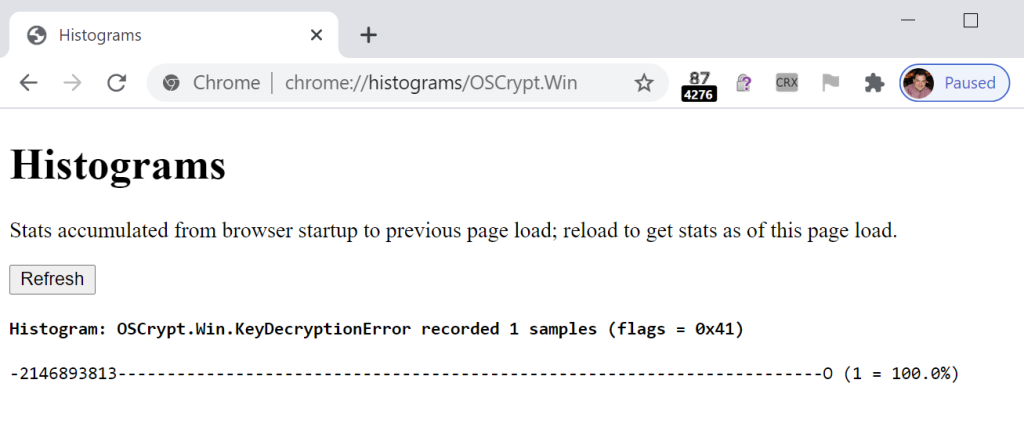

处在此情况的使用者在浏览器对话中初次发觉其隐秘数据遗失的情形下,在Chrome或Edge中浏览了chrome://histograms/OSCrypt的客户将在OSCrypt.Win.KeyDecryptionError中见到数值-2146893813(NTE_BAD_KEY_STATE)的内容,说明OS API没法应用现阶段登陆客户的凭证来破译浏览器的加密密钥:

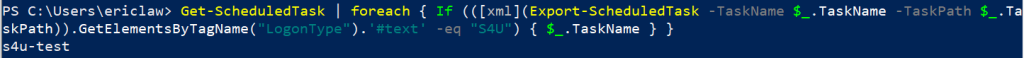

如果你发觉系统软件处在这个情况,请试着在PowerShell中运作下列指令:

这将列举猜疑应用S4U作用的全部任务计划,这种工作很有可能会造成系统漏洞的DPAPI凭证:

Windows Crypto工作组已经积极主动科学研究此问题,期待大家会尽早修补。

汇总

过程可以规定电脑操作系统破译浏览器的密钥的确是一个很有意思的话,在Windows上,Chromium应用DPAPI的CryptProtectData容许一切以客户真实身份运作的过程发出请求。沒有试着应用额外的熵来实现更快的加密,这根本原因是沒有地区可以可靠地储存该额外的熵。在当代Windows上,也有一些别的体制可以保证比初始CryptProtectData更高一些的隔离度,可是彻底信赖的恶意程序一直能寻找获取信息的方式。

在Mac上,钥匙串维护作用会限定对数据信息的浏览,因而,以客户真实身份运作的每一个过程都无法打开该数据信息,但这并不代表该信息可以免遭恶意程序的攻击。恶意软件务必改成将Chrome作为仿冒的真实身份,使其实行全部数据信息破译每日任务,并根据扩展性插口或别的体制来推动它。

过程防护的体制和管束进一步使对于当地攻击者的整体攻击实体模型更为繁杂:例如,假如一个管理方法过程并存贮客户级过程的运行内存,或是向该过程引入进程,恶意程序还可以在浏览器破译后盗取数据信息。

文中翻譯自:https://textslashplain.com/2020/09/28/local-data-encryption-in-chromium/