0x00 引言

在开展危害捕猎的历程中,假如想寻找恶意程序,最先必须对服务平台和电脑操作系统具备一定的掌握。假如要想辨别合理合法手机软件和恶意程序,最先务必确定什么是正规的。

做为一个具备30数年历史时间时间的电脑操作系统,因为Windows的多元性,通常使大家难以完成上边这一点。

也正是如此,恶意程序创作者通常会撰写恶意程序,效仿合理合法的Windows过程。因而,大家也许会见到恶意程序装扮成svchost.exe、rundll32.exe或lsass.exe过程,网络攻击使用的便是大部分Windows客户也许都不清楚这种系统服务在通常情况下的行为表现特点。

先前,大家探讨过svchost.exe过程以及命令选择项。在这篇文章中,大家将深入挖掘rundll32.exe,以期对其有一定的掌握。

0x01 有关RUNDLL32.EXE

说白了,rundll32.exe可执行程序是用以运作DLL(RUN DLL),即运行动态链接库的。

在MSDN中,对DLL的界定如下所示:

动态链接库(DLL)是一个控制模块,在其中包括可以由另一个控制模块(应用软件或DLL)应用的函数公式和数据信息。

下列是应用rundll32.exe的最基本上英语的语法:

rundll32

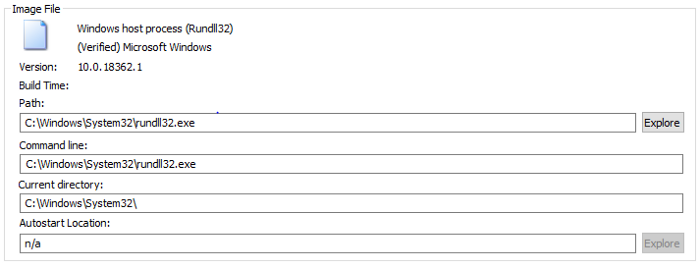

rundll32.exe可执行程序可以是子过程,还可以是父过程,实际要在于实行的前后文。为了更好地确认一个rundll32.exe案例是不是归属于故意,大家必须确定一些事。最先,必须确定运行它的途径,次之是命令。

合理合法的RUNDLL32.EXE过程自始至终坐落于:

\Windows\System32\rundll32.exe

\Windows\SysWOW64\rundll32.exe(64位系统软件上的32位版本号)

对于rundll32.exe案例的命令,彻底依赖于要运作的內容,例如CPL文档、DLL安裝这些。

下面,大家看来好多个事例。

0x02 运作DLL

在其主要方式中,rundll32.exe将仅实行一个DLL,因而,如果我们看到了rundll32.exe案例,最先要查验被启用的DLL的合理合法。

大家自始至终要查验DLL的启用部位。例如,假如是以%temp%启用kernel32.dll,这样的事情显而易见是故意的。除此之外,大家还要在VirusTotal那样的网站上查验其哈希值。

0x03 SHELL32.DLL – “OpenAs_RunDLL”

Rundll32.exe还能够实行DLL中的特殊函数公式。例如,当挑选一个文档并右键单击时,可能表明出一个前后文菜单栏,在其中包括好几个选择项。这儿的一个选择是“OpenWith”(打开)。在点一下后,可能产生一个弹出广告,可以从系统软件上安装使用的程序中实现挑选。

事实上,在这里全过程的身后,是应用shell32.dll和OpenAs_RunDL函数公式运行rundll32.exe应用工具。

这类在DLL中启用特殊函数公式的方式十分广泛,因而大家也许没法将全部函数公式都掌握全方位。下边的二篇文章内容详解了一系列rundll32.exe调用和相对应的功效。

https://www.tenforums.com/tutorials/77458-rundll32-commands-list-windows-10-a.html

http://chagdali.free.fr/dcs/RunDll.htm

0x04 SHELL32.DLL – “Control_RunDLL”、“Control_RunDLLAsUser”和操作面板程序流程

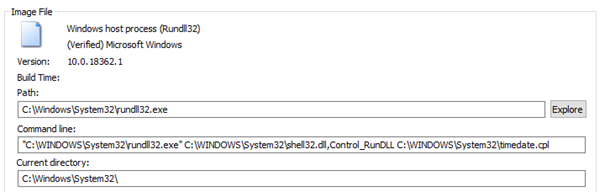

大家发现与shell32.dll一起应用的另一个普遍函数是Control_RunDLL或Control_RunDLLAsUser。这两个函数用于运作.CPL文档或控制面板选项。

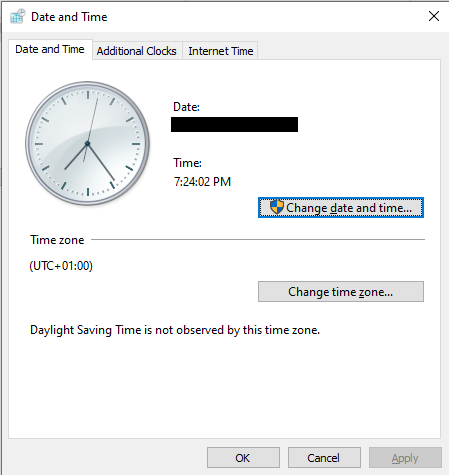

例如,假如我们要变更电子计算机的日期和時间,可以从控制面板运行相匹配的applet。

在后台管理,Windows事实上是应用下列命令运行了rundll32.exe案例。

除开认证DLL的合理合法。在应用Control_RunDLL或Control_RunDLLAsUser函数时,应当自始至终查验.CPL文档的合理合法。

0x05 控制面板选项(.CPL)

CPL即Control Panel Items(控制面板选项),是控制面板所给予作用相匹配的程序流程,或是换来讲之,他们是导出来CPIApplet函数的DLL。

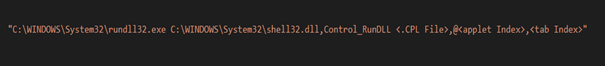

.CPL文档可以包括一个applet数据库索引可以采用的好几个applet,每一个applet可以包括一个选项卡数据库索引可以采用的好几个选项卡。

我们可以根据rundll32.exe应用工具浏览和要求此信息内容,如下所示所显示。

例如,System32文件夹名称中的main.cpl文件包含2个applet,分别是鼠标和键盘特性。假如我们要在鼠标属性中更改指针,具体的操作如下所示。

如大家所闻,我们可以轻轻松松应用故意版本号来更换初始的main.cpl文档,不了解这方面专业知识的客户非常容易留意不上这一点。事实上,这恰好是恶意程序创作者感柒电子计算机的方法。

在通常情况下,应用Control_RunDLL函数公式的rundll32.exe案例的父过程应该是explorer.exe或是control.exe。

别的过程还可以应用该函数公式运行rundll32.exe。例如,当运作inetcpl.cpl开展代理商或网络配置时,rundll32.exe的父过程有可能是Google Chrome、MSGEDGE或IE。

假如我们想掌握相关CPL及其恶意程序怎样乱用的,可以阅读文章这篇趋势科技对CPL恶意程序的调查报告(https://www.trendmicro.de/cloud-content/us/pdfs/security-intelligence/white-papers/wp-cpl-malware.pdf)。

0x06 DEVCLNT.DLL – “DavSetCookie”(Web Dav客户端)

Rundll32.exe案例有一个隐秘的命令,很有可能会很多发生在日志中,其文件格式如下所示。

当应用file://协议书时,不论是在Word文档中,或是根据共享资源对话框,有时候(假如SMB被禁止使用)会应用WebDav客户端来要求这种文档。在这时,会根据rundll32.exe应用工具发出请求。

这类要求的父过程是svchost.exe,在其中的“-s WebClient”主要参数并非务必增加的。

相近Emotet那样的恶意程序在先前早已运用了这类技术性。因而,大家一直必须剖析这类命令中包括的服务器,并保证全是合理合法的。

0x07 RUNDLL32.EXE – “-sta”或“-localserver”标示

有一个不为人知的命令行参数,便是“-sta”和“-localserver”。二者均可以用以载入故意申请注册的COM目标。

如果我们在日志中见到以下几点,或是发觉有过程应用了下边的命令行参数运作:

大家就必须认证相对应的注册表项\HKEY_CLASSES_ROOT\CLSID\

我极力推荐大伙儿阅读文章@bohops的文章内容,以深入分析这类技术性。在hexacorn的新浪博客中,详解了“-localserver”的组合。

https://bohops.com/2018/06/28/abusing-com-registry-structure-clsid-localserver32-inprocserver32/

0x08 RUNDLL32.EXE – 实行HTML或JavaScript

网络攻击很有可能会在rundll32.exe中采用的另一个命令行参数是“javascript”标示。

事实上,rundll32.exe案例可以应用mshtml.dll和javascript关键词来运作HTML或JavaScript编码。

我从未见过这类形式的一切一次合法应用。因而,一旦我们在日志中看到了这种操作方法,就应当马上开展应急排查。

可以根据接下来的資源,掌握这类工艺的更详细资料:

https://pentestlab.blog/2017/05/23/applocker-bypass-rundll32/

https://oddvar.moe/2017/12/13/applocker-case-study-how-insecure-is-it-really-part-1/

https://lolbas-project.github.io/lolbas/Binaries/Rundll32/

0x09 汇总

感谢大家的阅读文章,期待能根据这篇论文对Rundll32有一定的掌握。

假如各位有一切意见反馈或提议,热烈欢迎根据Twitter @nas_bench和我联络。

0x0A 参照文章内容

[1] https://bohops.com/2018/06/28/abusing-com-registry-structure-clsid-localserver32-inprocserver32/

[2] https://threathunterplaybook.com/evals/apt29/report.html

[3] https://www.hexacorn.com/blog/2020/02/13/run-lola-bin-run/

[4] https://www.trendmicro.de/cloud-content/us/pdfs/security-intelligence/white-papers/wp-cpl-malware.pdf

[5] https://support.microsoft.com/en-us/help/149648/description-of-control-panel-cpl-files

[6] https://isc.sans.edu/forums/diary/Lets Trade You Read My Email Ill Read Your Password/24062/

[7] https://blog.didierstevens.com/2017/11/13/webdav-traffic-to-malicious-sites/

文中翻譯自:https://medium.com/@nasbench/a-deep-dive-into-rundll32-exe-642344b41e90倘若转截,请标明全文详细地址。