近日,GitHub 安全性研究者 Kevin Backhouse 发觉了 Ubuntu 20.04(一个长期性适用版本)中的漏洞,该漏洞可以使一切桌面上用户不用系统软件登陆密码,就可以加上新的 sudo 用户,并得到 root 访问限制。

Backhouse 强调,利用该漏洞进攻系统软件的办法比较简单,只要一些简易的指令就能给自己建立一个管理员账户。“现代操作系统中的漏洞如此非常容易被利用是不寻常的。“Backhouse 还视频录制了短视频详尽展现了自已怎样利用这一漏洞系统对开展进攻。

据了解,该漏洞利用了 Ubuntu 系统软件中的2个不正确。一个是管理方法电子计算机上用户帐户的服务项目 accountsservice,另一个是 GNOME 表明管理工具(gdm3) 的 BUG。

accountsservice 漏洞

accountservice 的xinetd accounts-daemon 是管理方法设备上用户帐户的服务程序,它可以构建一个新的用户帐户或变更用户的登陆密码,但它还可以做一些安全性敏感性较低的事儿,例如变更用户的标志或她们喜爱的语言表达。xinetd是在后台程序的程序流程,沒有自身的用户页面。殊不知,系统配置提示框可以根据一个称之为 D-Bus 的信息系统软件与帐户-xinetd开展通讯。

而 Ubuntu 应用了一个改动过的 accountsservice 版本,在其中包括了一些附加的编码,而这种编码在 freedesktop 维护保养的上下游版本中并不会有。Ubuntu 的补丁包提升了一个名叫 is_in_pam_environment 的函数公式,它在用户的主目录中探寻一个名叫 .pam_environment 的文档,并载入它。

accounts-daemon 漏洞的基本工作原理是将 .pam_environment 做为一个偏向 /dev/zero 的软链接。/dev/zero 是一个独特的文档,事实上并不会有于硬盘上,它是由电脑操作系统给予的,它的个人行为如同一个无尽长的文档,在其中的每一个字节全是 0 。当 is_in_pam_environment 尝试载入 .pam_environment时,它会被软链接跳转到 /dev/zero,随后深陷不断循环,由于 /dev/zero 是无尽长的。

这样一来,accounts-daemon 便会失去其 root 管理权限,继而选用用户的较低权利,随后将 SIGSEGV 发给帐户守卫程序流程并使其奔溃。

GNOME 漏洞

GNOME 表明管理工具(gdm3)是 Ubuntu 用户页面的一个基本上部件。它承担解决例如在用户登陆和撤出时运行和终止用户对话等事项,还负责登陆显示屏。

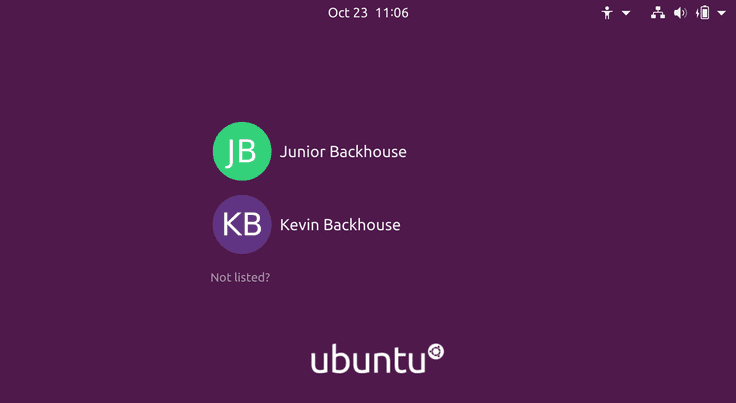

gdm3 解决的另一件事是新电脑的原始设定。如果你在新电脑上安裝 Ubuntu 时,最先必须做的事儿之一便是建立一个用户帐户。原始用户帐户必须设定一个管理人员,那样用户才可以再次设定设备,做一些例如配备 wifi 和安装应用程序的事儿。下边是原始设定页面的截屏(源自漏洞短视频)。

截屏中见到的提示框是一个独立的应用软件,称为 gnome-initial-setup。当系统软件上的用户帐户为 0 时,它便会被gdm3 开启,这也是新电脑原始设定时的状况。而 gdm3 正好便是根据了解 accounts-daemon 来查验现阶段设备的帐户总数。由于在上一个漏洞中造成 accounts-daemon 早已奔溃,其用以查看帐户总数的 D-Bus 方式启用因为请求超时而不成功。因此如今 gdm3 觉得用户帐户为零,并开启了 gnome-initial-setup。

Backbouse 早已在上个月将该漏洞汇报递交给了 Ubuntu 和 GNOME 维护保养工作人员,现阶段官方网早已开展了修补。应用 Ubuntu GNOME 的用户还请尽早安裝修补补丁包。(沒有应用 GNOME 的用户临时不受影响)

文中转自OSCHINA。

本文文章标题:JetBrains 公布 Kotlin 桌面上 UI 架构,共享资源 Android UI 编码

文中详细地址:https://www.oschina.net/news/120434/jetbrains-jetpack-compose-for-desktop