近日,在GitHub 上面有客户提交了名叫Cobalt Strike的文件夹名称,据悉是渗透测试工具Cobalt Strike 4.0的源代码。

Cobalt Strike是一款网站渗透测试神器,常被业内人称之为CS神器。Cobalt Strike早已不会再应用MSF反而是做为独立的服务平台应用,它分成手机客户端与服务器端,服务端是一个,手机客户端可以有好几个,可被精英团队开展分布式系统协团实际操作。Cobalt Strike集成化了端口映射、扫描仪多方式端口号Listener、Windows exe程序流程生成、Windows dll动态链接库生成、java程序生成、office宏代码生成,包含网站复制获得电脑浏览器的详细信息等。

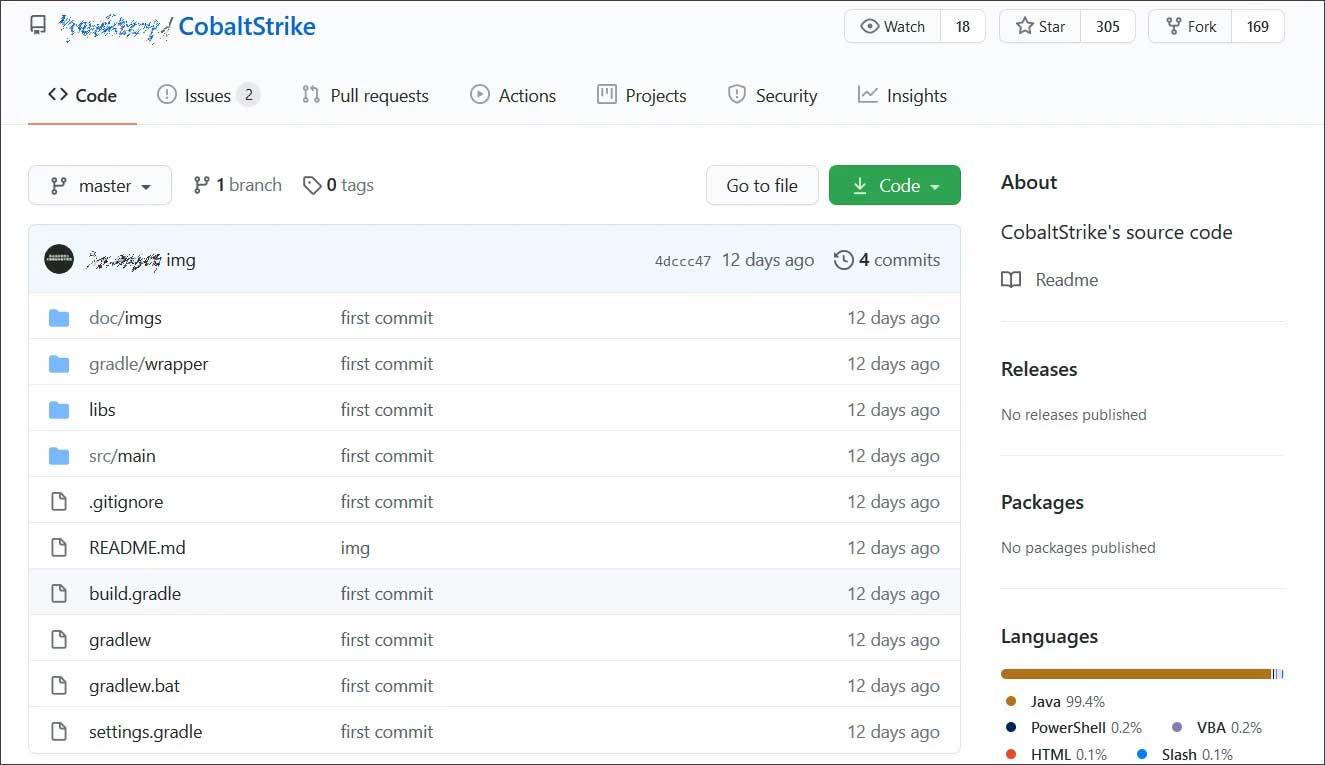

CobaltStrike GitHub库

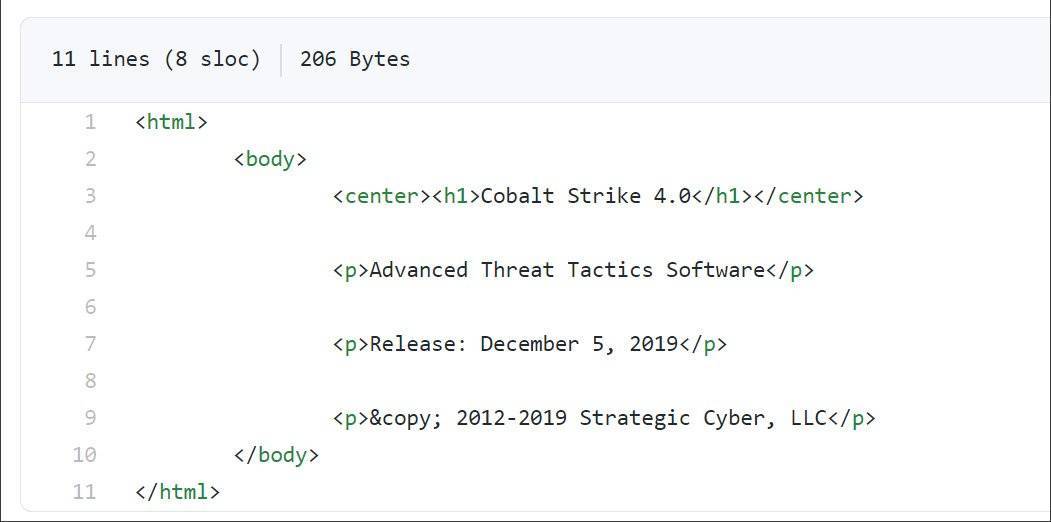

依据src/main/resources/about.html 文档分辨,Cobalt Strike 4.0 源代码公布的时间是2019年12月5日。

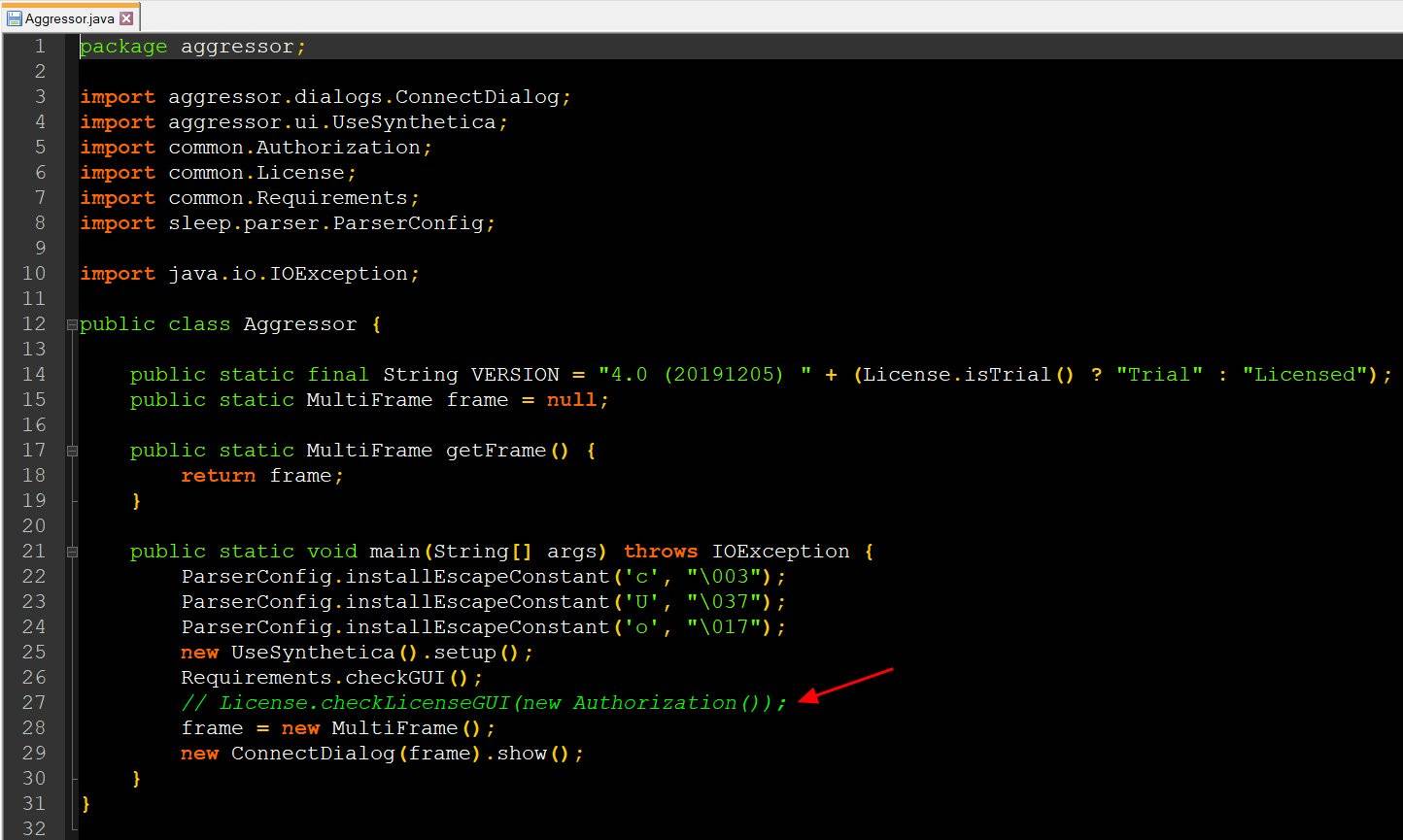

说明Cobalt Strike 版本号的源代码

从泄露的源代码中能够看见,开展 Cobalt Strike 许可证书查验的代码被注解掉了,换句话说所有人可以用它来破译程序流程。

Cobalt Strike 许可证书查验代码被注解

Intel 科学研究工作人员Vitali Kremez 根据剖析源代码觉得,Java 代码是手动式反汇编的。随后解决了依靠库问题并移除开许可证书查验,因而可以编译程序。

从公布到GitHub 逐渐,该库早已被fork了高于400次。及时并不是初始的源代码,对安全性科研工作人员而言也是十分需要留意的。

Cobalt Strike 4.0 的代码泄露(可能是再次编译程序的源代码)对安全性科研工作人员而言也是一个极大的灾祸,由于犯罪嫌疑人可以比较容易地依据该专用工具来改动自身的代码,以绕开安全性科研员工的检验。

BleepingComputer 联络了Cobalt Strike和其总公司Help Systems 来确定源代码泄露的真实有效,但现在都还没接到意见反馈。

大量参照github网页页面:https://github.com/Freakboy/CobaltStrike

文中翻譯自:

https://www.bleepingcomputer.com/news/security/alleged-source-code-of-cobalt-strike-toolkit-shared-online/