本周的一篇博客显示,一群黑客针对苹果公司庞大的在线基础设施,花费数月时间后发现了一系列漏洞,其中包括一些允许黑客窃取用户iCloud帐户中文件的漏洞。

不过,与那些蓄意破坏的黑客不同,这些黑客以“白帽”的身份进行操作,这意味着他们的目标是向Apple发出警报,而不是窃取信息。

这个黑客团队由20岁的Sam Curry领导,其他研究人员包括:Brett Buerhaus, Ben Sadeghipour, Samuel Erb, and Tanner Barnes.

Sam Curry说,他和他的团队总共发现了55个漏洞。其中有11项被标记为“高危”,因为它们允许他控制苹果的核心基础设施,并从那里窃取私人电子邮件、iCloud数据和其他私人信息。

这11项高危漏洞分别是:

- 通过授权和身份验证绕过远程代码执行

- 通过配置错误的权限绕过身份验证允许全局管理员访问

- 通过未经过滤的文件名参数进行命令注入

- 通过泄露的机密和公开的管理员工具执行远程代码

- 内存泄漏导致员工和用户帐户泄露,从而允许访问各种内部应用程序

- 通过未经过滤的输入参数进行Vertica SQL注入

- 可修复的存储XSS允许攻击者完全危害受害者iCloud帐户(1)

- 可修复的存储XSS允许攻击者完全危害受害者iCloud帐户(2)

- 完全响应SSRF允许攻击者读取内部源代码并访问受保护的资源

- Blind XSS允许攻击者访问内部支持门户以跟踪客户和员工的问题

- 服务器端PhantomJS执行允许攻击者访问内部资源并检索AWS IAM密钥

在发表了一篇9200字的题为《我们入侵苹果3个月:以下是我们发现的漏洞》的文章后的几个小时,Curry在网上聊天中说道,“如果这些问题被攻击者利用,苹果将面临大规模的信息披露和诚信损失,例如,攻击者可以访问用于管理用户信息的内部工具,还可以更改周围的系统,使其按黑客的意图工作。”

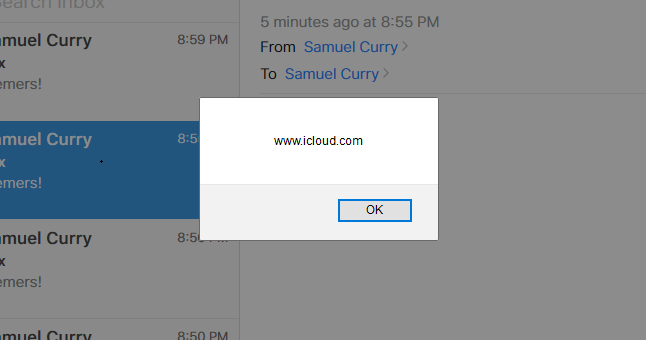

该团队发现的漏洞中最严重的风险,是由服务器使用的JavaScript解析器中存储的跨站点脚本漏洞(通常缩写为XSS)造成的www.iCloud.com。这个漏洞使黑客能够建立一种蠕虫,在感染联系人的iCloud帐户之前,先窃取用户的iCloud文件。由于iCloud为Apple Mail提供服务,因此可以在向包含恶意代码的iCloud.com电子邮件地址发送电子邮件后,白帽黑客能够入侵iCloud帐户。

目标只需打开电子邮件就可以被黑客攻击。一旦发生这种情况,隐藏在恶意电子邮件中的脚本允许黑客在浏览器中访问iCloud时执行目标可能执行的任何操作。

Curry说,存储的XSS漏洞是可修复的,这意味着当用户只打开恶意电子邮件时,它可能会在用户之间传播。这样的蠕虫可以通过包含一个脚本来工作,该脚本向每个iCloud.com网站或者Mac.com网站受害者联系名单上的地址。

在查找错误的过程中,Curry和他的团队意外揭开了苹果公司在线基础架构规模的面纱。他们发现,苹果拥有超过25,000台Web服务器,分别属于Apple.com,iCloud.com和7,000多个其他唯一域。许多漏洞是通过搜索Apple拥有的不起眼的Web服务器(例如其杰出教育者网站)发现的。

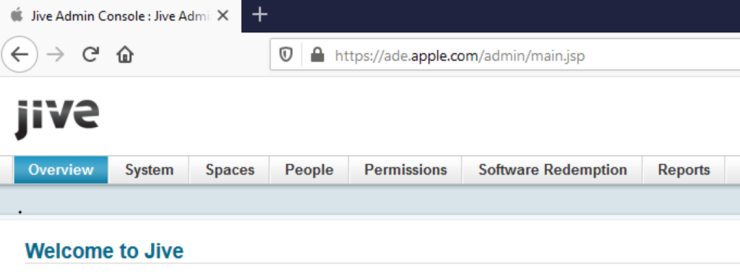

在为苹果杰出教育者保留的网站中,另一个漏洞是当有人提交了一份包括用户名、姓氏、电子邮件地址和雇主的申请时,它分配了一个默认密码-“无效”的结果(“###INvALID#%!3”)。

Curry写道:“如果有人使用这个系统进行申请,并且有可以手动验证的功能,你只需使用默认密码登录他们的账户,可以完全绕过‘用苹果登录’的登录方式”。

最终,黑客们能够使用暴力破解的方法来预测一个名为“erb”的用户,并以此手动登录到该用户的帐户。黑客随后又登录到其他几个用户帐户,其中一个帐户在网络上拥有“核心管理员”权限。

通过控制界面,黑客可以在控制ade.apple.com网站子域和访问的存储用户帐户凭据的内部LDAP服务。这样一来,他们就可以访问苹果剩下的大部分内部网络。

总体来看,Curry的团队发现并报告了55个漏洞,严重程度分别为11个严重级别、29个高级别、13个普通级别和2个低级别。这些名单和他们被发现的日期都列在了Curry的博客文章中。

在Curry报告了这些漏洞并提出建议的几个小时内,苹果公司便立即修复了这些漏洞。截至目前,苹果公司已经处理了大约一半的漏洞,并承诺支付288500美元。Curry说,一旦苹果处理完剩余的漏洞,他们的支付总额可能超过50万美元。

对此,苹果公司发表声明如下:

在Apple,我们会警惕地保护我们的网络,并拥有专门的信息安全专业人员团队,他们致力于检测并响应威胁。一旦研究人员提醒我们注意其报告中详述的问题,我们将立即修复漏洞,并采取措施来防止此类将来的问题。根据我们的日志,研究人员是第一个发现漏洞的人,因此我们确信不会滥用任何用户数据。我们重视与安全研究人员的合作,以帮助确保我们的用户安全,感谢该团队的协助,公司将从苹果网络安全赏金计划中奖励他们。