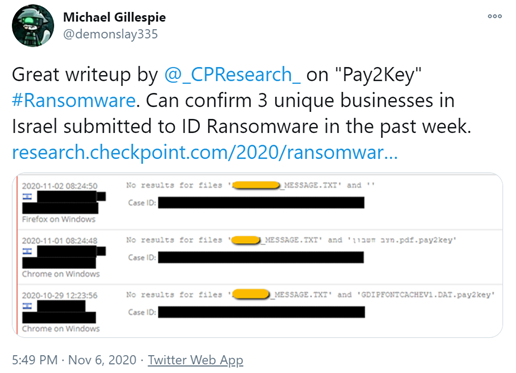

上星期,checkpoint科学研究工作人员公布了关于新发生的勒索病毒 Pay2Key 进攻的预警信息信息。接着,科学研究工作人员开展了进一步调研,发觉勒索病毒进攻的总体目标主要是非洲企业。勒索病毒会在受害者互联网中迅速散播,互联网中绝大多数都是会被数据加密,并留有敲诈勒索信息,危害不支付赎金就泄漏盗取的企业数据信息。

有好几家企业都挑选支付了赎金,因而可以根据赎金来跟踪进攻主题活动后面的网络攻击。科学研究工作人员与区块链技术情报信息企业Whitestream 协同剖析发觉支付的赎金BTC都流入了一家伊朗的虚拟货币交易所。

尽管大部分企业坐落于非洲,但Swascan 科学研究工作人员看到有受害者坐落于欧洲地区。

图 1: Pay2Key 数据加密的其它总体目标

Double Extortion

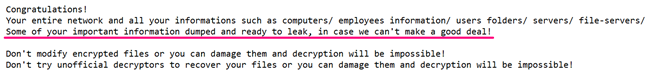

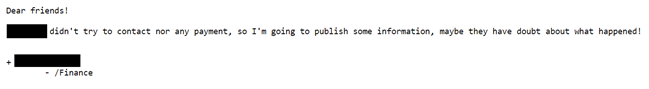

Double Extortion是最近勒索病毒进攻的一种新发展趋势,即危害泄漏从受害者互联网中盗取的统计数据来驱使受害者支付赎金。Pay2Key 经营者也采用了这一方法。

图 2: Pay2Key 危害泄漏受害者数据信息

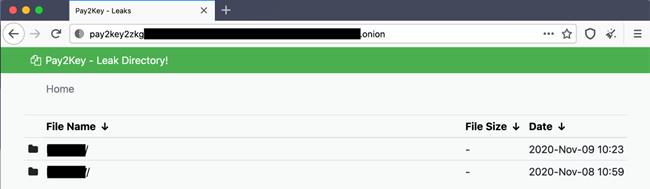

Pay2Key 创作者开启了一个新的Onion 网址,提前准备共享这些不愿意支付赎金的Pay2Key 受害者的数据信息。

图 3: Pay2Key 方案用以共享泄漏数据信息的网站

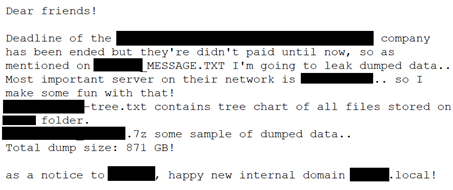

现阶段,沒有支付赎金的受害者是3家非洲企业。各家受害者企业泄漏的统计数据都被强上传入该站点的一个选定的文件中,及其网络攻击留有的信息。信息中有关于受害者区块链资产的比较敏感信息,包含网站域名、网络服务器、备份数据的关键点。

图 4: 为一家法律法规企业订制的数据泄漏信息

图 5: 催促游戏开发公司支付赎金的升级信息

赎金流剖析

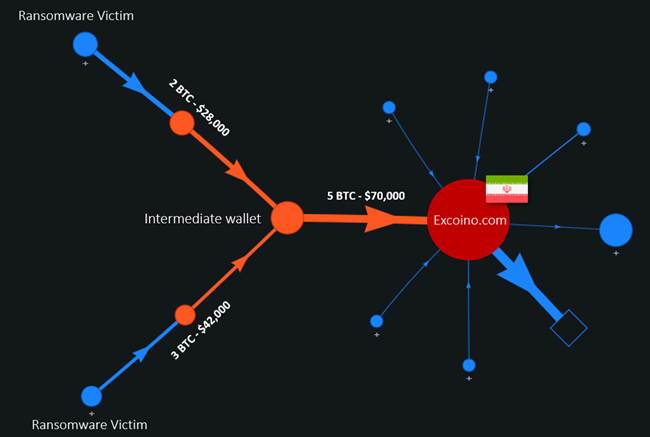

依据现阶段的数据信息,最少有4家受害者企业支付的赎金。在Whitestream 公司的帮助下,科学研究员工对敲诈勒索赎金应用的BTC完成了跟踪,发觉了一家名叫Excoino 的伊朗数字货币交易中心。

图 6: 受害者与总体目标交易中心中间的虚拟货币交易流

买卖流从支付敲诈勒索赎金的BTC钱包逐渐。受害者向敲诈勒索信中的钱包详细地址支付后,网络攻击便会马上将钱转入一个及时钱包中,该钱包在很多受害者的敲诈勒索支付里都应用过。随后,BTC会被迁移到一个与high activity cluster有关的最后的钱包详细地址。high activity cluster一般是与BTC销售市场有关的金融业实体线有关的机构,一般来说是交易中心。

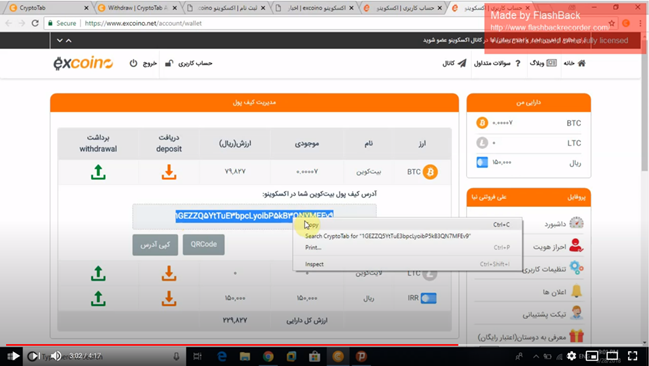

为了更好地认证最后的钱包详细地址和Excoino 交易中心的关联,科学研究工作人员应用WalletExplorer 服务项目和一个已经知道的Excoino 钱包详细地址。

图 7:在YouTube实例教程上寻找的与Excoino 交易中心有关的BTC去钱包

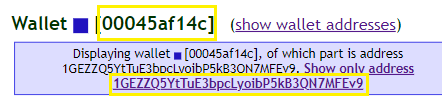

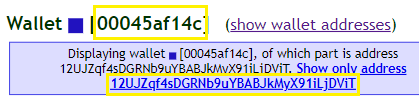

科学研究工作人员分析图表7中的比特币地址及其最后的钱包详细地址,发觉cluster id [00045af14c] 是一致的。

图 8: 已经知道的Excoino 钱包

图 9: 与进攻主题活动有关的一系列买卖中的最后钱包

Excoino是一家为伊朗人民带来安全性数字货币买卖业务的伊朗企业。申请注册必须客户拥有合理的伊朗手机号和ID/Melli code (کد ملی)。要在交易中心买卖,也要给予ID。

依据要求,Excoino称全部异常的买卖都是会汇报给伊朗网络警察FATA开展下一步调研。

这说明,最后钱包的使用者可能是伊朗人,也可能是非洲Pay2Key敲诈勒索进攻主题活动后面的网络攻击。

汇总

Pay2Key是一起关键进攻非洲的勒索病毒进攻主题活动。进攻中采用了double extortion 方法,驱使受害者支付赎金。科学研究员工根据支付的BTC赎金开展追溯,发觉敲诈勒索赎金流入了一家伊朗数字货币交易中心,这说明该起进攻主题活动后面的网络攻击应该是伊朗人。

文中翻譯自:https://research.checkpoint.com/2020/pay2key-the-plot-thickens/

【责编:赵宁宁 TEL:(010)68476606】