伴随着全世界在线办公的常态,BYOD盛行,无线路由器和NAS等家中数码产品已经变成网络黑客重点关注的突破点。在近日举办的Pwn2Own日本东京2020网络黑客大赛上,比赛的系统漏洞阿卡丽们在第一天就取得成功侵入了NETGEAR无线路由器和西部数据的NAS储存设备(小编:这也是NAS机器设备初次参与Pwn2Own大赛)。

2022年的Pwn2Own Tokyo由加拿大多伦多的ZDI融洽机构,因为新冠病毒大流行,比赛变成了虚似比赛,参加者在远程演示进攻。

在主题活动的第一天,网件(NETGEAR)的高端路由器Nighthawk R7800遭受了包含Black Coffee团队、Flashback团队及其网络信息安全企业Starlabs和Trapa Security团队的“围堵”。

Flashback团队因融合了2个系统漏洞取得成功执行了根据WAN端口号的远程控制执行命令运用,夺得了网件的2万美金的奖励金。

而Starlabs团队(图中)根据融合2个系统漏洞完成了随意执行命令,得到了5,000元的奖励金。Trapa Security团队应用指令引入缺点来控制路由器后,一样得到了5000美金奖励金。

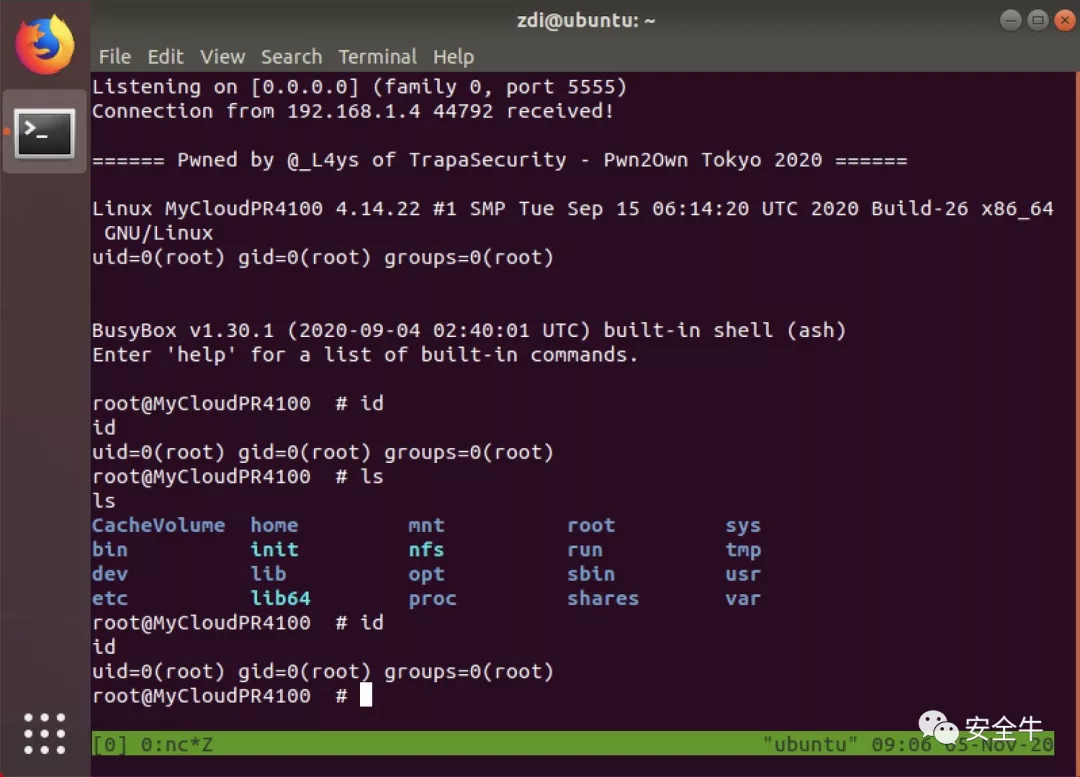

西部数据的存储产品,My Cloud Pro系列产品PR4100 NSA机器设备遭受了Trapa Security团队的进攻,该团队融合身份认证旁通系统漏洞和指令引入系统漏洞取得成功获得root权限(图中),夺得西部数据的2万美金奖励金,而84c0团队则取得成功展现了远程控制执行命令系统漏洞,可是这些人的完成并有缺憾,运用了之前已经知道的系统漏洞。

在Pwn2Own Tokyo 2020上,黑客攻击无线路由器和NAS机器设备的最大奖赏为20,000美金。针对无线路由器,WAN进攻的奖赏更高一些(危害更高),而针对LAN进攻,参加者较多可以挣到5,000美金。

都在第一天,Viettel网络安全性团队将三星智能电视做为总体目标,虽然她们取得成功侵入并在机器设备上安裝了反方向shell,但因为运用了已经知道系统漏洞,因而沒有得到一切奖励金。(小编:好几个送测机器设备仍然存有已经知道系统漏洞,这实际上也是个问题。)

在主题活动的第二天,Flashback团队应用三个系统漏洞在TP-Link AC1750智能化WiFi无线路由器上根据WAN端口号取得成功实行任何编码,又赚了2万美金,二天来的奖励超过了4万美金。这也使她们以4分的总積分变成Pwn高手的引领者。

做为第二天的“压轴戏”,DEVCORE团队对于Synology DiskStation DS418Play NAS的进攻颇具戏剧化。DEVCORE的第一次尝试以挫败结束,而第二次试着则耗费了三分半多的時间,以后总算根据堆栈溢出获得了对云服务器的根访问限制并夺得了2万美金奖励金和2个Pwn積分。

在主题活动的第三天,假如DEVCORE可以取得成功运用西部数据的NAS机器设备,则有希望在積分上追平Flashback职业队。

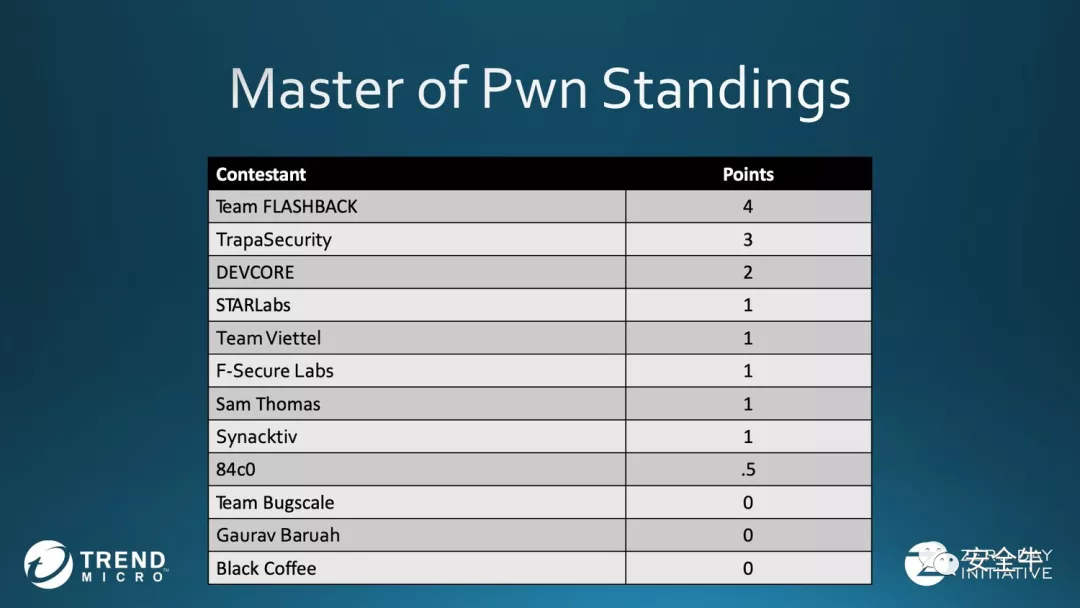

下列是主题活动第二日完毕时的Pwn高手積分排名:

据了解,在Pwn2Own Tokyo下面数日的活動中,参加者的关键仍然是无线路由器、NAS和智能电视机。

2022年的Pwn2Own Tokyo主题活动由Facebook冠名赞助,Facebook还邀约科学研究工作人员侵入其Oculus和Portal等机器设备。可是,现阶段看来,Pwn2Own Tokyo 2020参赛选手的聚焦点仍然是奖励金较低的无线路由器、NAS商品和电视机,而不是奖励金更多的智能机(根据电脑浏览器侵入iPhone的奖励金达到16万美金)、智能穿戴设备(Facebook Oculus Quest VR帽子的奖励金达到8万美金、iPhoneApple Watch远程控制执行命令奖励金一样达到8万美金)和智能家居系统(Ring和Arlo监控摄像头奖励金为4万至6万美金)。这表明家中WiFi无线路由器、NAS储存设备和电视机的系统漏洞更为丰厚和易于成功。

在往年的Pwn2Own Tokyo上,参加者共公布了18个不一样的系统漏洞,累计得到了31.5万美金奖励金。

【文中是51CTO栏目创作者“i春秋”的原创文章内容,转截请根据i春秋(微信公众平台id:gooann-sectv)获得受权】

戳这儿,看该创作者大量好文章